如何通过恒定乘积黑掉SushiSwap?简析SushiSwap第二次被攻击始末

慢雾科技

刚刚

12

背景

2021年1月27日,据慢雾区情报,SushiSwap再次遭遇攻击,此次问题为DIGG-WBTC交易对的手续费被攻击者通过特殊的手段薅走。慢雾安全团队在收到情报后立马介入相关事件的分析工作,以下为攻击相关细节。

SushiMaker是什么

SushiMaker是SushiSwap协议中的一个重要的组件,其用于收集SushiSwap每个交易对的手续费,并通过设置每个代币的路由,将不同交易对的手续费最终转换成sushi代币,回馈给sushi代币的持有者。这个过程就是发生在SushiMaker合约上。

说说恒定乘积

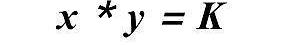

恒定乘积的公式很简单,在不计算手续费的情况下,恒定乘积的公式为

Uniswap基金会:将在未来几周讨论如何部署超437万枚ARB:金色财经报道,Uniswap 基金会表示将把 Arbitrum 分配的 4,378,188 枚 ARB 发送到 Arbitrum 上 Uniswap 基金会拥有的多重签名地址(90xF4E08 开头),接下来几周将启动关于如何部署这些资金的社区讨论。[2023/4/18 14:11:14]

也就是说每次兑换,其实都是遵循这个公式,及交易前后K值不变,在兑换的过程中,由于要保持K值不变,公式的形式会是这个样子

大咖零距离 | 顶尖交易员是如何1个月收益100倍的:4月30日19:00,金色盘面邀请实盘大V加勒比海的梦做客金色财经《大咖零距离》直播间,将分享《顶尖交易员是如何1个月收益100倍的》,敬请关注,欲进群观看直播扫描海报二维码报名即可。[2020/4/30]

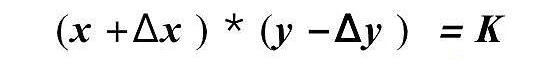

其中X代表卖掉的代币,Y代表要购买的代币,那么每次能兑换到的代币数量会是这个样子(具体的推导过程就不演示了:D)

从公式上可以看到,当输出代币Y的兑换数量上限取决于Y代币的数量,而和X代币数量的大小无关,反过来说,如果要卖掉的X代币数量很大,但是Y代币的数量很小,那么就会造成大量的X代币只能兑换出少量的Y代币,而这个兑换价格相比正常的交易价格会偏离很多,这就是所谓的滑点,是本次攻击中的关键。

动态 | 巴西里约热内卢司法部门讨论区块链如何提高公众透明度:据Cointelegraph 12月6日消息,在由里约热内卢里约热内卢州司法学院(EMERJ)组织的一个常设论坛上,里约热内卢的司法部门将讨论区块链如何有助于提高公共透明度。[2019/12/7]

攻击流程

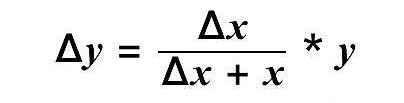

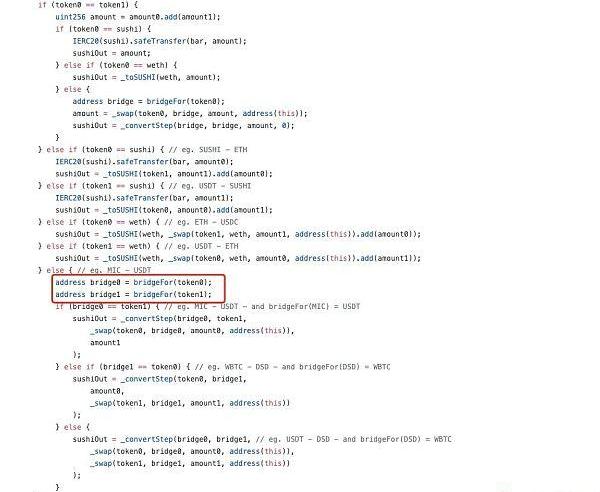

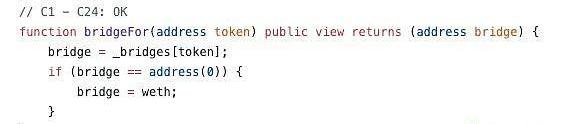

2020年11月30日,SushiSwap就曾因为SushiMaker的问题出现过一次攻击(详解参阅:以小博大,简析SushiSwap攻击事件始末),本次攻击和第一次攻击相似,但流程上有区别。相较于旧合约,在新的合约中,手续费在兑换的过程中会通过bridgeFor函数为不同交易对中的代币寻找特定的兑换路由,然后进行兑换。

其中,brdigeFor函数的逻辑如下:

动态 | Poloniex回应CLAM“闪崩事件”:无论如何损失将得到解决:Poloniex在推特发布了对于CLAM事件更新:“毫无疑问,我们致力于让受影响的债权人成为一个整体,无论遇到什么样的困境。我们正在努力实现这一目标,包括(但不限于)收回违约借款人欠贷款人的债务。无论如何,损失将得到解决。”据金色财经此前报道,用户考虑起诉Poloniex,指责其处理加密货币CLAM闪崩亏损之举为盗窃。[2019/6/8]

根据bridgeFor的逻辑,我们不难发现,如果没有手动设置过特定币种的bridge,那么默认的bridge是WETH,也就是说,在未设置bridge的情况下,默认是将手续费兑换成WETH。而DIGG这个币,就是正好没有通过setBridge设置对应的bridge的。

声音 | Brendan 发推特表达如何实现成功:据 IMEOS 报道,Block.one CEO Brendan Blumer 发推特表示,成功通常是有具备充分理由让社区听从你,并实际提供他们(社区)想要的东西来实现。[2018/10/1]

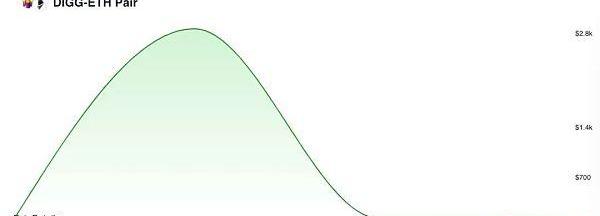

但是这里还有一个问题,就是在swap的过程中,如果这个交易对不存在,兑换的过程是失败的。本次攻击中,DIGG-WETH这个交易对一开始并不存在,所以攻击者预先创建一个DIGG-WETH的交易对,然后添加少量的流动性。这个时候如果发生手续费兑换,根据前面说的恒定乘积的特性,由于DIGG-WETH的流动性很少,也就是DIGG-WETH中的WETH上限很小,而SushiMaker中的要转换的手续费数量相对较大,这样的兑换会导致巨大的滑点。兑换的过程会拉高DIGG-WETH交易对中WETH兑DIGG的价格,并且,DIGG-WETH的所有DIGG手续费收益都到了DIGG-WETH交易中。通过观察DIGG-WETH交易对的流动性情况,流动性最大的时候也才只有不到2800美元的流动性,这个结果也能和公式的推导相互验证。

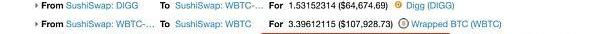

攻击者在SushiMaker完成手续费转换后,由于?DIGG-WETH交易对中WETH兑DIGG的价格已经被拉高,导致少量的WETH即可兑换大量的DIGG,而这个DIGG的数量,正是DIGG-WBTC交易对的大部分手续费收入。

总结

本次攻击和SushiSwap第一次攻击类似,都是通过操控交易对的兑换价格来产生获利。但是过程是不一样的。第一次攻击是因为攻击者使用LP代币本身和其他代币创建了一个新的交易对,并通过操纵初始流动性操控了这个新的交易对的价格来进行获利,而这次的攻击则利用了DIGG本身没有对WETH交易对,而攻击者创建了这个交易对并操控了初始的交易价格,导致手续费兑换过程中产生了巨大的滑点,攻击者只需使用少量的DIGG和WETH提供初始流动性即可获取巨额利润。

相关参考链接如下:

SushiMaker归集手续费交易:

https://etherscan.io/tx/0x90fb0c9976361f537330a5617a404045ffb3fef5972cf67b531386014eeae7a9

攻击者套利交易:

https://etherscan.io/tx/0x0af5a6d2d8b49f68dcfd4599a0e767450e76e08a5aeba9b3d534a604d308e60b

DIGG-WETH流动性详情:

https://www.sushiswap.fi/pair/0xf41e354eb138b328d56957b36b7f814826708724

Sushi第一次被攻击详解:

https://mp.weixin.qq.com/s/-Vp9bPSqxE0yw2hk_yogFw

By:?yudan@慢雾安全团队

DeFi

SushiSwap

本文来源:

慢雾科技

文章作者:慢雾安全团队

我要纠错

声明:本文由入驻金色财经的作者撰写,观点仅代表作者本人,绝不代表金色财经赞同其观点或证实其描述。

提示:投资有风险,入市须谨慎。本资讯不作为投资理财建议。

金色财经>区块链>如何通过恒定乘积黑掉SushiSwap?简析SushiSwap第二次被攻击始末

作者:PETERCHAWAGA 翻译:火火酱 来源:区块链大本营 上个月末,伊朗政府的官方报纸《伊朗日报》报道称,由于该国正常使用硬通货的压力越来越大,政府修改了其加密货币法规,使数字资产专门用于进口商品.

1900/1/1 0:00:00每个区块链平台都有不同的优势,但你可能无法清楚地知道哪个平台会适合你的需求或期望。从一个成熟的区块链生态系统中,你可以运行自己的去中心化和分布式应用、服务或整个业务。我的对比表可以让你快速了解这一点.

1900/1/1 0:00:00近日,北京市人民政府印发《关于加快推进北京市社会信用体系建设构建以信用为基础的新型监管机制三年行动计划》的通知.

1900/1/1 0:00:00本文是Messari社区的客座文章。Rahul目前是GammaPointCapital的管理合伙人,这是一家专注于数字资产和去中心化金融的对冲基金。他曾在摩根士丹利的外汇对冲基金团队任职,毕业于沃顿商学院,获得经济学学士学位.

1900/1/1 0:00:002020年是Defi爆发元年,借贷、AMM赛道等均已出现较为明确的龙头和第一梯级项目。衍生品赛道则略显孤独,仅仅有SNX扛起合成资产的大旗。然而,衍生品市场远不及此.

1900/1/1 0:00:00深圳第三次派发数字人民币红包。1月20日9时,深圳市龙华区开启“数字人民币春节留深红包”活动,面向辖区内商事主体中购买社保的春节留深人员,将发放10万个红包,每个红包金额200元,共计2000万元.

1900/1/1 0:00:00