北京时间2022年5月16日凌晨4:22:49,CertiK安全技术团队监测到FEG在以太坊和BNB链上遭受大规模闪电贷攻击,导致了价值约130万美元的资产损失。

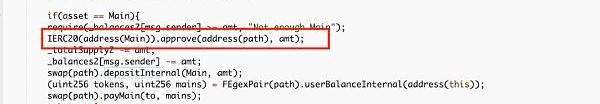

此攻击是由“swapToSwap()”函数中的一个漏洞造成的,该函数在未对传入参数进行筛查验证的情况下,直接将用户输入的"path"作为受信任方,允许未经验证的"path"参数来使用当前合约的资产。

因此,通过反复调用"depositInternal()"和"swapToSwap()",攻击者可获得无限制使用当前合约资产的许可,从而盗取合约内的所有资产。

受影响的合约地址之一:https://bscscan.com/address/0x818e2013dd7d9bf4547aaabf6b617c1262578bc7

漏洞交易

CertiK:警惕推特上假冒AVAX空投的虚假宣传:金色财经报道,据CertiK官方推特发布消息称,警惕推特上假冒AVAX空投的虚假宣传,请用户切勿与相关链接互动,该网站会连接到一个已知的自动盗币地址。[2023/7/12 10:50:48]

漏洞地址:https://bscscan.com/address/0x73b359d5da488eb2e97990619976f2f004e9ff7c?

漏洞交易样本:https://bscscan.com/tx/0x77cf448ceaf8f66e06d1537ef83218725670d3a509583ea0d161533fda56c063

被盗资金追踪:https://debank.com/profile/0x73b359d5da488eb2e97990619976f2f004e9ff7c/history

Larry Cermak:Alameda的投资超过470项,总投资额大约为53亿美元:金色财经报道,The Block研究副总裁Larry Cermak在社交媒体上称,从《金融时报》的文章中导出了所有Alameda的投资(超过470项)。总投资额大约为53亿美元。其中,最大的投资是:1.Genesis Digital Assets;2.Anthropic;3.Digital Assets DA AG;4.K5;5.EX。

此前金色财经报道,金融时报披露Alameda投资了马斯克的SpaceX和Boring Company。[2022/12/7 21:27:22]

相关地址

攻击者地址:https://bscscan.com/address/0x73b359d5da488eb2e97990619976f2f004e9ff7c

基于BSC的Arbix Finance协议被CertiK标记为Rug Pull:区块链安全公司CertiK已将基于Binance Smart Chain的流动性挖矿协议Arbix Finance标记为“Rug Pull”(拉地毯)项目。根据CertiK的事件分析,Arbix Finance项目显示了太多的危险信号。CertiK称:“ARBX合约只有所有者功能的mint(),1000万个ARBX代币被铸造到了8个地址”。CertiK还确认有450万个ARBX被铸造到一个地址,之后“450万个铸造的代币被丢弃。”另一个危险信号是1000万美元的用户资金。这笔资金在存入后被定向到未经验证的池中,黑客最终获得了所有访问权限,耗尽了全部1000万美元的资产。(Coingape)[2022/1/6 8:27:48]

攻击者合约:https://bscscan.com/address/0x9a843bb125a3c03f496cb44653741f2cef82f445

直播|Fernando :Balancer 流动性可编程的协议:金色财经 · 直播主办的金点Trend《2020 DeFi Dai飞吗?》马上开始!DeFi生态里,我们还应该狙击哪些项目?成长空间是多少?应该关注哪些风险?10:30准时开播!本场嘉宾来自Balnacer 的CEO/联合创始人Fernando分享“Balancer 流动性可编程的协议”,请扫码移步收听![2020/7/30]

FEG代币地址:https://bscscan.com/token/0xacfc95585d80ab62f67a14c566c1b7a49fe91167

FEGWrappedBNB(fBNB):https://bscscan.com/address/0x87b1acce6a1958e522233a737313c086551a5c76#code

声音 | 赵长鹏回应Larry Cermak:调整BNB销毁计划与监管无关:赵长鹏发推就The Block分析师Larry Cermak对“币安调整BNB销毁计划,放弃团队BNB份额”的分析做出回应。赵长鹏表示:直到第六条为止都是很棒的思路及数据。认为这与监管有关的假设是完全错误的。从第七条开始就是“危言耸听”(FUD,恐惧、不确定、怀疑)了。(调整计划的)主要原因是不再需要担心团队解锁和抛压,现在这已经不可能了。 据悉,The Block分析师Larry Cermak此前就“币安调整BNB销毁计划,放弃团队BNB份额”展开分析。分析的第七条内容主题为:深信币安作出这项改变是出于监管合规的考虑。[2019/7/13]

攻击步骤

以下攻击流程基于该漏洞交易:https://bscscan.com/tx/0x77cf448ceaf8f66e06d1537ef83218725670d3a509583ea0d161533fda56c063

①攻击者借贷915WBNB,并将其中116BNB存入fBNB。

②攻击者创建了10个地址,以便在后续攻击中使用。

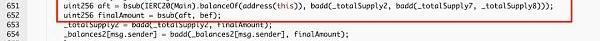

③攻击者通过调用"depositInternal()"将fBNB存入合约FEGexPRO。

根据当前地址的余额,"_balances2"被增加。

④攻击者调用了"swapToSwap()",路径参数是之前创建的合约地址。

该函数允许"path"获取FEGexPRO合约的114fBNB。

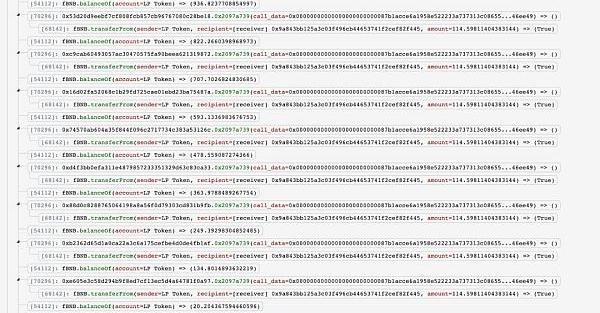

⑤攻击者反复调用"depositInternal()"和"swapToSwap()",允许多个地址获取fBNB代币,原因如下:

每次"depositInternal()"被调用,_balance2将增加约114fBNB。

每次"swapToSwap()"被调用,攻击者所创建合约能获取该114fBNB的使用权限。

⑥?由于攻击者控制了10个地址,每个地址均可从当前地址花费114个fBNB,因此攻击者能够盗取被攻击合约内的所有fBNB。

⑦攻击者重复步骤④⑤⑥,在合约内耗尽FEG代币。

⑧最后攻击者出售了所有耗尽的资产,并偿还闪电贷款,最终获取了其余利润。

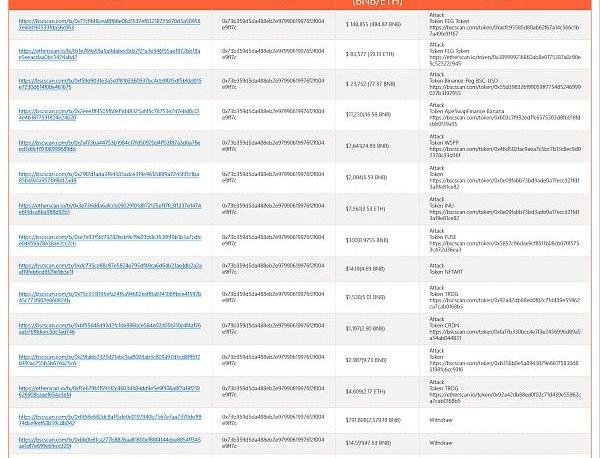

资产去向

截至2022年5月16日6:43,被盗资金仍存储在以太坊和BSC链上的攻击者钱包中。

原始资金来自以太坊和BSC的Tornadocash:https://etherscan.io/tx/0x0ff1b86c9e8618a088f8818db7d09830eaec42b82974986c855b207d1771fdbe

https://bscscan.com/tx/0x5bbf7793f30d568c40aa86802d63154f837e781d0b0965386ed9ac69a16eb6ab

攻击者攻击了13个FEGexPRO合约,以下为概览:

围绕全球热词“元宇宙”,只要你愿意脑洞大开,这里面总有想象不到的空间和聊不尽的话题。4月22日,博鳌亚洲论坛2022年年会“‘元宇宙’离我们有多远?”分论坛上,多位中外领军企业负责人就“元宇宙”的底层技术与未来场景展开畅想.

1900/1/1 0:00:005月12日消息,据OpenSea官方博客,NFT市场OpenSea正在添加NFT查重检测和验证功能,旨在减少抄袭和虚假项目.

1900/1/1 0:00:00区块链数据分析机构Chainalysis的最新报告显示,2022年,DeFi成为和黑客攻击这两大犯罪活动的主要目标.

1900/1/1 0:00:00金色财经现场报道 Secbit郭宇:将ETH上的经验借鉴到EOS上:在2018年EOS开发者大会上,Secbit郭宇发表演讲,他表示,区块链安全非常复杂.

1900/1/1 0:00:005月13日,原去中心化金融世界的第二大经济体Terra在这场史无前例的加密风暴中彻底失败。从5月8日到今天的5天时间里,Terra市值从原来近250亿美元跌至不到10亿.

1900/1/1 0:00:00FTX于三月时向?CFTC提案,以自动清算代替传统经纪商,针对这项提案,昨日商品期货产业的大咖齐聚国会展开辩论.

1900/1/1 0:00:00