前言

随着ETH升级PoS?共识系统,原有的PoW机制的ETH链在部分社区的支持下成功硬分叉。但是,由于某些链上协议在设计之初没有对可能的硬分叉做好准备,导致对应的协议在ETHW分叉链存在一定的安全隐患,其中最为严重的安全隐患则是重放攻击。

在完成硬分叉后,ETHW主网出现了至少2起利用重放机制进行的攻击,分别是OmniBridge的重放攻击和PolygonBridge的重放攻击。本文将以这两个事件作为案例,分别分析重放攻击对分叉链的影响,以及协议应如何防范此类攻击。

重放的类型

首先,在开始分析之前,我们需要先对重放攻击的类型做一个初步的了解,一般而言,我们对重放攻击分成两类,分别是交易重放和签名消息重放。下面,我们来分别说下这两类重放机制的区别

交易重放

交易重放指的是将在原有链的交易原封不动的迁移到目标链的操作,属于是交易层面上的重放,重放过后交易也是可以正常执行并完成交易验证。最著名的案例莫过于Wintermute在Optimism?上的攻击事件,直接导致了超2000万OPToken的损失。但是在EIP155实施以后,由于交易的签名本身带有chainId(一种用于链本身区别与其他分叉链的标识符),在重放的目标链chainId不同的情况下,交易本身是无法完成重放的。

签名消息重放

签名消息重放区别于交易重放,是针对的用私钥签名的消息(e.g.Coboisthebest)进行的重放,在签名消息重放中,攻击者不需要对整个交易进行重放,而只需将签名的消息进行重放即可。在消息签名中,以Coboisthebest为例,由于该消息中并不含任何和链相关的特殊参数,所以该消息在签名后理论上是可以在任意的分叉链中均是有效的,可以验签通过。为了避免该消息在分叉上的重放,可以消息内容中添加chainId,如Coboisthebest+chainId()。在带上特定的链标识符之后,在不同分叉链上的消息内容不同,消息签名不同,因此无法直接进行重放复用。

Cobo与美国受监管加密平台Legend Trading达成合作推出场外交易服务:金色财经报道,据数字资产托管解决方案提供商Cobo官推宣布已与美国受监管加密货币交易公司Legend Trading达成战略合作伙伴关系,并将 Legend Trading 的场外交易 (OTC) 交易服务整合到 Cobo 的平台中,Cobo钱包用户将能在KYC流出完成后获得加密货币定价、加密交易执行和深度流动性服务。[2023/6/17 21:43:34]

OmniBridge和PolygonBridge的攻击原理

下面我们来分析OmniBridge和PolygonBridge的攻击原理。首先抛出结论,这两起攻击事件本身都不是交易重放攻击,原因在于ETHW使用了区别于ETH主网的chainId,所以直接重放交易无法被验证通过。那么剩下的选项就只有消息重放了,那下面我们就来逐个分析它们各自是如何在ETHW分叉链上被消息重放攻击的。

OmniBridge

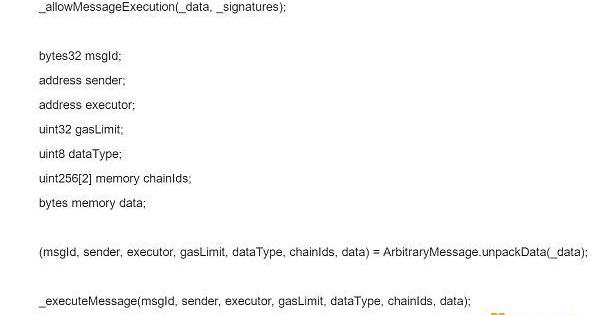

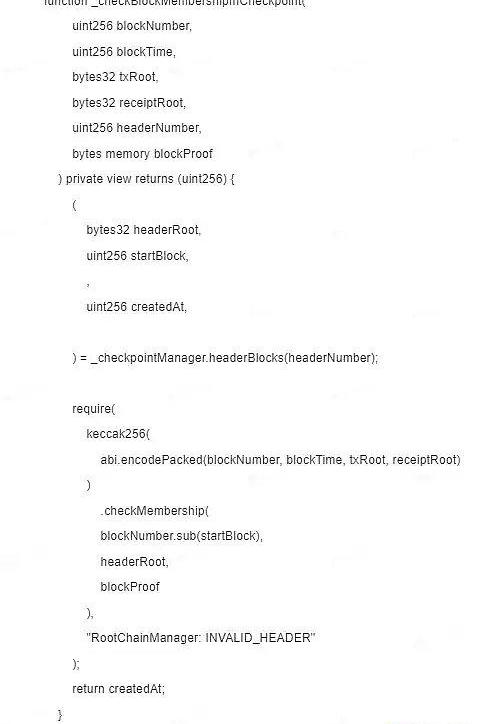

OmniBridge是用于在xDAI和ETH主网之间进行资产转移而使用的桥,主要依赖桥的指定的validator提交跨链消息完成跨链接资产的转移。在OmniBridge中,validator提交的验证消息的逻辑是这样的

0xDAO:感谢Cobo团队发现其合约漏洞:3月31日消息,Fantom生态DeFi协议0xDAO发推表示,感谢Cobo的安全团队和联合创始人神鱼发现其合约的重大安全漏洞。Cobo回应称,Cobo自成立以来始终秉承安全至上的原则,协同行业的各方力量构建安全环境,为行业贡献力量。[2022/3/31 14:29:46]

在这个函数中,首先会根据#L2行的签名检查来确定提交的签名是不是由指定的validator进行签名,然后再在#L11行对data消息进行解码。从解码内容上看,不难发现,返回字段中包含了chainId字段,那么是不是说明无法进行签名消息重放呢?我们继续分析。

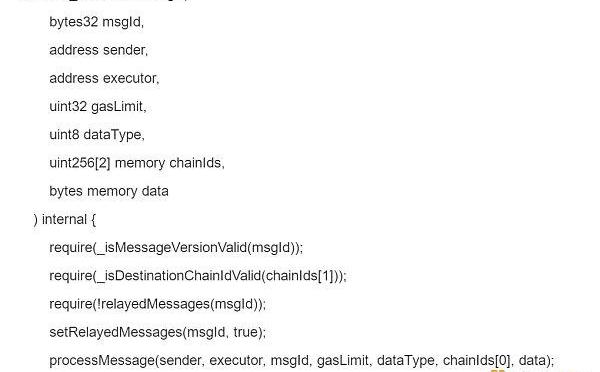

通过追查_executeMessage函数,发现函数在#L11行对chaindId进行了合法性的检查

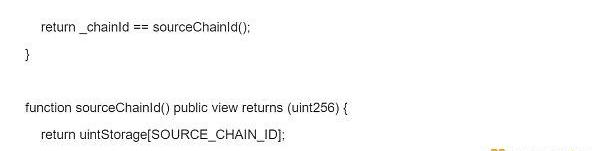

通过继续分析后续的函数逻辑,不难发现其实针对chainId的检查其实并没有使用evm原生的chainId操作码来获取链本身的chainId,而是直接使用存储在uintStorage变量中的值,那这个值很明显是管理员设置进去的,所以可以认为消息本身并不带有链标识,那么理论上就是可以进行签名消息重放的。

动态 | 加密货币钱包公司Cobo完成1300万美元A轮融资:据coindesk报道,总部位于北京的加密货币钱包创业公司Cobo已经完成了1300万美元的A轮融资,以扩大其海外服务。此次融资由丹华风险投资公司,NEO基金会和双湖资本公司支持。据悉,该加密货币钱包公司由F2pool创始人毛世行(神鱼)创立。[2018/10/18]

由于在硬分叉过程中,分叉前的所有状态在两条链上都会原封不动的保留,在后续xDAI团队没有额外操作的情况下。分叉后ETHW和ETH主网上OmniBridge合约的状态是不会有变化的,也就是说合约的validator也是不会有变化的。根据这一个情况,我们就能推断出validator在主网上的签名也是可以在ETHW上完成验证的。那么,由于签名消息本身不包含chainId,攻击者就可以利用签名重放,在ETHW上提取同一个合约的资产。

PolygonBridge

和OmniBridge一样,PolygonBridge是用于在Polygon和ETH主网进行资产转移的桥。与OmniBridge不同,PolygonBridge依赖区块证明进行提款,逻辑如下:

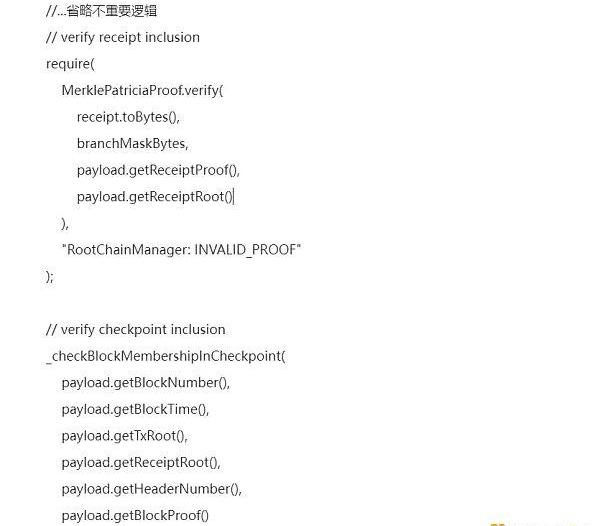

通过函数逻辑,不难发现合约通过2个检查确定消息的合法性,分别是通过检查transactionRoot和BlockNumber来确保交易真实发生在子链(PloygonChain),第一个检查其实可以绕过,因为任何人都可以通过交易数据来构造属于自己的transactionRoot,但是第二个检查是无法绕过的,因为通过查看_checkBlockMembershipInCheckpoint逻辑可以发现:

Cobra回应吴忌寒:我们不应该被迫列出攻击比特币的服务:针对Bitcoin.org移除BitPay和Coinbase的消息,吴忌寒问比特币官方论坛Bitcoin.org持有人Cobra:“你对最近的审查行动负责吗?”Cobra回应称:“我们为什么要给这些邪恶的公司免费推广?你在BITMIN的网站上推广Blockstream吗?这不是审查制度,而是自由,能够决定哪些服务可以推广。我们不应该被迫列出攻击比特币的服务。”[2018/6/9]

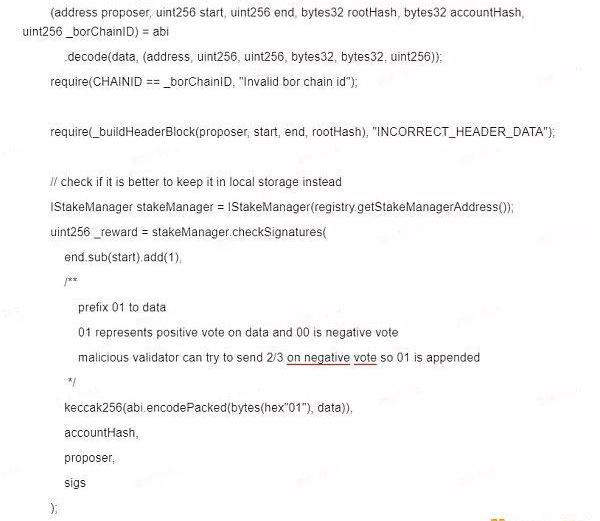

对应的headerRoot是从_checkpointManager合约中提取的,顺着这个逻辑我们查看_checkpointManager设置?headerRoot的地方

不难发现在#L2行代码中,签名数据仅对borChianId进行了检查,而没有对链本身的chainId进行检查,由于该消息是由合约指定的proposer进行签名的,那么理论上攻击者也可以在分叉链上重放proposer的消息签名,提交合法的headerRoot,后续再通过PolygonBridge进行在ETHW链中调用exit函数并提交相应的交易merkleproof后就可以提现成功并通过headerRoot的检查。

“眼镜蛇Cobra”对BCH态度反转 BCH粉丝怀疑其账号被盗:“眼镜蛇Cobra”是Bitcoin.org和Bitcointalk.org的负责人,他历来是数字货币社区内神密、却具有大量控制权的人物。近日,他在不久前刚开设的Twittr账号中表示自己于近日增持了BCH,并认为BCH是具备与闪电网络竞争的优质币种。而此前,他一直很讨厌BCH,认为它是BTC上的一颗需要根除的瘤,并指定BCH是由一名开发人员和另两名男子所集中控制。对此,许多BCH支持者对“眼镜蛇Cobra”的言论持怀疑态度,认为其Twitter账号可能被盗。神秘人物“眼镜蛇Cobra”曾提出过许多惹有争议的言论,包括:改变BTC的PoW算法,在网上推荐列表中移除Coinbase,改变中本聪在比特币白皮书中所做的某些声明等。[2018/3/7]

以地址?0x7dbf18f679fa07d943613193e347ca72ef4642b9?为例,该地址就成功通过以下几步操作完成了对ETHW链的套利

首先依靠钞能力主网交易平台提币。

在Ploygon链上通过PolygonBridge的depositFor函数进行充币;

ETH主网调用PolygonBridge的exit函数提币;

复制提取ETH主网proposer提交的headerRoot;

在ETHW中重放上一步提取的proposer的签名消息;

在ETHW中的PolygonBridge上调用exit进行提币

为什么会发生这种情况?

从上面分析的两个例子中,不难发现这两个协议在ETHW上遭遇重放攻击是因为协议本身没有做好防重放的保护,导致协议对应的资产在分叉链上被掏空。但是由于这两个桥本身并不支持ETHW分叉链,所以用户并没有遭受任何损失。但我们要考虑的事情是为什么这两个桥在设计之初就没有加入重放保护的措施呢?其实原因很简单,因为无论是OmniBridge还是PolygonBridge,他们设计的应用场景都非常单一,只是用于到自己指定的对应链上进行资产转移,并没有一个多链部署的计划,所以没有重放保护而言对协议本身并不造成安全影响。

反观ETHW上的用户,由于这些桥本身并不支持多链场景,如果用户在ETHW分叉链上进行操作的话,反而会在ETH主网上遭受消息重放攻击。

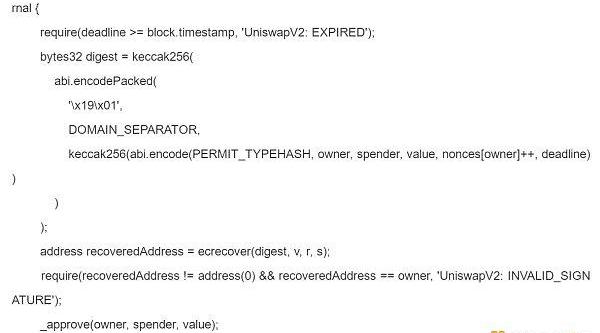

以UniswapV2为例,目前在UnswapV2的pool合约中,存在permit函数,该函数中存在变量PERMIT_TYPEHASH,其中包含变量DOMAIN_SEPARATOR。

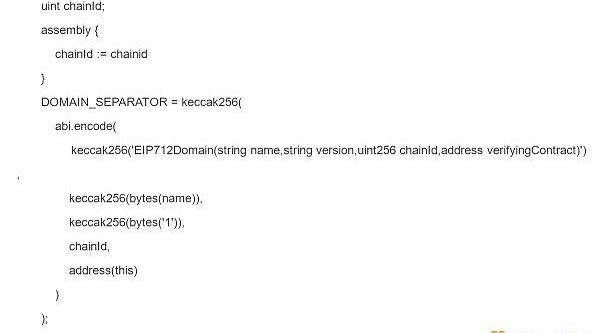

此变量最早在EIP712中定义,该变量中含有chainId,在设计之初就包含可能的多链场景的重放预防,但是根据uniswapV2pool合约的逻辑,如下:

DOMAIN_SEPARATOR在构造函数中已经定义好,也就是说在硬分叉后,就算链本身的chainId已经改变,pool合约也无法获取到新的chianId来更新DOMAIN_SEPARATOR,如果未来用户在ETHW上进行相关授权,那么ETHW上的permit签名授权可以被重放到ETH主网上。除了Uniswap外,类似的协议还有很多,比如特定版本下的yearnvault合约,同样也是采用了固定DOMAIN_SEPARATOR的情况。用户在ETHW上交互的时候也需要防范此类协议的重放风险。

协议设计之初的防范措施

对于开发者而言,在为协议本身定制消息签名机制的时候,应该考虑后续可能的多链场景,如果路线图中存在多链部署的可能,应该把chainId作为变量加入到签名消息中,同时,在验证签名的时候,由于硬分叉不会改变分叉前的任何状态,用于验证签名消息的chainId不应该设置为合约变量,而应该在每次验证前重新获取,然后进行验签,保证安全性。

影响

对用户的影响

普通在协议不支持分叉链的情况下,应尽量不在分叉链上进行任何操作,防止对应的签名消息重放到主网上,造成用户在主网上损失资产

对交易平台和托管机构的影响

由于很多交易平台本身都支持了ETHWToken,所以这些由于攻击而提取出来的Token都有可能充值到交易平台中进行抛售,但需要注意的是,此类攻击并不是链共识本身的问题而导致的恶意增发,所以对交易平台而言,此类攻击无需进行额外的防范

总结

随着多链场景的发展,重放攻击从理论层面逐步变成主流的攻击方式,开发者应当仔细考量协议设计,在进行消息签名机制的设计时,尽可能的加入chainId等因子作为签名内容,并遵循相关的最佳实践,防止用户资产的损失。

Cobo是亚太地区最大的加密货币托管机构,自成立以来已为超过500家行业顶尖机构以及高净值人士提供卓越的服务,在保证加密资产安全存储的前提下,同时兑现了加密资产的稳健增益,深受全球用户信赖。Cobo专注于搭建可扩展的基础设施,为机构管理多类型的资产提供安全托管、资产增值、链上交互以及跨链跨层等多重解决方案,为机构迈向Web3.0转型提供最强有力的技术底层支持和赋能。Cobo旗下包含CoboCustody、CoboDaaS、CoboMaaS、Cobo?StaaS、CoboVentures、CoboDeFiYieldFund等业务板块,满足您的多种需求。

原文作者:el4d.eth动态仲裁是一种即将到来的治理变革,它减少了冲突和安全之间的权衡空间,具体方法是反对票越多,提案就越难通过。 介绍 NounsDAO正在进行治理方式变更。因为NounsDAO担心有人会通过一个耗尽金库的提案.

1900/1/1 0:00:00美国众议院提出稳定币法案草案,认为发行和创建新的“内生抵押稳定币”是非法的。在Terra/UST这一套算法稳定币体系崩溃之后,美国加强了对稳定币的关注.

1900/1/1 0:00:00当我们部署和调用合约的时候,EVM都在做些什么?如果你开发过以太坊智能合约,想必你应该熟悉这样的操作(此处以remix为例):编写solidity代码->编译->部署->交互.

1900/1/1 0:00:00分析 | 金色盘面:BTC/USDT 30分钟下降通道面临变盘:金色盘面综合分析:BTC/USDT从8月1日变盘开始,空头始终占据优势,多头组织了三次抵抗都宣告失败,而这种局面在过去48小时出现了变化,多头一次反击让下降趋势得以降速.

1900/1/1 0:00:00撰文:VitalikButerin,以太坊联合创始人 翻译:郭倩雯,链捕手 近日,有诸多讨论关注一种观点——高度去中心化的DAO无法运作,认为DAO治理应该逐渐趋于传统的公司治理,以保持竞争力.

1900/1/1 0:00:00为回复总统拜登的行政命令,白宫发布了一系列有关加密行业的报告,由不同部门编辑。我通读了300页的所有报告,所以读者们不用再做同样的工作.

1900/1/1 0:00:00