2022年12月2日,据区块链安全审计公司Beosin旗下BeosinEagleEye安全风险监控、预警与阻断平台监测显示,AnkStaking的aBNBcToken项目遭受私钥泄露攻击,攻击者通过Deployer地址将合约实现修改为有漏洞的合约,攻击者通过没有权限校验的0x3b3a5522函数铸造了大量aBNBc代币后卖出,攻击者共获利5500个BNB和534万枚USDC,约700万美元,BeosinTrace将持续对被盗资金进行监控。Beosin安全团队现将事件分析结果与大家分享如下。

#Ankr是什么?

据了解,Ankr是一个去中心化的Web3基础设施提供商,可帮助开发人员、去中心化应用程序和利益相关者轻松地与一系列区块链进行交互。

Cream Finance黑客将365.7 ETH转入TradeOgre,1月迄今已转移超2000枚ETH:金色财经报道,据PeckShieldAlert披露数据显示,利用 Cream Finance 漏洞实施攻击的黑客再次转移资金,据该黑客标记地址显示,目前已将 365.7 ETH(约合 60 万美元)转入 TradeOgre。自 2023 年 1 月以来,这个黑客总计将 2070 枚 ETH 转入 TradeOgre,价值达到 326 万美元。[2023/1/30 11:36:04]

攻击发生之后,Ankr针对aBNBc合约遭到攻击一事称,「目前正在与交易所合作以立即停止交易。AnkrStaking上的所有底层资产都是安全的,所有基础设施服务不受影响。」

印度教育资助委员会推特账号遭黑客挟持发布虚假Azuki NFT空投信息:4月11日消息,印度教育资助委员会(UGC)上周日遭遇黑客攻击,黑客利用该推特账户发布虚假的Azuki NFT空投链接,并将简介更改为Azuki NFT 的共同创建者,将头像换成了与Azuki相关的图像。该机构在账号挟持6个小时后收回了该账号。据悉,UGC在推特上有超29.5万名粉丝。(Forkast)[2022/4/11 14:17:37]

#本次攻击事件相关信息

攻击交易

0xe367d05e7ff37eb6d0b7d763495f218740c979348d7a3b6d8e72d3b947c86e33

攻击者地址

0xf3a465C9fA6663fF50794C698F600Faa4b05c777(AnkrExploiter)

被攻击合约

0xE85aFCcDaFBE7F2B096f268e31ccE3da8dA2990A

Dorahacks上线Avalanch亚洲黑客马拉松页面,将开启首次Workshop:1月26日,Dorahacks官网上线了Avalanch亚洲黑客马拉松页面,用户能查看此次黑客马拉松的进程和规则等内容。据了解,此次黑客马拉松旨在鼓励开发者探索Avalanche更大的想象力,以AVATAR(Avalanche Asia Star Fund)、Blizzard Fund为主的雪崩基金和行业上下游超过20机构总计提供了超过500万美元作为奖金。同时主办方每周举办黑客松Workshop视频直播,给予开发团队底层技术培训和支持,1月26日晚开始首期,内容涵盖Avalanche共识、Avalanche开发底层构建逻辑、DeFi、GameFi、NFT等应用的实际开发案例等。[2022/1/26 9:14:43]

#攻击流程

1.在aBNBc的最新一次升级后,项目方的私钥遭受泄露。攻击者使用项目方地址将合约实现修改为有漏洞的版本。

哈萨克斯坦黑客Fxmsp在暗网上推广加密劫持服务:金色财经报道,网络安全公司Group-IB的新报告指出,哈萨克斯坦黑客“Fxmsp”正在暗网上推广其加密劫持服务,销售公司网络的数据访问权限。他们的服务允许购买者使用被盗的计算机能力来开采加密货币,尽管这些服务是否用于专门开采比特币尚不清楚。Fxmsp的网络犯罪业务规模巨大。据报道,他们瞄准了来自44个国家的135家公司,在三年内累计了150万美元的利润。[2020/6/25]

动态 | 黑客正对EOS全网实施“撒网式”攻击测试 有合约中招:从昨天10:09开始,PeckShield安全盾风控平台DAppShield监测到有黑客正在使用已知的攻击手段如假EOS转账等,测试攻击EOS主网上超过290个合约,且已经有合约中招。DAppShield平台依托自建的攻击特征监测库,对黑客链上数据追踪发现:此前有黑客曾一度测试实施全网攻击,但由于不同游戏玩法不同鲜有成功,而此次黑客通过对不同游戏精心构造参数,导致部分合约中招。PeckShield安全人员提醒,已知攻击特征往往会被黑客用来“撒网式”攻击测试,开发者应在合约上线前做好安全测试,特别是要排除已知攻击手段的威胁,必要时可寻求第三方安全公司协助,帮助其完成合约上线前攻击测试及基础安全防御部署。[2019/1/9]

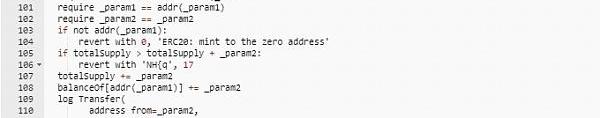

2.由攻击者更换的新合约实现中,0x3b3a5522函数的调用没有权限限制,任何人都可以调用此函数铸造代币给指定地址。

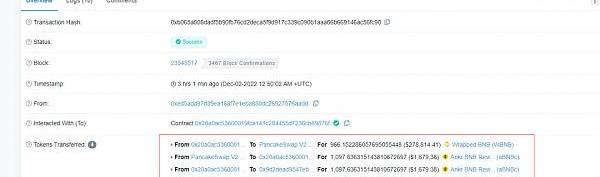

3.攻击者给自己铸造大量aBNBc代币,前往指定交易对中将其兑换为BNB和USDC。

4.攻击者共获利5500WBNB和534万USDC。

#受影响的其他项目:

由于Ankr的aBNBc代币和其他项目有交互,导致其他项目遭受攻击,下面是已知项目遭受攻击的分析。

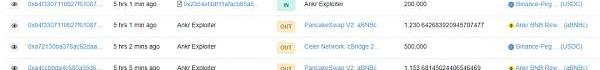

Wombat项目:

由于AnkrStaking:aBNBcToken项目遭受私钥泄露攻击,导致增发了大量的aBNBc代币,从而影响了pair中的WBNB和aBNBc的价格,而Wombat项目池子中的WBNB和aBNBc兑换率约为1:1,导致套利者可以通过在pair中低价购买aBNBc,然后到Wombat项目的WBNB/aBNBc池子中换出WBNB,实现套利。目前套利地址共获利约200万美元,BeosinTrace将持续对被盗资金进行监控。

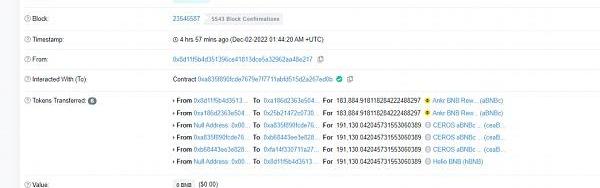

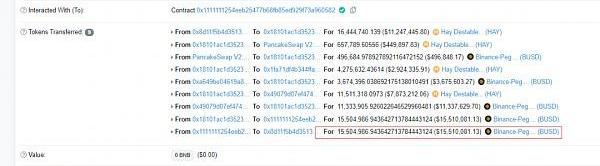

Helio_Money项目:

套利地址:

0x8d11f5b4d351396ce41813dce5a32962aa48e217

由于AnkrStaking:aBNBcToken项目遭受私钥泄露攻击,导致增发了大量的aBNBc代币,aBNBc和WBNB的交易对中,WBNB被掏空,WBNB价格升高。套利者首先使用10WBNB交换出超发后的大量aBNBc.之后将aBNBc交换为hBNB。以hBNB为抵押品在Helio_Money中进行借贷,借贷出约1644万HAY。之后将HAY交换为约1550万BUSD,价值接近1亿人民币。

#事件总结

针对本次事件,Beosin安全团队建议:1.项目的管理员权限最好交由多签钱包进行管理。2.项目方操作时,务必妥善保管私钥。3.项目上线前,建议选择专业的安全审计公司进行全面的安全审计,规避安全风险。

11月17日,在TechCrunch于迈阿密举办的以加密为主题的活动中,OpenSea首席执行官DevinFinzer探讨了公司业务与NFT的未来市场.

1900/1/1 0:00:00撰写:《WhatisBlockchainInfrastructureasaService?》byMoralis编译:深潮TechFlow区块链的各种基础设施的发展令人印象深刻.

1900/1/1 0:00:00来源:燃财经 作者:吕敬之? 当你对Web3的了解还处于迷惑或一片漆黑的状态时,殊不知,曾经被投资人和创业者追捧的数字货币、数字藏品和链游或已成为过去时,而新的Web3“线下入口”正如雨后春笋般涌现。“欢迎来到Web3的线下入口.

1900/1/1 0:00:00作者:/img/20230515165845352243/0.jpg "/>在2017和2018年,ICO是资本配置的主要驱动力,VC不是。ICO虽然充斥着局和糟糕的想法,但公开的ICO模型比我们今天资本配置的模式更加民主.

1900/1/1 0:00:00Move是一种相对发展时间较短的编程语言,但已经在许多Web3.0项目中得到了应用。CertiK安全专家团队最近审计了一个支持Move编写智能合约的新型Layer1区块链。借此机会,我们将为大家整体概述一下Move这一新型编程语言.

1900/1/1 0:00:00原文来源:DeBoxInstitute在链上的生态其实有一个不可能的三角——去中心化,扩展性,经济性,现阶段SocialFi的存储赛道也是有这三个维度,本文从对SocialFi赛道的储存问题切入.

1900/1/1 0:00:00