8月10日,去中心化年金协议?PunkProtocol遭到攻击,损失890万美元,后来团队又找回了495万美元。

SharkTeam第一时间对此事件进行了攻击分析和技术分析,攻击原因在于投资策略中找到了一个关键漏洞:CompoundModel代码中缺少初始化函数的修饰符的问题,可以被重复初始化。希望后续的区块链项目可以引以为戒,共筑区块链行业的安全防线。

一、事件分析

黑客1的两笔攻击交易:

0x7604c7dd6e9bcdba8bac277f1f8e7c1e4c6bb57afd4ddf6a16f629e8495a0281

慢雾:利用者通过执行恶意提案控制了Tornado.Cash的治理:金色财经报道,SlowMist发布Tornado.Cash治理漏洞解析。 5月20日,Tornado.Cash遭受了治理攻击,利用者通过执行恶意提案控制了Tornado.Cash的治理。5月13日,利用者发起了20提案,并在提案中说明20提案是对16提案的补充,具有相同的执行逻辑。但实际上,提案合约多了一个自毁逻辑,其创建者是通过create2创建的,具有自毁功能,所以在与提案合约自毁后,利用者仍可以部署不同的以与以前相同的方式将字节码发送到相同的地址。不幸的是,社区没有看到拟议合约中的犯规行为,许多用户投票支持该提案。

在5月18日,利用者通过创建具有多个交易的新地址,反复将0代币锁定在治理中。利用提案合约可以销毁并重新部署新逻辑的特性,利用者在5月20日7:18(UTC)销毁了提案执行合约,并在同一地址部署了一个恶意合约,其逻辑是修改用户在治理中锁定的代币数量。

攻击者修改完提案合约后,于5月20日7:25(UTC)执行恶意提案合约。该提案的执行是通过 Delegatecall 执行的,因此,该提案的执行导致治理合约中由开发者控制的地址的代币锁定量被修改为 10,000。提案执行完成后,攻击者从治理库中解锁了TORN代币。金库中的TORN代币储备已经耗尽,同时利用者控制了治理。[2023/5/21 15:17:00]

0xa76cd31bcd48869621e7f2698ac8754699026acd0655a6d33280224dabed4cfa

安全分析师:有盗取NFT的恶意文件伪装成PDF文件的攻击形式:6月26日消息,Web3安全分析师Serpent在Twitter上表示,已发现一种将盗取钱包内NFT的恶意文件伪装成PDF文件的攻击形式,目前Twitter ID为/img/20230514215906971924/1.jpg "/>

国家知识产权局:已有1.6万件元宇宙商标申请,严打蹭热点等恶意注册:2月21日消息,随着“元宇宙”概念持续走热,包括腾讯、小红书、爱奇艺在内的许多企业都尝试着申请“元宇宙”相关商标,然而申请均遭到驳回。国家知识产权局表示,截至目前,在商标数据库中约有1.6万余件“元宇宙”“METAVERSE”相关商标申请。国家知识产权局依据《商标法》及其有关条例规定,依法对“元宇宙”“METAVERSE”相关商标注册申请予以审查。国家知识产权局还特别指出,坚决反对、严厉打击“蹭热点”和不以使用为目的囤积等商标恶意注册行为。相关市场主体在申请注册商标时,应符合《商标法》有关规定,遵守诚实信用原则,不得损害社会公共利益、扰乱商标注册秩序。 (澎湃新闻)[2022/2/21 10:06:21]

黑客2的两笔攻击交易

0x597d11c05563611cb4ad4ed4c57ca53bbe3b7d3fefc37d1ef0724ad58904742b

0x4c8072a57869a908688795356777270a77f56ae47d8f1d869be0d25e807e03b1

动态 | 黑客利用恶意软件攻击DOGE用户:据cryptoglobe报道,网络安全公司 Dr. Web最近发布的一篇文章称,一名网络犯罪分子利用恶意软件攻击Dogecoin(DOGE)用户。研究显示,黑客为了打入用户的机器,还使用了虚拟网络计算(VNC)协议 ,其允许用户远程访问图形用户界面(GUI),例如Windows操作系统界面系统(OS)。[2018/10/21]

黑客2的攻击合约地址:

0x00000000b2ff98680adaf8a3e382176bbfc34c8f

黑客2的地址:

0x3aa27ab297a3a753f79c5497569ba2dacc2bc35a

研究表明:90%的远程代码执行攻击来自加密货币恶意挖掘软件:网络安全公司Imperva的研究人员表示,他们在2017年12月发现了90%的远程代码执行攻击的来源——加密货币恶意挖掘软件。在2018年2月20日的博客中,Imperva评估了最近加密恶意软件攻击的高峰,专门研究了攻击者走的金额,同时向试图摆脱它们的组织提供风险管理建议。其发现包括:挖掘加密货币的恶意软件会将计算机算力转移,造成服务器不可用;恶意软件具有持久性,难以删除;目前没有证据显示有任何攻击是通过恶意挖掘比特币实现;像Monero这样的其他加密货币实际上更危险,因为可以使用常规CPU进行挖掘;同时该机构在其检测到的下载配置文件发现有活跃的Monero钱包属于攻击者,共发现价值约一万美元的41枚monero,攻击者平均每天得到1.5个monero,相当于每天赚取375美元。[2018/2/28]

0xe36cc0432619247ab12f1cdd19bb3e7a24a7f47c

黑客2退回的两笔交易地址:

0xc977ea434d083ac52f9cad00417bcffb866b894a5cbabf1cc7af9c00e78b8198

0xa85ce7d9d0882b858bf3dbc8f64b72ff05f5399ec3d78d32cea82e6795ccc7ce

下面以黑客1正式攻击交易为例

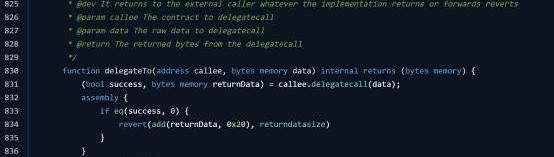

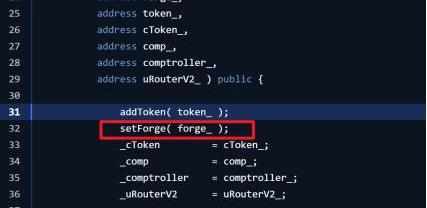

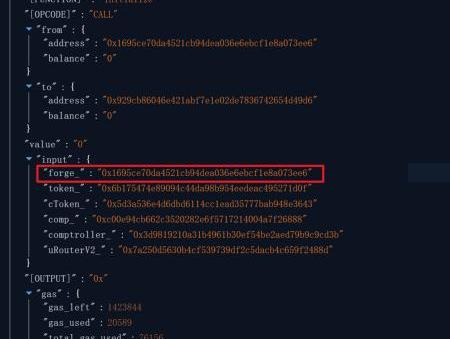

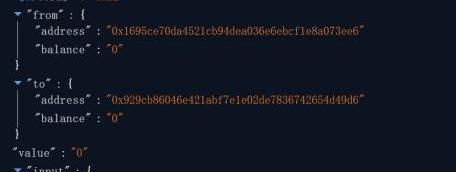

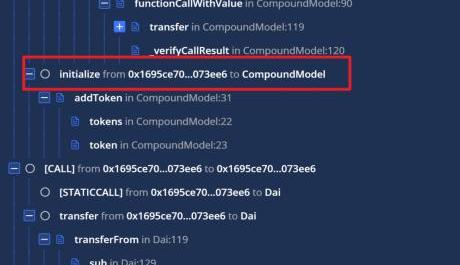

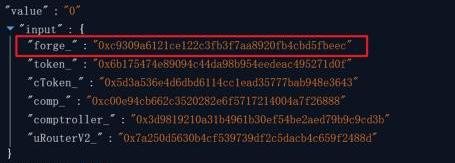

黑客的攻击执行了delegateCall,将攻击者的合约地址写入到compoundModel中initialize函的forge_参数。setForge(address)函数在初始化函数中执行。这是一个修改Forge地址的功能。

然后,它执行withdrawToForge函数并将所有资金发送到攻击者的合约。

随后在调用initialize函数发现forge_参数已经被替换成攻击者合约的地址。

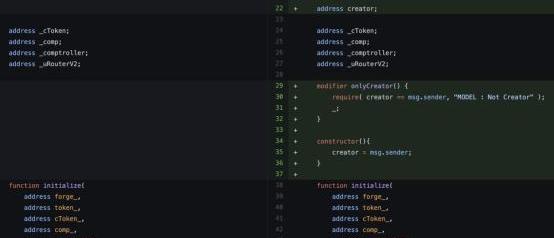

链接到forge_的所有CompoundModel都使用相同的代码,因此所有资产都转移到攻击者的合约中。目前,导致黑客入侵的代码已被项目方修补。添加了两个Modifiers,这样只有ContractCreator可以调用Initialize函数并控制它只被调用一次。

二、安全建议

本次攻击的根本原因在于CompoundModel合约中缺少对初始化函数的安全控制,可以被重复初始化。初始化函数应只能调用一次,而且需要进行调用者权限鉴别;如果合约是使用初始化函数,而不是在构造函数中进行初始化,则应使用安全合约库中的初始化器来进行初始化。避免合约被恶意操纵,造成合约关键参数和逻辑的错误。

SharkTeam提醒您,在涉足区块链项目时请提高警惕,选择更稳定、更安全,且经过完备多轮审计的公链和项目,切不可将您的资产置于风险之中,沦为黑客的提款机。而作为项目方,智能合约安全关系用户的财产安全,至关重要!区块链项目开发者应与专业的安全审计公司合作,进行多轮审计,避免合约中的状态和计算错误,为用户的数字资产安全和项目本身安全提供保障。

标签:TORORGFORGETORNReflector FinanceKingCorgi ChainDeFi ForgeTornado Finance

据华盛顿邮报消息,知情人士透露,最近几周,Facebook高管一直在与拜登政府高级官员会面,试图缓解监管对其支付项目Diem的担忧.

1900/1/1 0:00:00据Coindesk消息,拍卖行佳士得将于9月17日至9月28日举行名为“NoTimeLikePresent”的拍卖会,将在线拍卖几款热门NFT.

1900/1/1 0:00:00作者:陈一晚风 出品:鸵鸟区块链 最近几天,数字资产领域备受瞩目的就是Arbitrum的爆发式增长.

1900/1/1 0:00:00据News.Bticoin报道,津巴布韦Cryptoshares比特币金字塔计划背后的策划者MartinMhlanga与超过600万美元的投资者资金一起消失了.

1900/1/1 0:00:009月11日,证券时报昨日发表题目为《盲目炒作已将NFT的真正价值带偏》的文章称,作为“元宇宙”的重要组成要素,NFT有独特的价值,但目前各种花样百出的炒作,已经将对NFT价值的关注方向带偏.

1900/1/1 0:00:00最近一段时间,波卡/KSM平行链插槽拍卖的热度越来越高,有人说,平行链插槽拍卖蕴含着巨大的财富机会,也有人的说这不过是当年EOS超级节点竞选的“翻版”,雷声大雨点小。面对褒贬不一的评价,我们要做的不是急着去站队,而是先去了解.

1900/1/1 0:00:00