By:Victory@慢雾安全团队

2021年12?3?,据慢雾区情报,?位GnosisSafe?户遭遇了严重且复杂的?络钓?攻击。慢雾安全团队现将简要分析结果分享如下。

相关信息

攻击者地址1:

0x62a51ad133ca4a0f1591db5ae8c04851a9a4bf65

攻击者地址2:

0x26a76f4fe7a21160274d060acb209f515f35429c

恶意逻辑实现合约ETH地址:

0x09afae029d38b76a330a1bdee84f6e03a4979359

恶意合约ETH地址MultiSendCallOnly合约:

0x3cb0652856d7eabe51f1e3cceda99c93b05d7cea

受攻击的代理合约地址:

0xc97f82c80df57c34e84491c0eda050ba924d7429

逻辑合约地址:

67,090,000枚USDT从Tether Treasury转移到Kraken:金色财经报道,据WhaleAlert监测,67,090,000枚USDT从Tether Treasury转移到Kraken。[2023/6/13 21:32:32]

0x34cfac646f301356faa8b21e94227e3583fe3f5f

MultiSendCall合约ETH地址:

0x40a2accbd92bca938b02010e17a5b8929b49130d

攻击交易:

https://etherscan.io/tx/0x71c2d6d96a3fae4be39d9e571a2678d909b83ca97249140ce7027092aa77c74e

攻击步骤

BLUR短线跌破0.3美元,24小时跌幅为5.58%:金色财经报道,行情显示,BLUR短线跌破0.3美元,最低至0.2913美元;现稍有回升,暂报0.3048美元,24小时跌幅为5.58%。行情波动较大,请做好风险控制。[2023/6/12 21:31:08]

第一步:攻击者先是在9天前部署了恶意MultiSendCall,并且验证了合约代码让这个攻击合约看起来像之前真正的MultiSendCall。

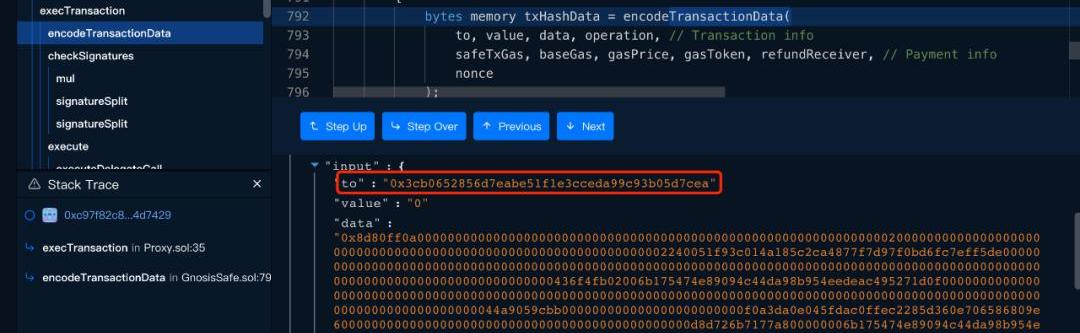

第二步:攻击者通过钓??段构造了?个指向恶意地址calldata数据让?户进?签名。calldata??正确的to地址应该是?0x40a2accbd92bca938b02010e17a5b8929b49130d,现在被更改成了恶意合约?ETH地址?MultiSendCallOnly合约0x3cb0652856d7eabe51f1e3cceda99c93b05d7cea。

FIFA世界杯官方授权Web3游戏“Own The Zone”在Hedera网络宣布推出:金色财经报道,2022年FIFA世界杯官方授权Web3游戏“Own The Zone”在Hedera网络宣布推出,该游戏由Reality+与OTZ Sports合作推出,粉丝们有机会赢取限量版数字收藏品 (?NFT?) 以及现实世界的奖品。[2022/12/11 21:36:39]

由于攻击者获取的签名数据是正确的,所以通过了验证多签的阶段,之后就开始执?了攻击合约的multiSend函数

非洲移动货币应用Wave完成500万美元融资,Stellar发展基金会投资:10月25日消息,Stellar发展基金会官方宣布,已向非洲移动货币应用Wave投资500万美元,旨在通过集成合作为非洲消费者提供储蓄和转移资金的数字解决方案。目前Wave已为塞内加尔、科特迪瓦、乌干达、马里和布基纳法索的每月超1000万用户提供服务。

据悉,Wave是一家金融科技公司,通过其子公司运营非洲移动货币产品,致力于帮助非洲成为无现金大陆。[2022/10/25 16:37:37]

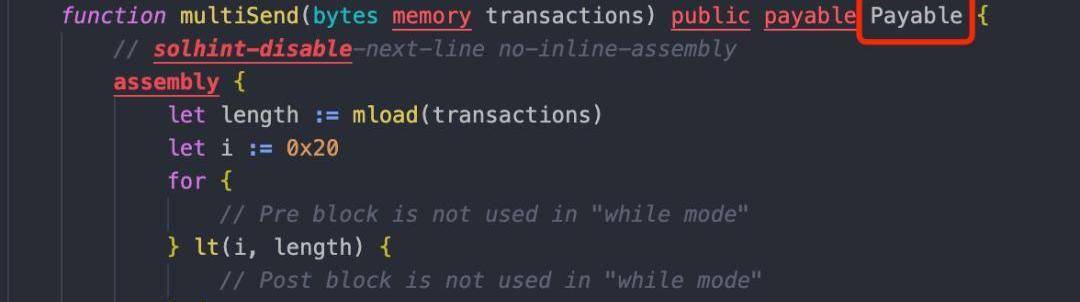

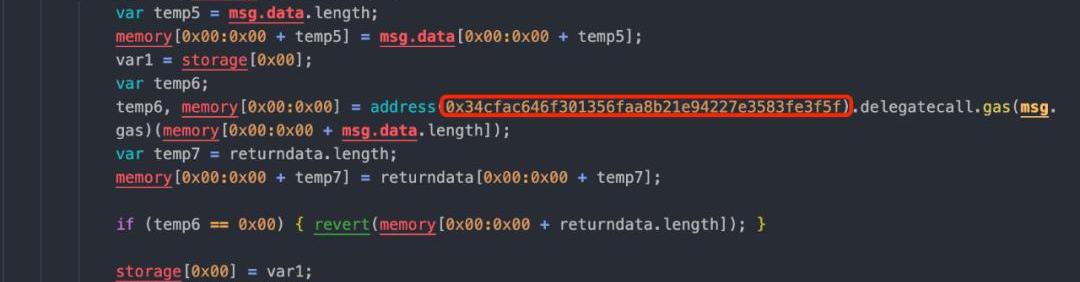

这时候通过查看攻击合约我们发现此处的修饰器Payable有赋值的情况存在。这时候我们通过对源码的反编译发现:

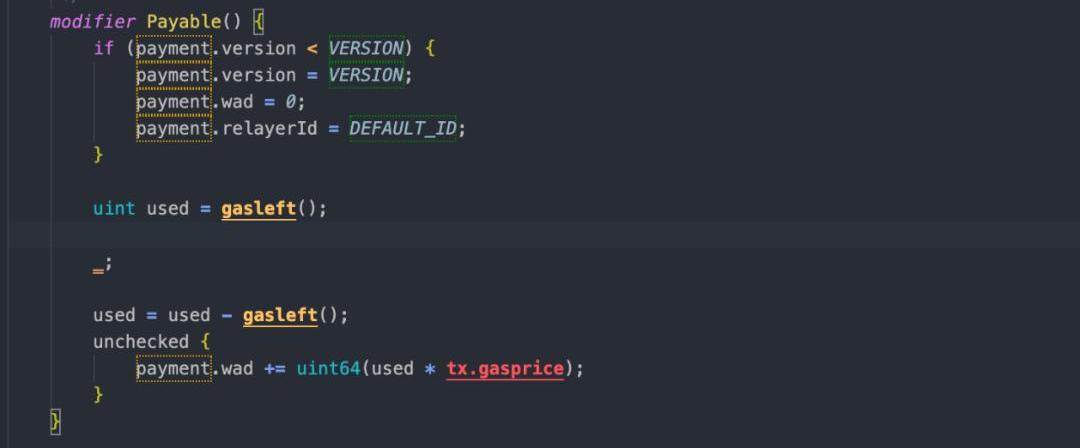

当payment.version<VERSION这个条件触发的时候每次调?的时候都会对storage进?重新赋值。这个storage是不是特别眼熟?没错我们来看下Proxy合约。

La Prairie莱珀妮新品体验活动NFT首发文昌链:金色财经消息,日前,国际殿堂级护肤品牌La Prairie莱珀妮联合全球知名品牌营销机构CircleSquare推出光与水的奇幻邂逅线下快闪体验活动,本次活动融合数字舞蹈表演与NFT数字藏品技术,在BSN-DDC文昌链NFT技术支撑下由边界智能团队提供整体技术服务,成功打造并发行纯皙·水中曼舞曲系列数字艺术藏品。La Prairie是首个在BSN-DDC文昌链发行系列NFT的护肤品牌。文昌链是是中国合规区块链生态BSN(区块链服务网络)首批入选的公共区块链平台之一。[2022/5/25 3:40:26]

当这笔交易执?完毕时Proxy的storage已经变成0x020014b037686d9ab0e7379809afae029d38b76a330a1bdee84f6e03a4979359。

由于Proxy合约执?的逻辑合约地址masterCopy是从storage读取的,所以Proxy指向的逻辑合约会被攻击者更改为攻击合约。后续攻击者只需等待?户把?够的代币放?此合约,之后构造转账函数把钱取?即可。

我们分析了受攻击的合约的交易记录后,发现该攻击者?常狡猾。

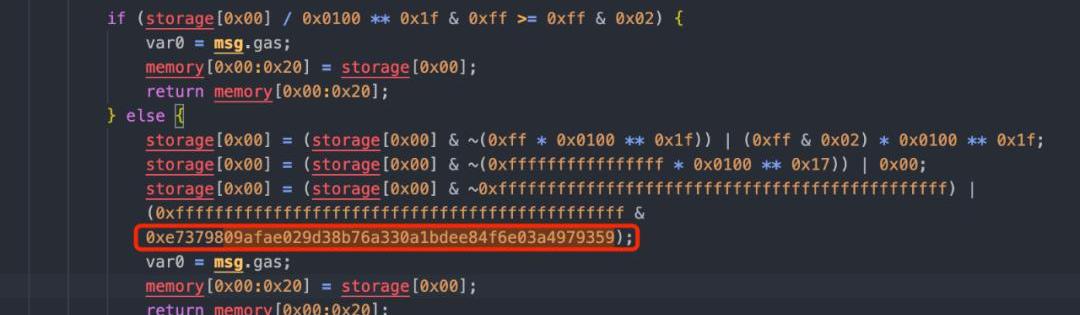

攻击者为了避免被发现,在攻击合约中的逻辑中还实现了保证?户依然能正常使?相关的功能。

反编译攻击者的逻辑合约发现,在攻击合约的逻辑保证了攻击者动?前?户都可以正常使?多签功能。只有当攻击者??调?的时候才会绕过验证直接把?户的钱取?。

MistTrack分析

经MistTrack反追踪系统分析发现,攻击者地址1在11?23号开始筹备,使?混币平台Tornado.Cash获得初始资?0.9384ETH,在?分钟后部署了合约,然后将0.8449ETH转到了攻击者地址2。

攻击成功后,攻击者地址2通过Uniswap、Sushiswap将获利的HBT、DAI等代币兑换为ETH,最后将56.2ETH转到混币平台TornadoCash以躲避追踪。

总结

本次攻击先是使?了钓??段获取了?户的?次完整的多签数据,在利?了delegatecall调?外部合约的时候,如果外部合约有对数据进?更改的操作的话,会使?外部合约中变量存储所在对应的slot位置指向来影响当前合约同?个slot的数据。通过攻击合约把代理合约指向的逻辑指向??的攻击合约。这样就可以随时绕过多签把合约的钱随时转?。

经过分析本次的事件,?概率是?客团队针对GnosisSafeMulti-sig应?的?户进?的钓?攻击,0x34cfac64这个正常的逻辑合约是GnosisSafe官?的地址,攻击者将这个地址硬编码在恶意合约中,所以这?系列的操作是适?于攻击所有GnosisSafeMulti-sig应?的?户。此次攻击可能还有其他受害者。慢雾安全团队建议在访问GnosisSafeMultisig应?的时候要确保是官?的?站,并且在调?之前要仔细检查调?的内容,及早的识别出钓??站和恶意的交易数据。

标签:ETHULTULTIMULTIeth钱包地址在哪里BONSAI Vault (NFTX)MultiPlanetary InusMULTI价格

什么是NFT NFT英文全称为Non-FungibleToken,翻译成中文就是:非同质化代币,具有不可分割、不可替代、独一无二等特点。NFT由于其非同质化、不可拆分的特性,使得它可以和现实世界中的一些商品绑定.

1900/1/1 0:00:00来源:财联社|区块链日报 记者董宇佳 原标题:《科技部公示10个国家级区块链重点项目这些高校和公司参与》12月6日,科技部发布了国家重点研发计划“区块链”重点专项2021年度拟立项项目安排公示的通知,并公示了10个项目.

1900/1/1 0:00:00据彭博社11月29日消息,前花旗集团高管MattZhang建立的总部位于纽约的投资公司HivemindCapitalPartners正在启动一项15亿美元的风险投资,将专注于与加密相关的投资.

1900/1/1 0:00:00?链集市?·让区块链落地更简单 《区块链行业观察》专栏·第65?篇作者丨FelixHamilton 图片丨来源于网络 世界上的一切都变得越来越数字化。艺术界也开始慢慢循规蹈矩地追上这个新趋势.

1900/1/1 0:00:0012月12-13日,由凤凰网主办,凤凰网财经承办的“2021凤凰网财经峰会”在上海举办。复旦大学泛海国际金融学院执行院长、金融学教授钱军在现场分享了当下金融的风险和机遇.

1900/1/1 0:00:00昨晚,以太坊联合创始人VitalikButerin发布了一篇标题为《Endgame》的文章,描述了大区块竞争链以及以Rollup为核心的以太坊路线图接下来可能的三种发展路径,尽管文章篇幅不长,但其中透露出的信息还是挺多的.

1900/1/1 0:00:00