//前言

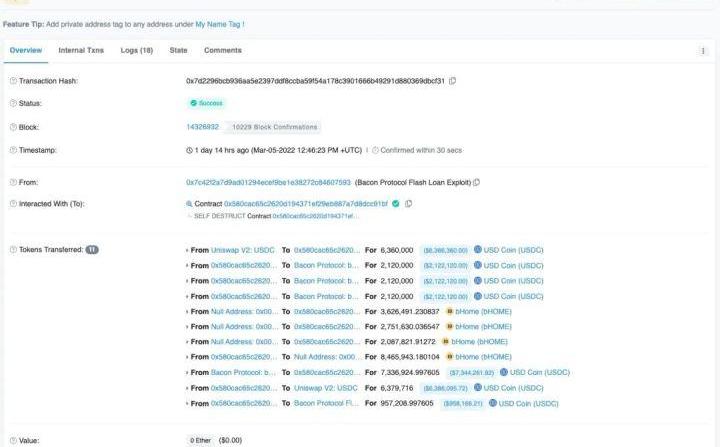

北京时间3月5日,知道创宇区块链安全实验室监测到BaconProtocol遭受黑客攻击损失约958,166美元,本次攻击利用重入漏洞,并凭借闪电贷扩大收益额。目前攻击者地址还没有被加入USDC的黑名单中。

//分析

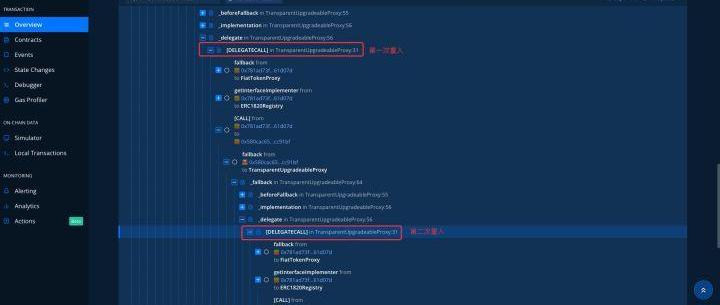

攻击事件如下图所示,该次攻击事件的问题点在于lend()函数,攻击者利用该函数进行重入攻击。

2.1基础信息

攻击合约:0x580cac65c2620d194371ef29eb887a7d8dcc91bf

攻击者地址:0x7c42f2a7d9ad01294ecef9be1e38272c84607593

攻击tx:0x7d2296bcb936aa5e2397ddf8ccba59f54a178c3901666b49291d880369dbcf31

漏洞合约:0x781ad73f140815763d9A4D4752DAf9203361D07D

消息人士:BH Digital已收购Dragonfly流动性策略整个团队:1月28日消息,Dragonfly的前合伙人兼流动性策略负责人KevinHu近日已加入Brevan Howard的加密部门。两名消息人士还透露,BH Digital已收购Dragonfly流动性策略整个团队。BH Digital和Dragonfly均拒绝置评。据悉,Brevan Howard为机构投资者管理着超过300亿美元的资产,例如主权财富基金以及企业和公共养老金计划。[2023/1/28 11:33:29]

2.2流程

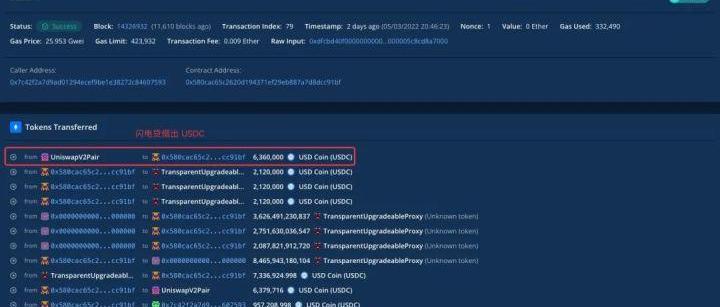

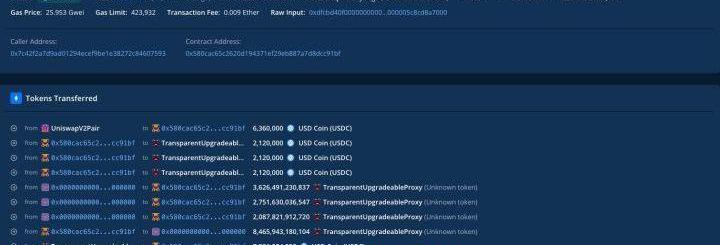

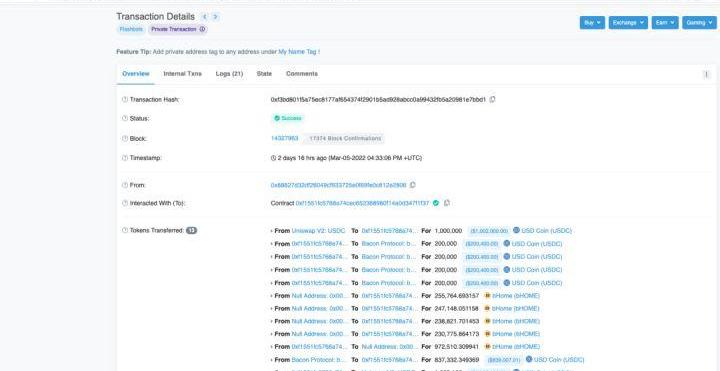

1.攻击者通过UniswapV2闪电贷借出6,360,000USDC。

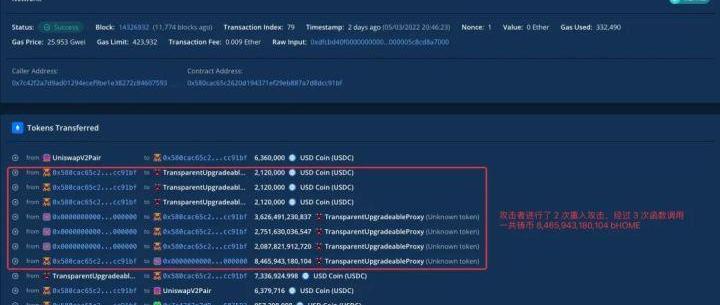

2.用闪电贷借出的6,360,000USDC分成3份,去bHOME中进行2次重入攻击调用了3次lend()函数铸造共8,465,943.180104bHOME。

130万Clubhouse用户数据被发布在某黑客论坛上:130万Clubhouse的用户数据被发布在一个黑客论坛上,包括用户名、关联的社交媒体账号等信息,cybernews称这些公开数据可能会导致通过钓鱼或身份盗取进行恶意行为。Clubhouse发布推特回复称,Clubhouse并未遭到黑客入侵或数据泄露,这些发布的信息来自该应用程序的用户个人档案,任何人都可以通过该应用程序或ClubhouseAPI进行访问。(cybernews)[2021/4/12 20:09:13]

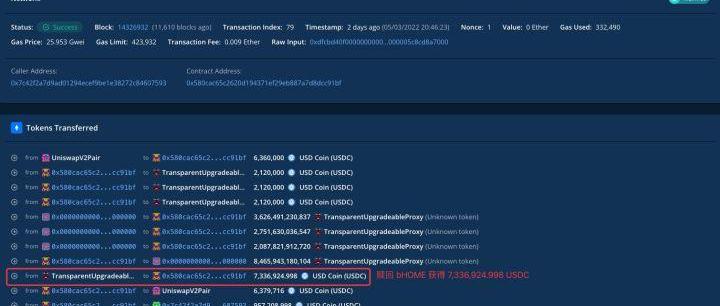

3.将刚才重入获得的bHOME拿去销毁赎回获得7,336,924.998USDC。

4、归还闪电贷借出的6,360,000USDC,并支付19,716的手续费,最后将剩余的957,208.998USDC转入自己的账户。

BHD突破2.7美金关口,日内涨幅超过15%:火币全球站数据显示,BHD短时上涨,突破2.7美金,现暂报价2.65美金,日内涨幅高15% 。行情波动较大,请做好风险控制。[2021/2/5 18:59:07]

2.3细节

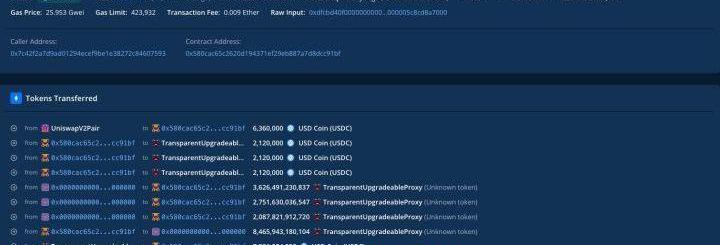

该次攻击事件重点在于lend()函数,由于合约https://etherscan.io/address/0x781ad73f140815763d9a4d4752daf9203361d07d#code并未验证开源,所以我们只能从交易的Debugger中寻找线索。

1、攻击者通过UniswapV2闪电贷借出6,360,000USDC。

2.3细节

该次攻击事件重点在于lend()函数,由于合约https://etherscan.io/address/0x781ad73f140815763d9a4d4752daf9203361d07d#code并未验证开源,所以我们只能从交易的Debugger中寻找线索。

比特硬币BHD1小时涨幅18%:据火币全球站数据显示,目前比特硬币BHD一小时涨幅18.2%,现报价5.51美金。BHD是基于POC容量证明挖矿的新型加密货币,欲打造成改变加密货币生产方式的有价金融系统。[2020/3/30]

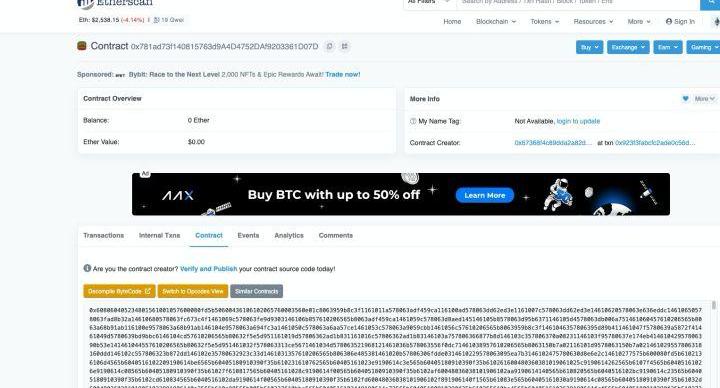

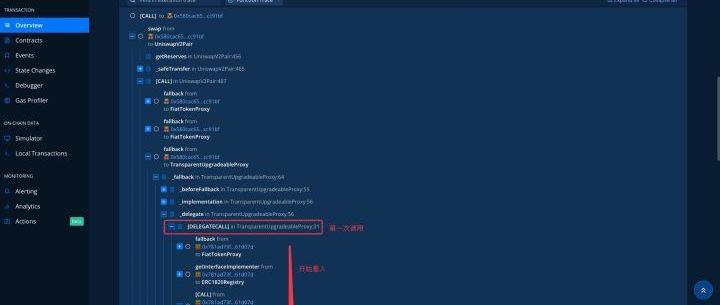

分析Debugger可以看到下图是第一次调用函数,接着进行了2次重入。

动态 | BHEX全面升级币币交易界面:今天,BHEX交易所币币交易界面完成升级,增加了黑、白两个背景的选项,在页面打开速度、视觉效果、界面操作便捷性等方面做了全方位迭代升级。[2020/2/25]

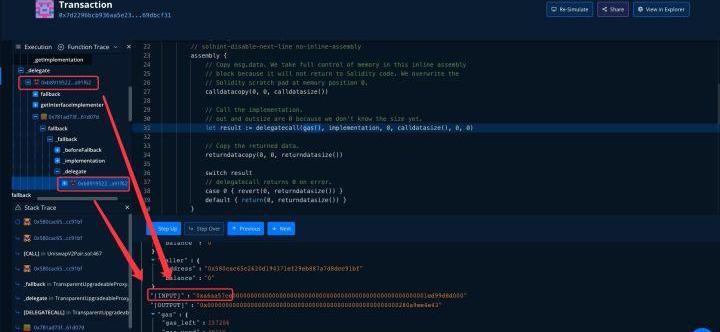

从重入攻击中可以找到INPUT中调用函数的字节码为0xa6aa57ce。

通过字节签名可以知道重入攻击调用的是lend()函数。

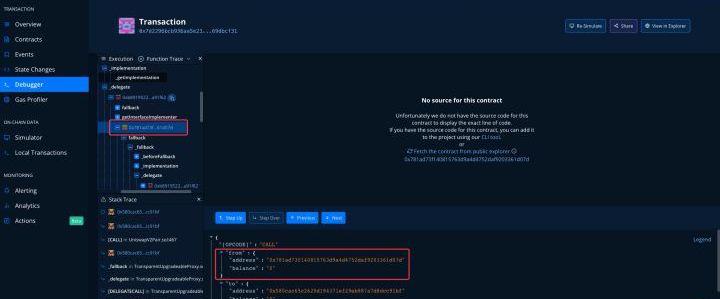

从Debugger中我们可以发现攻击合约的地址0x781ad73f140815763d9a4d4752daf9203361d07d。

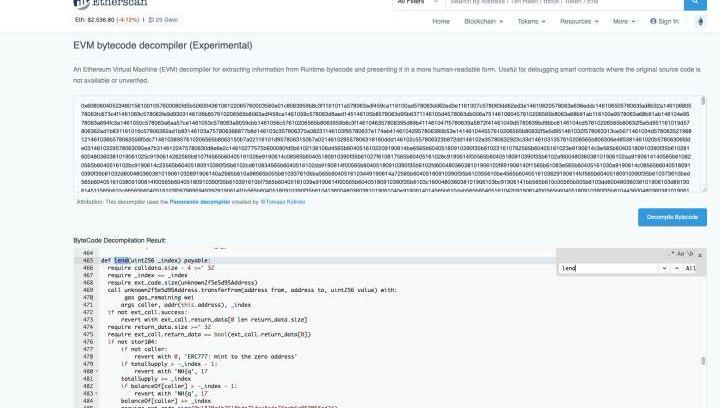

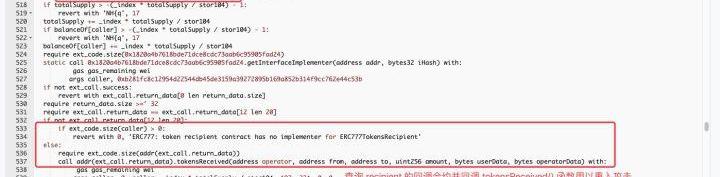

通过反编译合约0x781ad73f140815763d9a4d4752daf9203361d07d得到合约伪代码内容,可以找到lend()函数。

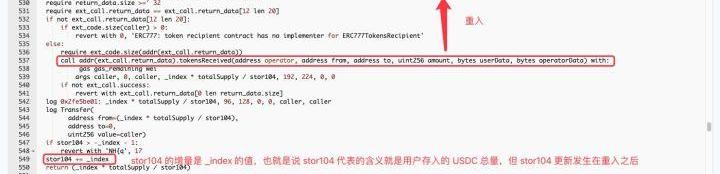

我们在反编译的代码中可以看到该合约使用的ERC777协议,会查询recipient的回调合约并回调tokensReceived()函数用以重入攻击。

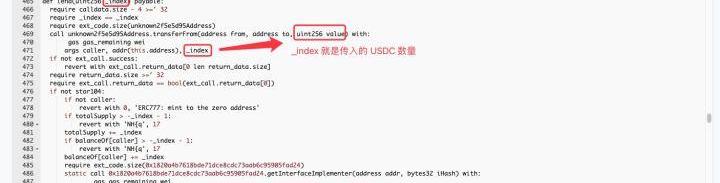

通过分析可以发现_index就是传入的USDC数量。

totalSupply和balanceOf的增量都和_index是正比关系,和stor104是反比关系,并且这两个变量的更新发生在重入攻击之前,每次都会更新。

stor104记录的是用户存入的USDC总量,该变量的更新发生在重入之后,那么在重入的过程中stor104的值是不变的,而上面的totalSupply是在变大,所以最后return的值也会相应的增大,从而使得攻击者通过重入攻击铸造得到比正常逻辑更多的bHOME代币。

除了该次攻击事件,BlockSecTeam还阻断了后面发生的攻击并将金额返还给了项目方。交易hash:0xf3bd801f5a75ec8177af654374f2901b5ad928abcc0a99432fb5a20981e7bbd1

3.总结

此次攻击事件是由于项目方使用了ERC777协议但没有对回调合约的安全性进行考虑从而导致了重入攻击的发生,当项目合约有涉及资产的转移时,建议使用「检查-生效-交互」模式来保证逻辑代码的安全,当然我们也可以使用OpenZeppelin官方提供的ReentrancyGuard修饰器来防止重入攻击的发生。

据Forkast3月3日消息,印度人才市场正在广泛寻求顶级区块链人才,而教育机构正通过定制区块链课程以满足学习需求。印度IIMA学院助理教授AnujKapoor表示,印度央行的数字卢比推广将提高群众对比特币和加密货币的接受程度.

1900/1/1 0:00:00元宇宙这个新兴概念空降2021,相关概念股一路高涨,并且还成为了“汉语盘点2021”年度词与2021年度十大网络用语词汇,而元宇宙不仅仅激发了大家的好奇心,更是引起了科技公司与行业巨头们的特别关注.

1900/1/1 0:00:00出品|虎嗅金融组 作者|周舟 原标题:《互联网巨头“海外会战”Web3》阿里、腾讯、字节三大互联网巨头不约而同地投了一颗探路石子,让死气沉沉的互联网泛起了一阵涟漪.

1900/1/1 0:00:00据慢雾区消息,Solana上出现多起授权钓鱼事件。攻击者批量给用户空投NFT(图1),用户通过空投NFT描述内容里的链接(www_officialsolanarares_net)进入目标网站,连接钱包(图2),点击页面上的“Mint”.

1900/1/1 0:00:00摘要:3月23日,厦门市出台元宇宙产业发展三年行动计划,文件指出,力争到2024年,引入培育一批掌握关键技术、营收上亿元的元宇宙企业.

1900/1/1 0:00:003月21日下午,Computecoin测试网huygens启动会在链节点举行,Computecoin生态负责人MichaelRobinson在路演中表示,现有的云基础设施无法满足Web3和元宇宙对算力的需求.

1900/1/1 0:00:00