2022年3月13日,成都链安链必应-区块链安全态势感知平台舆情监测显示,Paraluni合约遭受攻击,损失约170万美元,成都链安技术团队对此事件进行了相关分析。

#1总述

我们以第一笔攻击交易0xd0b4a1d4964cec578516bd3a2fcb6d46cadefe1fea5a2f18eec4c0a496e696f9为例:

地址列表

攻击地址:

0x94bC1d555E63eEA23fE7FDbf937ef3f9aC5fcF8F

攻击合约:

0x4770b5cb9d51EcB7AD5B14f0d4F2cEe8e5563645

Amber Group:Mai Finance金库曾存在严重重入漏洞,项目方已部署新预言机合约:金色财经报道,Amber Group发文称,其区块链安全团队于10月18日在零利率贷款协议Mai Finance的两个金库(SCSEMVT和YCSEMVT)中发现一个严重重入漏洞。该漏洞将允许攻击者操纵抵押品价格,从池中借入所有资金并提走资金。

Amber Group在10月19日联系QiDao团队后,QiDao在10月20日提出解决方案并部署一个新的预言机合约。[2022/12/21 21:57:13]

ParaProxy:

0x633Fa755a83B015cCcDc451F82C57EA0Bd32b4B4

ParaImpl:

安全团队:treasure swap项目方遭受攻击,攻击者累计获利3,945个BNB:6月11日消息,据成都链安安全社区消息,treasure swap项目方遭受攻击,根据成都链安技术团队分析,攻击者仅使用0.000000000000000001WETH就可将交易池中的WETH代币兑光,经对源码的逆向发现:被攻击合约的swap函数中缺少K值的校验。目前攻击者已完成对0xe26e436084348edc0d5c7244903dd2cd2c560f88和0x96f6eb307dcb0225474adf7ed3af58d079a65ec9两个合约的攻击,累计获利3,945个BNB,被盗资金仍在收益地址0x0FaCB17eFCb6cA6Ff66f272DE6B306DE9fb5931D上,成都链安链必追系统将持续监控被盗资金动向。[2022/6/11 4:18:31]

0xA386F30853A7EB7E6A25eC8389337a5C6973421D(MasterChef)

CryptoLions&Kolobok中文区负责人:NFT投资时需考察背后所采用的数字资产标准和项目方的信誉:金色财经报道,8月4日,CryptoLions&Kolobok 中文区负责人SHE做客金色财经举办的“GameFi-DeFi+NFT 如何打破壁垒重塑链游价值”为主题的金色沙龙第68期活动。SHE表示NFT是区块链上不可互换、不可替代、独一无二的的加密资产,NFT 的功能就像加密货币,但是与比特币等加密货币不同,所有比特币都是平等的,但每个 NFT 代表不同的基础数字资产。NFT投资时需考察NFT背后所采用的数字资产标准和项目方的信誉,因为NFT背后所采用的数字资产标准决定了NFT的安全性、互通性和永久性,这些属性不会因为一家公司的倒闭而消失。搭建综合平台整合各类NFT或游戏形成生态将是共同长久繁荣的表现和方向,DeFi发展其中的一个方向将更趋向游戏化,即GameFi,用户的资产将成为游戏使用的装备并不断收益,GameFi将形成生态且各放异彩。[2021/8/4 1:33:41]

UGT:

Kyber Network:将部分KNC和投票权委托给项目方以扩展治理:Kyber Network官方推特刚刚表示,我们通过将部分KNC和投票权委托给有助于Kyber发展的项目来扩展KyberDAO治理。这确保了投票权掌握在重要的利益相关者手中,这些利益相关者对Kyber至关重要。[2020/11/16 20:59:25]

0xbc5db89CE5AB8035A71c6Cd1cd0F0721aD28B508

UBT

0xcA2ca459Ec6E4F58AD88AEb7285D2e41747b9134

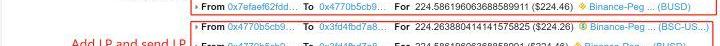

1.向CakeSwap(0x7EFaEf62)中通过闪电贷借贷224BSC-USD,224BUSD

开发者:目前发现在UNISWAP非项目方用户创建了rSOV假币对:soviet.finance开发者Comrade Ivan发推称,目前发现在UNISWAP非项目方用户创建了rSOV假币对,且已经有受害者进行交易。他提醒广大用户rSOV不会有交易对,仅作为项目治理代币SOVIET流动性挖矿开启后的一号池质押挖矿用途。

另外,该地址中还有大量的Moonswap、CRUST、TON、高尔夫、阻尼、SYFI等假币。Comrade Ivan已知会相关项目方。请大家使用UNISWAP时,一定要反复核对智能合约地址,谨防上当受。[2020/9/21]

2.把第1步借到的代币向Para-LP(0x3fD4FbD7)中添加流动性,并将获得的222枚流动性代币的接收地址指定为UBT(0xcA2ca459)地址,这一步是为了后续的重入做准备。

图1初始准备

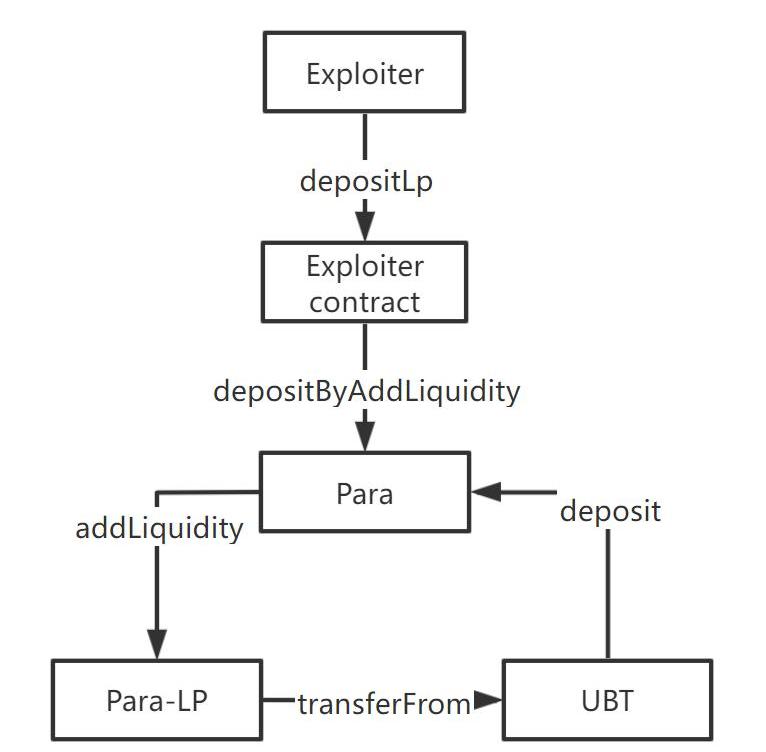

3.攻击合约(0x4770b5cb)调用ParaProxy合约的depositByAddLiquidity函数,添加流动性代币抵押挖矿,此处传入的pid为18,对应的Para-LP(BSC-USD/BUSD)0x3fD4FbD7a83062942b6589A2E9e2436dd8e134D4,但是token0,token1传入的地址为UGT、UBT的地址,数量为1e18。

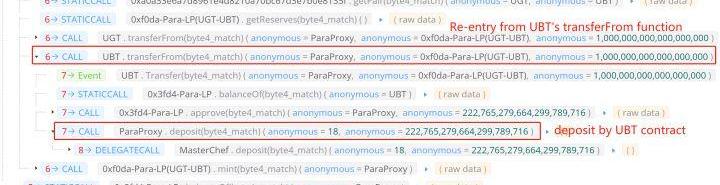

图2重入攻击

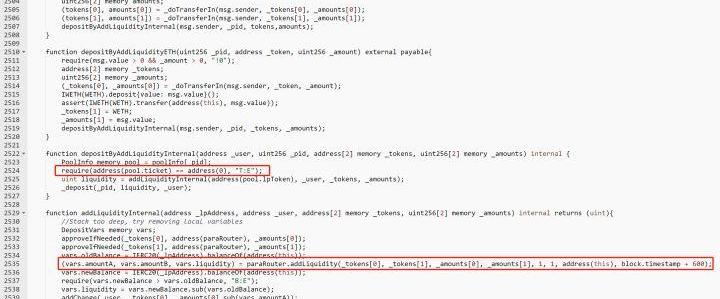

4.此处原本正常的逻辑为:添加流动性,并将流动性代币存入pid为18的流动性抵押池,但是本函数在代码中并未检查添加的流动性token0、token1得到的流动性代币是否与pid对应的流动性代币地址一致,导致了攻击的发生。注意,并不是所有的流动性池抵押都有该风险,由于第2524行代码,pool的ticket需要为零地址才能够通过该检查。

但是攻击者通过控制执行逻辑,实际执行的逻辑为:第2505,2506行将攻击者指定的1枚UGT、1枚UBT代币转入ParaProxy合约。然后在第2535行代码用于添加流动性,并在第2537行检查添加的流动性代币数量。

此时,vars.oldBalance为初始流动性代币数量。攻击者为了通过第2537行的检查,在添加流动性的过程中,进行了重入攻击。由于在添加流动性时调用了攻击者构造的恶意代币的transferFrom函数,攻击者在transferFrom函数中才将流动性通过deposit函数存入ParaProxy合约。这也是第2步时攻击合约将流动性代币接收地址指定为UBT合约的原因所在。

在重入过程中,UBT合约存入了真正的LP代币222枚,并计入ParaProxy的账本中。在重入完成后,ParaProxy合约地址新增了222枚LP代币,ParaProxy合约将其视为攻击合约添加的LP,并计入账本中。至此,UBT合约和攻击合约都新增了222枚LP的存取记录。

图3ParaImpl合约相关代码

重入相关过程如下图所示:

图4攻击流程示意图

5.UBT合约和攻击合约分别调用withdraw函数,从ParaProxy合约提取221枚LP,并归集到攻击合约,由攻击合约将LP移除流动性并获取对应的BSC-USD以及BUSD

6.归还闪电贷225枚BSC-USD,225枚BUSD,并将获利的221枚BSC-USD、225枚BUSD发送到攻击者地址。整个攻击交易执行完成。

#2总结建议

攻击者一共执行了约40次攻击,共获利约170万美元。截止发稿时,攻击者通过跨链协议将其转到以太坊网络中,并将其中的660枚ETH转入Tornado.Cash,另外5枚ETH转入了0xDd52CE617cAF1b7C8cEaCC111DE2f1c54E20C1b0地址。

本次攻击主要由合约代码中存在逻辑缺陷以及存在资金操作的关键函数未进行防重入导致。建议合约开发者在开发过程中进行完整的测试以及第三方审计,并养成使用Openzeppelin库的ReentrancyGuard合约来进行重入攻击的防范。

1.CoinbaseCEO:除非美国政府实施禁令,否则不会禁止所有俄罗斯人使用Coinbase2.周杰伦魔杰电竞申请注册“JTEA元宇宙”商标SBF:FTX开发稳定币的事暂未确定任何细节:SBF:FTX开发稳定币的事暂未确定任何细节.

1900/1/1 0:00:00成都印发首个“元宇宙”政策文件,将打造9大元宇宙应用场景:金色财经报道,成都印发首个“元宇宙”政策文件,将打造9大元宇宙应用场景.

1900/1/1 0:00:00来源:竞核 作者:苏于涵 探索虚拟与现实的边界 想象有一天,代表个人的符号不再停留在现实,不用整形也能换脸。虚拟身份能满足不真实的美好与真实的不美好,成为寄托美好的载体,赋予现实回馈感.

1900/1/1 0:00:00据Finbold3月9日报道,乌克兰数字化转型部副部长AlexBornyakov近期赞扬了加密货币在帮助乌克兰方面所发挥的作用.

1900/1/1 0:00:00图片来源:CarlosMarcial,金継ぎ的辩证可能性,2020?由艺术家提供嘉宾简介:CarlosMarcial是一位出生于墨西哥城的波多黎各数字艺术家,自2019年以来一直从事加密艺术.

1900/1/1 0:00:00作者|许伯 来源|广告观察 元宇宙,是什么? 简单地说,元宇宙像《头号玩家》、《黑客帝国》科幻电影中的数字虚拟世界,而且,这个世界已经正在被构建。从市场层面,元宇宙也可能具有颠覆未来数字营销的潜力.

1900/1/1 0:00:00