据区块链安全审计公司Beosin旗下Beosin EagleEye安全风险监控、预警与阻断平台监测显示,7月2日,Poly Network跨链桥项目疑似遭受私钥泄露或多签服务被攻击,黑客利用伪造的凭证向多条链的跨链桥合约进行取款操作。

这不是Poly Network第一次被攻击,早在2021年8月10日,Beosin EagleEye就监测显示,跨链协议Poly Network 遭受攻击,Ethereum、BinanceChain、Polygon3条链上近6亿美元资金被盗。

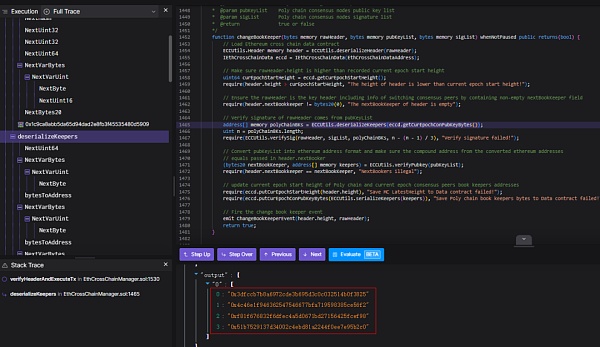

当年的这个事件,也成为2021年涉案金额最大的黑客事件,两年前的攻击者利用EthCrossChainManager合约中存在的逻辑缺陷,通过该合约调用EthCrossChainData合约中putCurEpochConPubKeyBytes函数更改Keeper为自有地址,然后使用该地址对提取代币的交易进行签名,从而将LockProxy合约中的大量代币套取出来。不过当时的攻击者在多方压力下,最终选择归还资产,

而这一次,黑客又是如何打穿Poly Network的防线,请听我们细细讲解。同时,我们也将用Beosin KYT/AML带你解锁黑客更多套路。

攻击分析

这次Poly Network 的攻击事件有多个攻击地址,下面以0x906639ab20d12a95a8bec294758955870d0bb5cc地址为例。

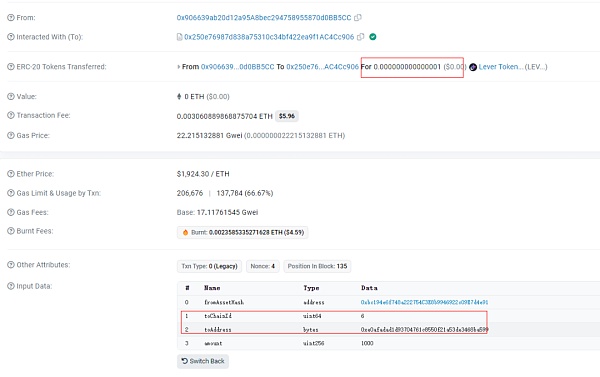

第一步,攻击者首先调用LockProxy跨链桥合约中的lock函数进行锁定很小的Lever Token。

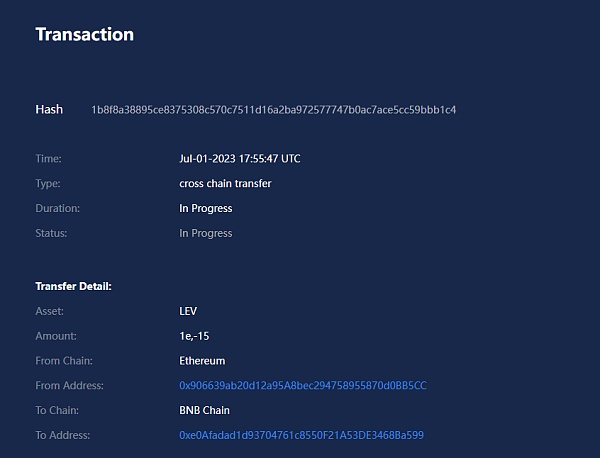

(https://etherscan.io/tx/0x1b8f8a38895ce8375308c570c7511d16a2ba972577747b0ac7ace5cc59bbb1c4)

Polygon首席安全官:Web2安全漏洞频发,Web3公司应为此聘请传统安全专家:9月9日消息,Polygon首席安全官Mudit Gupta敦促Web3公司聘请传统安全专家来结束容易预防的黑客攻击,认为完美的代码和密码学是不够的。

Mudit Gupta在接受采访时表示,最近发生的几起加密攻击最终是Web2安全漏洞的结果,例如私钥管理和网络钓鱼攻击以获取登录信息,而不是设计不良的区块链技术;在不采用标准Web2网络安全实践的情况下获得经过认证的智能合约安全审计并不足以保护协议和用户的钱包不被攻击。(Cointelegraph)[2022/9/9 13:18:56]

这里需要注意的是toChainid为6指的是BNB chain,可以通过https://explorer.poly.network/查看。这里只要Poly网络上查到,就表示已经通过中继链验证的。

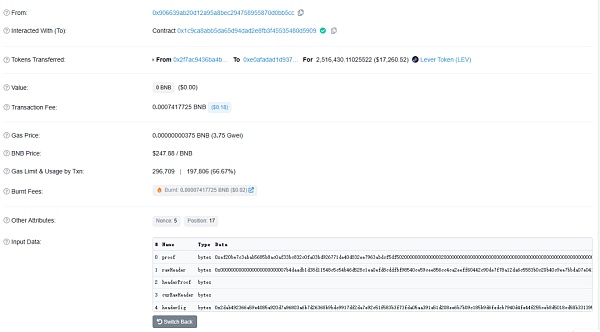

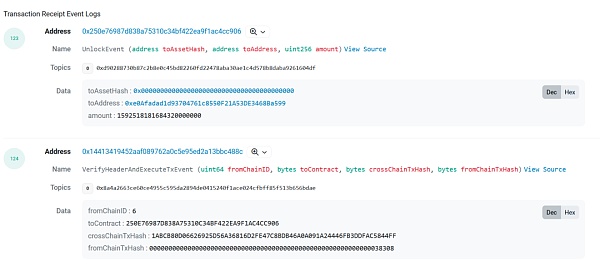

第二步,切换到BNB链上,分析攻击者调用verifyHeaderAndExecuteTx函数进行取款操作,注意到这里的数量和原先的lock的数量完全对不上。

(https://bscscan.com/tx/0x5c70178e6dc882fba1663400c9566423f8942877a0d42bb5c982c95acc348e31)

孙宇晨已捐赠200万枚TRX给Polygon联合创始人Sandeep发起的印度新冠援助基金:据官方最新消息,波场TRON创始人兼BitTorrent CEO孙宇晨在社交媒体宣布正式加入Polygon(原Matic Network)联合创始人Sandeep发起的印度新冠援助基金并已向该基金捐赠了200万枚TRX,以帮助对抗印度新冠疫情。据悉,目前印度新冠疫情形势极为严峻,物资告急,急需援助,此前以太坊联合创始人V神和前Coinbase首席技术官Balaji Srinivasan也加入了此次援助基金。目前该基金已支持波场TRON地址参与捐赠。孙宇晨捐款链接见原文链接。[2021/4/26 20:59:41]

然而在中继链网络查询该笔交易,并未找到该笔交易记录。

第三步,现在有理由怀疑是不是签名泄露或者keeper被修改(因为keeper是给用户提款签名的,只要控制了keeper就可以用伪造的签名提款)。2021年那一次的Poly被攻击就是黑客利用攻击修改了keeper导致的。

通过分析黑客调用verifyHeaderAndExecuteTx函数进行取款操作,发现keeper并没有被修改,目前keeper还是用的官方的keeper,现在我们有理由相信其中的三个keeper(0x4c46e1f946362547546677bfa719598385ce56f2、0x51b7529137d34002c4ebd81a2244f0ee7e95b2c0、0x3dfccb7b8a6972cde3b695d3c0c032514b0f3825)可能私钥泄露或多签服务被攻击,导致攻击者可以利用伪造的凭证取款。

Polkadot Singapore宣布成立,将服务于Polkadot和Kusama当地社区:官方消息, Polkadot Singapore近日在新加坡宣布成立。该社区是Web3基金会在新加坡的合作伙伴,服务于Polkadot和Kusama当地社区,为波卡生态项目提供支持。[2021/4/7 19:54:49]

同时,我们根据Beosin KYT虚拟资产反合规和分析平台追踪发现,黑客通过一批地址调用Poly Network的合约,利用合约中的UnlockEvent和verifyHeaderAndExecuteTx两个函数的漏洞对项目方实施攻击,将资金转移至自己的沉淀地址中。

调用被攻击合约的地址通过一个共同的手续费分发地址获取手续费。

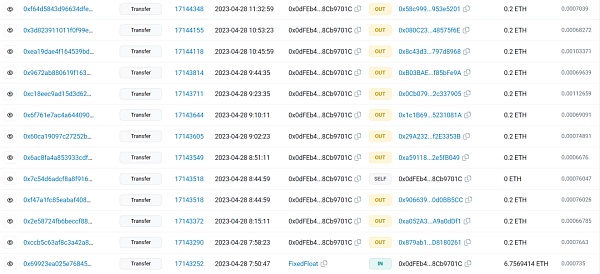

图1 手续费分发地址交易

图1 手续费分发地址交易

该手续费分发地址通过FixedFloat交易所获取手续费。

手续费分发地址:

0x0dfeb429166e629204aca66467484cd88cb9701c

交易哈希

0x69923ea025e7684578b9cbfd7af1c862f044f8b09398234039ce9989bd55561a

黑客归集地址共计三个手续费来源

1、使用手续费第一笔来自Tornado.Cash。

现场 | Gavin Wood:polkadot已经超越以智能合约为中心的区块链系统:金色财经现场报道,由Web3基金会主办的Web3大会10月29日在上海举行。Parity和 Polkadot创始人、Web3 基金会主席林嘉文在会上发表主旨演讲表示,以太坊并没有真正实现图灵完备。以太坊是纯链上操作模式,节点、矿工、智能合约均在链上,受到各种可消耗资源约束,同时还有其他问题。基于substrate的polkadot已经超越以智能合约为中心的区块链系统,企业级应用越来越适合使用polkadot。[2020/10/29]

图2 归集地址0xe0afadad1d93704761c8550f21a53de3468ba599手续费来源

图2 归集地址0xe0afadad1d93704761c8550f21a53de3468ba599手续费来源

2、通过Bybit经过一层中转流入该地址。

手续费转账地址:

0x4FbC021742A4664D1cf8e9d2730b8519B9Dcc523

0xb8b0626b86ed336c9c0fff56b20761438535aa06461dcca9cdc39dc10ec1c620

3、使用被盗的虚拟货币换成ETH作为手续费

有两个黑客盗币地址将盗取的USDT/USDC在DEX中换成ETH,再用作后续地址的手续费,下面是两个地址的初始手续费转账地址及哈希。

黑客地址1:

0xdddE20a5F569DFB11F5c405751367E939ebC5886

0xD475747a4937a66Cc7D4a2c7eA7F6e827D0f7390

P网Poloniex模拟合约交易大赛正式开启:据P网Poloniex最新消息显示,P网Poloniex已经上线BTC/USDT永续合约测试版并开启模拟交易大赛,参赛者可凭借活动期间的合约盈利瓜分15,000 USDT奖池。每位参与者可获得10,000USDT虚拟体验金作为比赛初始资金,比赛将通过PnL(总盈利)进行排名。比赛时间于2020年7月16日10:00开始至7月27日19:59(香港时间)结束。[2020/7/16]

交易哈希:

0x853b75b1b8a7f56c51fcba9b996af8d132b784cfa0da7162c20a48a5994d8a06

黑客地址2:

0x8E0001966e6997db3e45c5F75D4C89a610255b2E

0x0f3cf1fe16052223e091e87c2a6f7a9a94e53a565dfac7b83eb0b9b79458ad8f

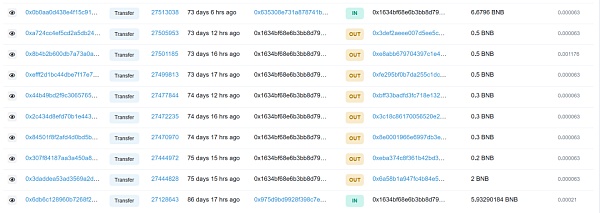

图3 手续费分发地址0x1634Bf68e6b3Bb8D79388EfB3d1A5215506FBbEd手续费来源

图3 手续费分发地址0x1634Bf68e6b3Bb8D79388EfB3d1A5215506FBbEd手续费来源

该手续费分发地址通过Kucoin和ChangeNow两个交易所平台获取手续费并分发。

1、Kucoin

交易哈希:

0x0b0aa0d438e4f15c919e55148c87890ae0d089d036cadbdc6b87afa9e19f747b

2、ChangeNow

0x6db6c128960b7268f2bf8c199b2c0c017b3bee29bbefac0bf5d31c63b6373075

黑客归集地址手续费来源为手续费分发地址。沉淀地址未转账手续费。

图4 黑客攻击地址0x09F92eDce2E46C399BFE7881a7619598AF8436d5手续费来源

图4 黑客攻击地址0x09F92eDce2E46C399BFE7881a7619598AF8436d5手续费来源

调用被攻击合约的地址通过一个共同的手续费分发地址获取手续费。

该地址通过FixedFloat交易所获取手续费。

0xc7a25eb840718028c0d8f402d1293dcb479755d77609a7dfb616c10e90176dec

0x09F92eDce2E46C399BFE7881a7619598AF8436d5。

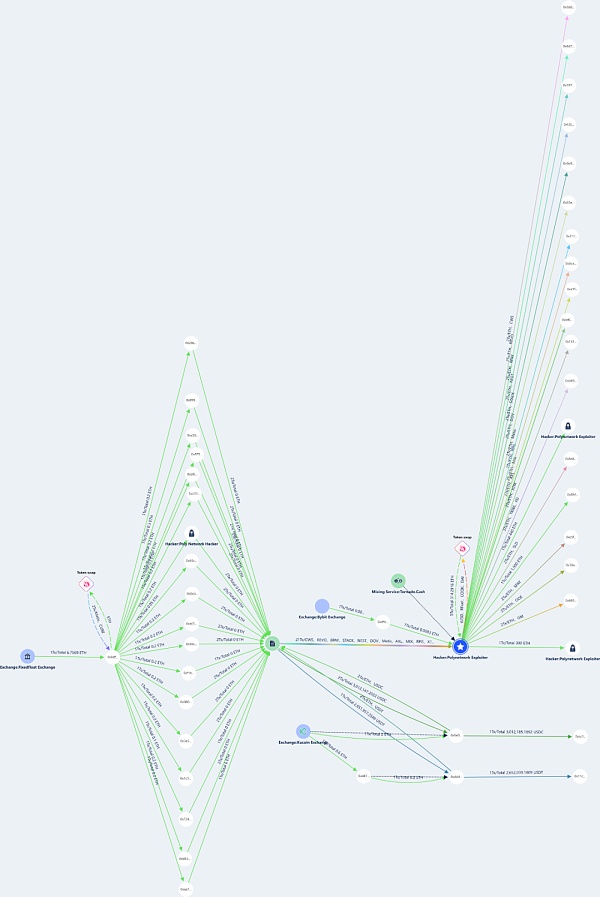

Beosin KYT/AML追踪发现ETH链上盗币资金简图如下:

图5 Beosin KYT追踪的盗币资金流向简图

图5 Beosin KYT追踪的盗币资金流向简图

首先黑客通过一批地址来调用被攻击合约以利用漏洞,使用共计20个地址。

这20个地址的手续费均来自地址0x0dfeb429166e629204aca66467484cd88cb9701c,该地址手续费通过Fixedfloat转入。

黑客调用过Poly Network合约中的LOCK,将资金锁定后,再调用UnlockEvent和verifyHeaderAndExecuteTx两个函数,来对项目方实施攻击,案例如下:

图6盗币哈希调取函数记录

图6盗币哈希调取函数记录

可以看到在UnlockEvent中,变量toAddress已变成了黑客归集地址,并且amount也被修改为被盗取资金数量 (此处为1,592.51818168432 ETH)。

图7盗币交易输入信息记录

图7盗币交易输入信息记录

从这里可以看到输入数据中Proof一项中已被替换为包含黑客归集地址的内容。

涉案黑客地址手续费部分主要从四个渠道获得:

1、通过Tronado.cash转入ETH

2、通过Bybit交易所转入ETH

3、通过KuCoin交易所转入ETH

4、通过FixedFloat交易所转入ETH

5、使用被盗取的ETH

黑客从2023年7月1日开始攻击,截止到目前,仅通过DeFi交易所将部分虚拟货币换成ETH,以及将ETH和部分其他虚拟货币转移到其他沉淀地址中,暂未对被盗资金进行销赃处理,但已准备好了交易所需手续费,在确认安全后会立刻对沉淀地址资金进行转移。

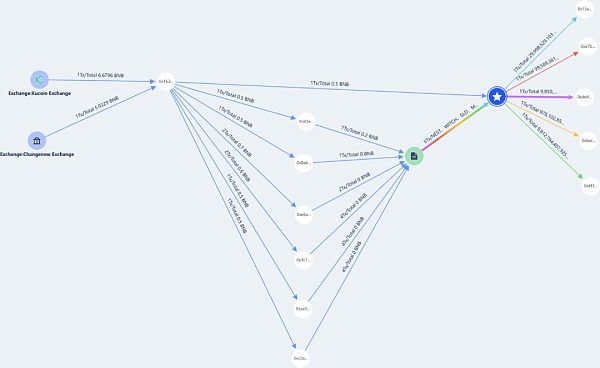

BSC链盗币路径与ETH盗币路径类似,黑客继续使用了一部分相同的地址来进行盗币操作,并利用合约漏洞将虚拟货币转移至黑客归集地址。

图8 Beosin KYT/AML追踪的盗币资金流向简图

图8 Beosin KYT/AML追踪的盗币资金流向简图

首先黑客通过一批地址来调用被攻击合约以利用漏洞,使用超过30个地址。

这些地址的手续费均来自地址0x1634Bf68e6b3Bb8D79388EfB3d1A5215506FBbEd,该地址手续费通过Kucoin和ChangeNow平台转入。

而后通过借助同样的漏洞攻击合约,并将被盗资金转入归集地址中,随后部分资金转入多个沉淀地址。<span yes'; mso-bidi- font-size:10.5000pt;mso-font-kerning:1.0000pt;">

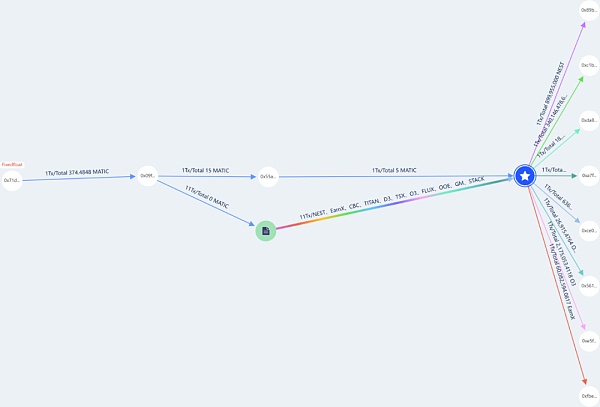

Polygon链盗币路径与上述两条链路盗币路径类似,黑客继续使用了一部分相同的地址来进行盗币操作,并利用合约漏洞将虚拟货币转移至黑客归集地址。

图9 Beosin KYT/AML追踪的盗币资金流向简图

图9 Beosin KYT/AML追踪的盗币资金流向简图

首先黑客通过一批地址来调用被攻击合约以利用漏洞,Polygon链只使用了一个地址0x09F92eDce2E46C399BFE7881a7619598AF8436d5,手续费通过Fixedfloat转入。

Beosin

企业专栏

阅读更多

金色早8点

Odaily星球日报

金色财经

Block unicorn

DAOrayaki

曼昆区块链法律

作为世界上首个能够进行加密债权和衍生品交易的公共市场,OPNX (Open Exchange)上线首日交易量仅为13.64美元,但随后不到三个月时间里,这一数字就变为了6500万美元,并且记录还在不断刷新.

1900/1/1 0:00:00作者:考拉财经 贝莱德集团,BlackRock,创立于1988年,总部位于美国纽约,2022年末资金管理规模为8.59万亿美元, 是全球规模最大的资产管理集团之一.

1900/1/1 0:00:00作者:Mason Nystrom,Variant Fund投资合伙人;翻译:金色财经xiaozou加密世界一直不愿将广告作为一种商业模式。广告通常会让众多互联网消费者产生不好的联想.

1900/1/1 0:00:00作者:Jaleel,BlockBeats6 月 16 日,贝莱德(BlackRock)申请现货比特币 ETF ;6 月 20 日.

1900/1/1 0:00:00作者:Helena L. ,Lin S.,Eocene ResearchNFT 一直是 web 3 中备受瞩目的赛道,但其发展中一直存在很多令人诟病的问题,其中之一就是市场操纵.

1900/1/1 0:00:00自 2009 年比特币诞生以来,围绕加密行业的讨论一直活跃,主要集中在“Money Crypto”。这包括以太坊(ETH)、莱特币(LTC)等价格的波动,以及FTX等 CEX 的监管和法律问题.

1900/1/1 0:00:00