Abstract:

近一周,0U 转账的链上地址投攻击愈演愈烈,截至12月2日,已经有超过37W地址被投,总计92个受害地址,被盗取金额超过164W USD。

本篇文章,X-explore 对攻击态势进行了全面分析,对攻击者进行了链上溯源,同时也深入分析了攻击的实现方式。

我们呼吁钱包APP加强风险提示,普通用户在转账时谨防此类攻击。因为我们注意到UTC时间11月2日10点38分,有一位链上用户损失惨重,近100万美金因投而被转到黑客地址。

本文由 X-explore 与吴说区块链联合发布。

近期,我们的链上风险监控发现ETH、BSC链上频繁出现 0u 转账现象,以下图bsc链的交易数据为例,受害者A发出一笔正常交易将452 BSC-USD发给B后,会收到C转来的0 BSC-USD,同时,在同一笔交易hash内用户A自己也会不受控制的给C转0 BSC-USD(实现了“一来一回”的0 BSC-USD转账操作)

在社区中,很多用户不知所以然,担心自己的钱包私钥已经泄漏,攻击者正在窃取资产。

其实遇到这种情况的用户不用紧张,大家的资产是安全的,私钥并没有泄漏,只需要仔细确认地址小心别转错账就没事,黑客的手法很简单:

多链DeFi平台Rubic集成Raydium,允许用户在Solana网络完成链上交换:官方消息,多链DeFi平台Rubic集成Raydium,允许用户在Solana网络完成链上交换。此外,Rubic还完成了Phantom和Solflare钱包与Rubic生态系统的集成。[2021/12/18 7:47:02]

在链上监控几个稳定币的转账信息,捕获受害者地址A正常发送给用户B的转账信息。

精心构造与用户地址B首尾一致的黑客地址C,使受害者A与黑客地址C互相转帐0U。(这里攻击者可以使用靓号生成工具 Profanity,在几秒内生成与用户地址前后7位相同的地址)

受害者A下次转账时粗心大意直接复制历史交易的地址时,很容易错误复制到黑客准备的地址C,从而将资金转错账

我们认为这种攻击是链上地址投攻击:

首先,黑客让自己的地址出现在用户交易历史中,诱导用户误认为是可信的交互地址。

此外,黑客构造出的地址与用户可信地址首尾相同,被用户当作下次交易的对象。 链上投很容易使用户产生资损,链上用户需共同警惕!

截止12月2日,在BSC与ETH链上的攻击次数分别超过32万次和5万次,受攻击影响的独立地址数分别超过16万个以及4万个。

皇家马德里俱乐部将在Flow区块链上推出智能票证NFT:11月5日消息,西甲豪门皇家马德里俱乐部将与粉丝参与软件平台LAVA合作,在Flow区块链上推出智能票证NFT。9月下旬,该产品在皇家马德里体育场的一场比赛中进行了测试,现在将开始大规模推广。该智能票证将可提供代币奖励,让球迷访问专为比赛设计的数字项目,以改善球迷体验。该产品与球迷代币有相似之处,可兑换奖励。籍此可为具体比赛(而非整个品牌)设计产品,这有望增强球迷参与感。(Ledger Insights)[2021/11/5 6:32:42]

从趋势上看,BSC链自从11月22日开始爆发,ETH链则从11月27日开始爆发,两条链的攻击规模均愈演愈烈。

此外,可以看到攻击发生时间有显著规律性,在每天UTC时间17点到0点攻击量级显著减少。疑似攻击者处于亚洲时区。

截止12月2日,总共有 92 个独立地址受,累计被金额达到 164万USD。伴随着攻击者攻击目标的增加,可以预见,近期还会不断有大量用户被。

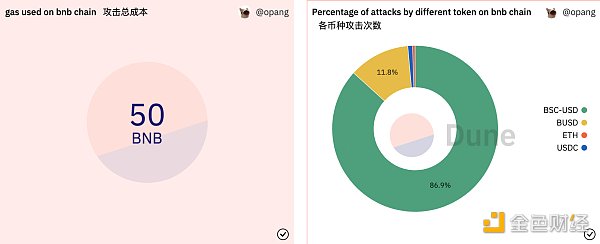

此外,我们对攻击者的攻击成本进行了分析,目前总成本接近2.9W USD(50 BNB + 11 ETH),攻击者对BSC-USD和USDT非常偏爱,与稳定币的币种流通量和用户持有量有关

火币24小时链上净流入1.39亿美元的BTC、ETH:链上监测数据显示,截至12月18日10时,火币全球站多个资产持续净流入,其中BTC24小时净流入约1.05亿美元,ETH净流入3400万美元,两大资产24小时净流入约1.39亿美元。

分析人士表示,随着比特币站上23000美元,整个加密市场市值达到6500亿美元。越来越多的用户和资金开始加速涌入加密领域,并向头部平台集中。目前存有BTC数量最多的平台主要有Coinbase(90.88万枚)、Grayscale(57.08万枚)、火币全球站(23.98万枚)。[2020/12/18 15:39:28]

我们对其中一个攻击者进行了链上溯源追踪,与两个主流中心化交易所关联,其完整过程如下图所示:

其攻击资金的来源地址与OKX.com存在关联,攻击者通过使用Transit.Finance跨链桥将原始攻击资金从TRON链转移到BSC链上。

其盗取资金最终归集到Huobi.com,攻击者依然使用Transit.Finance跨链桥将盗取资金转移到TRON链上。

让我们进一步展开,针对盗取资金的流向进行溯源。

首先,受害者地址0xe17c2b2b40574d229a251fe3776e6da2cc46aa5e向攻击者地址0x720c1cfe1bfc38b3b21c20961262ad1e095a6867分两次,共转账1300U。

接着,攻击者地址将资金归集到地址0x89e692c1b31e7f03b7b9cbb1c7ab7872ddeadd49

比特币链上发生9639枚BTC大额转账:监测数据显示,10月7日9:29,9639.62 枚比特币从 1GYLK1 开头地址转入 16XmRm 开头地址,交易哈希为39202ca0ac80ac97b2fd32b22be67de6ae6a7d7f70b8e19713daef4531bef3e2。[2020/10/7]

攻击者在0x89e692c1b31e7f03b7b9cbb1c7ab7872ddeadd49地址上进行了资金的跨链转移,在txhash为0x72905bd839f682f795946d285500143ee7606e9690df2ad32968e878ad290d9f的交易中,如下图所示,将10561 USDT通过Transit.Finance的合约(0xb45a2dda996c32e93b8c47098e90ed0e7ab18e39)进行了Cross操作。在这笔交易的Event Logs中,可以看到资金去向了TRON链的USDT,对应地址是TLUKBw37BVWDZdhbGco2ZEfdMd5Cit8TMD,对应TRON链上的交易hash是:716507136ad28717ffd5f2f437af753ff96d344d2bcbe83f24d801db49f5a884

最终,攻击者将 TLUKBw37BVWDZdhbGco2ZEfdMd5Cit8TMD 地址上的充值进了Huobi交易所。充值的入金地址分别是:TPtzsrCAG61QMwig3jZV8Px7Rd1WZVnRXG, TDp7r3S1hJeiNfH1CvCVXeY8notY47nagJ

动态 | Tron区块链上发行的USDT接近10亿枚:金色财经报道,CoinMetrics的数据显示,在Tron(TRX)区块链上发行的Tether(USDT)数量已接近10亿枚。[2020/1/29]

攻击者案例1:

EOA: 0xBAA1451bE8C33998CD43F375c2e67E79c1a104AD

CA: 0x7ceBeb6035B231A73CB5Fb4119c2FbBC04Ec6fD1

攻击者案例2:

EOA: 0x616384a80f32aDb65243522971aE2ba7664B62E3

CA: 0x6f00Ed594A6AceEf0E1A6FE023Ecd5Eb96c8665a

针对bsc链上的token攻击主要包含BSC-USD、BUSD、USDC、ETH等,大部分是通过攻击合约批量调用transferFrom()函数,也有手动调用transfer()函数的情况和针对主币的情况,原理基本一致。以下用 BSC-USD 的一个攻击合约举例

transferFrom()

在攻击者调用攻击合约的一笔交易中,攻击合约只调用了 BSC-USD 的 transferFrom() 函数,通过对参数填充sender、recipient、amount可以实现操控任意地址间的0 USD转帐,同时产生授权Approval()与转账Transfer()的事件

Blocksec phalcon交易信息

BSC-USD 的合约源码显示transferFrom()函数顺序调用了转账_transfer()与授权_approve()函数

_transfer()函数的作用很简单,首先排除交易中的全零地址,然后给发送方减钱,接受者加钱,最后记录转账事件。这里用到的加减函数add()/sub()是OpenZeppelin的safemath库,溢出会报错回退

_approve()函数同样排除全零地址,修改授权值,这个函数的重点在transferFrom中调用approve的参数计算里,用到了_allowances[sender][_msgSender()].sub(amount, "BEP20: transfer amount exceeds allowance") ,将已有的授权token数量减去转账数量,剩余的授权数量放入approve重新授权。这里用到的减函数sub是OpenZeppelin的safemath库,溢出会报错回退;但是如果整个流程的amount参数为零,没有任何检测机制能拒绝这笔交易,也就导致了链上大量的 0U 转账能正常发送,而黑客只需要付出手续费即可收获不菲的回报。

transfer()

调用transfer()函数的攻击方式原理一致,整个流程只有加减的溢出检测,没有对零转账的过滤。

BNB

在token的攻击追溯过程中,我们还发现了通过0 BNB转账的首尾相同钓鱼攻击,原理与token钓鱼类似,构造首尾相同的地址进行钓鱼

攻击交易:https://bscscan.com/tx/0x5ae6a7b8e3ee1f342153c1992ef9170788e024c4142941590857d773c63ceeb3

构造地址后迷惑性非常高,一不小心就转错到黑客地址上

正常用户地址:0x69cb60065ddd0197e0837fac61f8de8e186c2a73

黑客构造地址:0x69c22da7a26a322ace4098cba637b39fa0a42a73

目前X-explore可针对此类攻击行为进行实时的链上监测,为了避免危害进一步加剧,我们建议:

钱包App通过颜色或其他提示帮助用户区分地址,并做好用户提醒;

用户在转账前仔细区分历史交易地址,逐字确认,最好自己存一份地址簿。

与此同时,我们在 Dune 中开源了此次攻击事件的态势感知大图。

https://dune.com/opang/first-and-last-address-construction

敬请关注我们。

Mirror: https://mirror.xyz/x-explore.eth

Twitter: https://twitter.com/x_explore_eth

来源:bress

Bress

个人专栏

阅读更多

金色早8点

金色财经

去中心化金融社区

CertiK中文社区

虎嗅科技

区块律动BlockBeats

念青

深潮TechFlow

Odaily星球日报

腾讯研究院

标签:USDBSCTRATRANS怎么挖usdt币BSCM价格Neverend Ecentralization Could ExangeTranslatix

在经历了2015年-2016年的产业泡沫之后,AR/VR借助火热的元宇宙概念,又重新出现在了大众视野中.

1900/1/1 0:00:00撰文:Perry 紧接着台北区块链周,NFT Taipei 在今日于三创生活园区盛大展开。活动首个节目便邀请到以太坊创办人Vitalik Buterin 及Mask Network 创办人Suji Yan 进行炉边谈话,谈及了零知识证.

1900/1/1 0:00:00图片来源:由 无界版图AI 工具生成 要点: Web3 机会巨大,机构不容忽视;广泛的 Web3 产品和服务的快速发展吸引了更多的机构投资;机构采用所需的基础设施已经运作多年。山寨币窃取比特币市场份额.

1900/1/1 0:00:00近日,上海市虹口区人民法院审理了一起关于虚拟货币纠纷的民事案件,事关波卡币(dot),简单来说就是圈内常见的代投纠纷,值得大家重点关注的是,虹口法院没有以“虚拟数字货币投资违背公序良俗”为由判决合同无效.

1900/1/1 0:00:00来源:老雅痞 在大家一股脑儿地冲向NFT爆发的时候,我们看到大量无用的通证最后都走向了项目方跑路的结局,倒也不是都割了一大把韭菜,很多只是因为没有目标或与实际价值挂钩导致实在推进不下去了.

1900/1/1 0:00:00按:2022年12月20日,灰度投资首席执行官Michael Sonnenshein在官网发布年终CEO致投资者信.

1900/1/1 0:00:00