前言

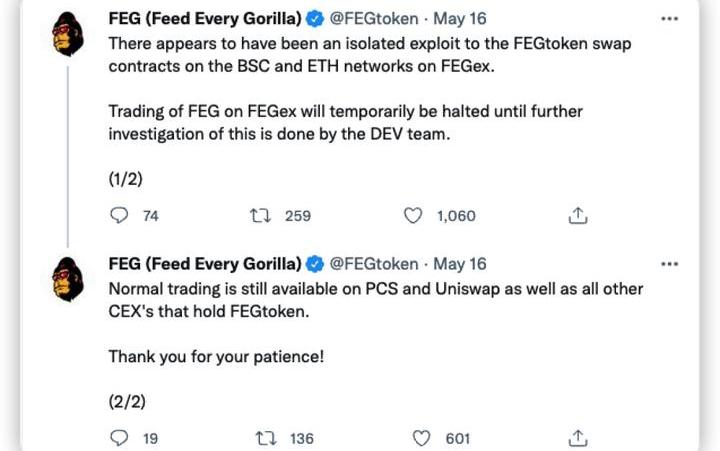

北京时间2022年5月16日,知道创宇区块链安全实验室监测到多链DeFi协议FEG遭到闪电贷攻击,攻击者窃取144ETH和3280BNB,损失约130万美元。

5月17日,多链DeFi协议FEG再次受到攻击,攻击者窃取291ETH和4343BNB,损失约190万美元,其中BSC130万美元,以太坊链60万美元。

分析

该协议在BSC和Ether上都被攻击了,下面的图分别是两链上的攻击事件交易哈希。本次攻击事件主要原因是swapToSwap()函数中path地址可被攻击者控制。

MASK基金会地址两天内将400万枚MASK转出至CEX:6月24日消息,据链上分析师余烬监测,两天时间MASK基金会地址转出至CEX的MASK已达400万枚(1520万美元)。

150万枚由基金会直接转至3个Binance存款地址。250万枚通过0x157地址转给DWF Labs:其中165万枚转入DWF Labs的OKX存款地址,85万枚转入DWF Labs的Binance存款地址。[2023/6/24 21:57:31]

基础信息

攻击合约:0x9a843bb125a3c03f496cb44653741f2cef82f445

攻击者地址:0x73b359d5da488eb2e97990619976f2f004e9ff7c

漏洞合约地址:

BSC:0x818e2013dd7d9bf4547aaabf6b617c1262578bc7

Ether:0xf2bda964ec2d2fcb1610c886ed4831bf58f64948

攻击tx:

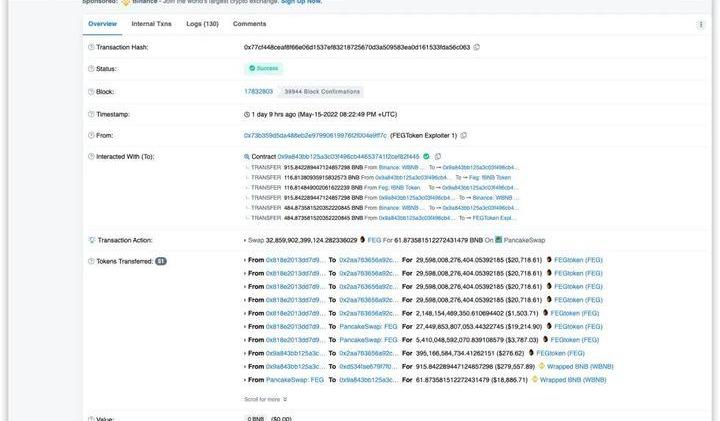

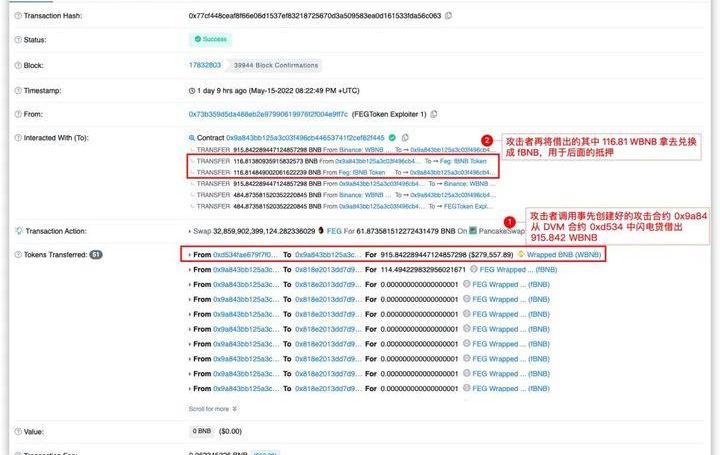

BSC:0x77cf448ceaf8f66e06d1537ef83218725670d3a509583ea0d161533fda56c063

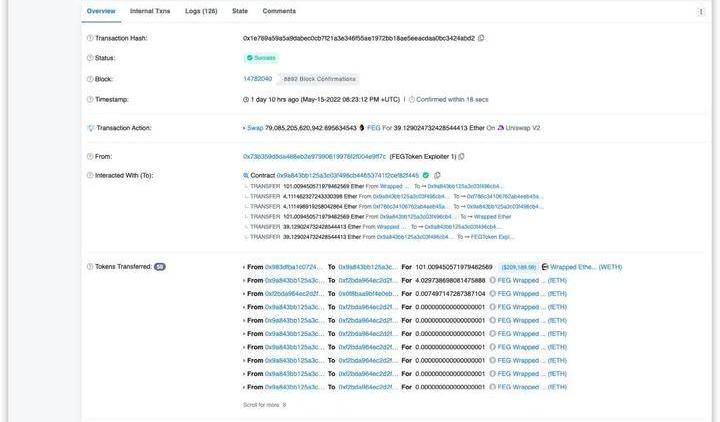

Ether:0x1e769a59a5a9dabec0cb7f21a3e346f55ae1972bb18ae5eeacdaa0bc3424abd2

攻击流程

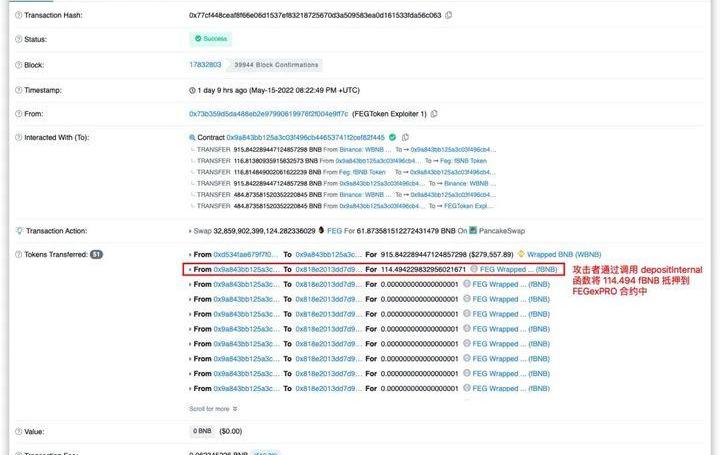

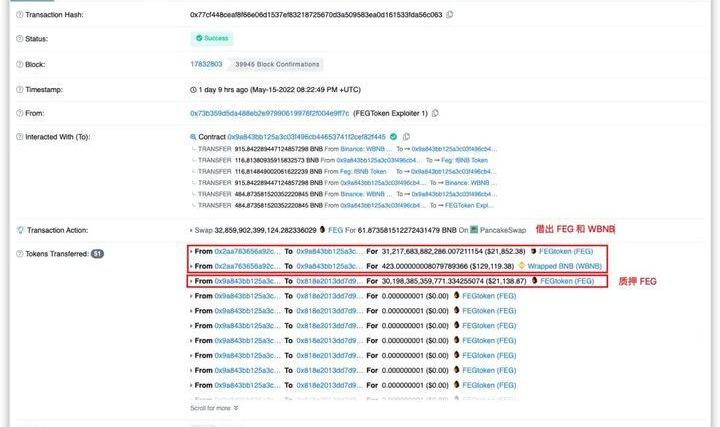

1.攻击者0x73b3调用事先创建好的攻击合约0x9a84从DVM中闪电贷借出915.842WBNB,接着将其中的116.81WBNB兑换成115.65fBNB。

数据:BTC巨鲸1LQoW两天内累计增持879枚BTC:8月24日消息,据Tokenview链上数据显示,比特币鲸鱼1LQoWist8KkaUXSPKZHNvEyfrEkPHzSsCd今日于06:17:34增持165枚BTC,近两天内累计增持879枚BTC。当前该鲸鱼地址余额为134,395.78BTC,持有量排名第三。[2022/8/24 12:45:09]

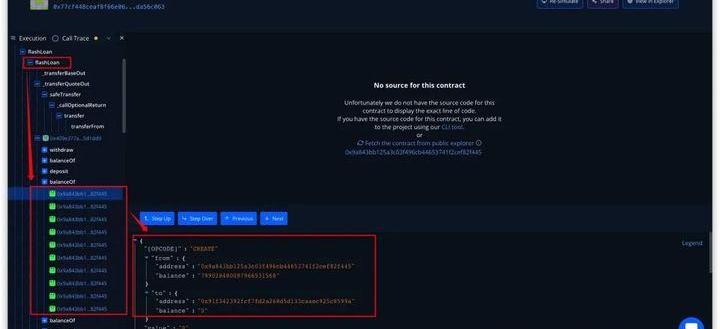

2.攻击者0x73b3通过攻击合约0x9a84创建了10个合约以便后面利用漏洞。

3.攻击者0x73b3将第一步中兑换得到的fBNB通过函数depositInternal()抵押到FEGexPRO合约0x818e中。

GameStop的NFT市场交易量在两天内超过Coinbase NFT市场交易量:7月14日消息,美国游戏零售商GameStop新NFT市场公开测试版仅上线两天交易量已达3167枚ETH(约合350万美元),虽然与OpenSea相比微不足道,但其已接近Coinbase NFT市场历史交易量的两倍,而GameStop尚未开始提供其视为市场计划核心产品的游戏NFT。

Dune Analytics数据显示,Coinbase的NFT市场自推出以来交易量总计1704枚ETH,约合180万美元。(Decrypt)[2022/7/14 2:12:29]

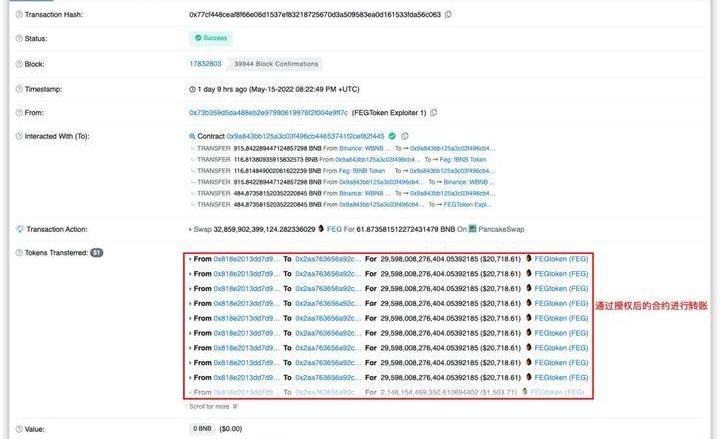

4.攻击者0x73b3调用depositInternal()和swapToSwap()函数使得FEGexPRO合约0x818e授权fBNB给第二步创建好的合约,重复多次调用授权fBNB给创建的10个合约。

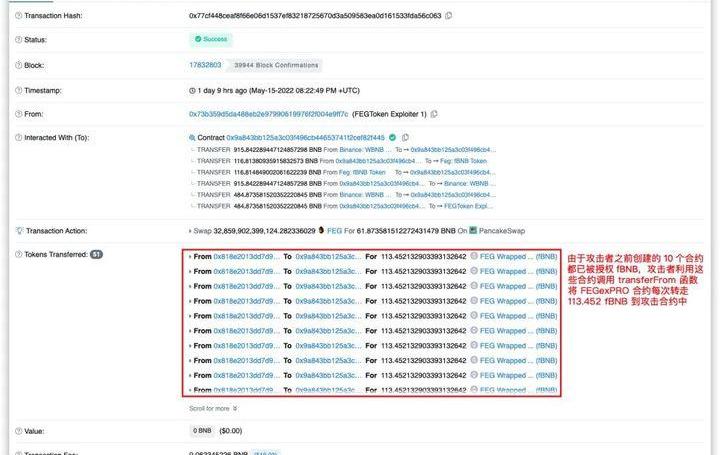

5、由于上一步中已经将攻击者0x73b3创建的10个合约都已授权,攻击者用这些已被授权的合约调用transferFrom()函数将FEGexPRO合约0x818e每次转走113.452fBNB。

数据:比特币网络算力在两天内上涨42%:比特币网络算力在过去24小时内飙涨约30%,如果持续下去,这意味着很快就会出现一个重大的难度调整。根据Coinwarz,比特币算力一度超过160 EH/s,目前为157.5 EH/s,在两天内上涨42%。

此前10月下旬算力大幅下降,许多分析师将此归因于中国矿业中心四川雨季的结束。四川省丰富而廉价的水力发电估计在雨季吸引大约80%的中国矿工。2019年12月公布的CoinShares数据估计,四川占全球挖矿活动的54%。

Quantum Economics分析师Jason Deane推测,比特币算力的突然增加可能暗示许多中国矿工已经完成从四川的迁移,并恢复新疆和内蒙古等中国其他矿业中心的业务。(Cointelegraph)[2020/11/10 12:11:30]

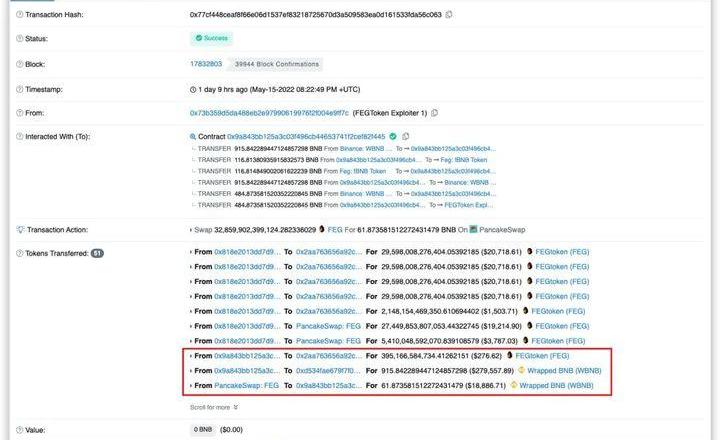

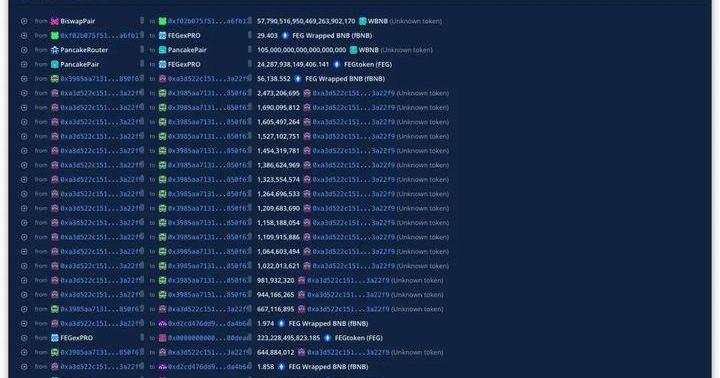

6、攻击者0x73b3又从PancakePair的LP交易对0x2aa7中借出31217683882286.007的FEG和423WBNB并重复上面的第三步、第四步和第五步,最终获得。

使用SegWit技术发送的交易量两天内翻番:根据Segwit.party的数据,在过去几个月,使用SegWit(隔离见证)技术的交易比例一直在10%-15%的水平上停滞不前。然而,在最近不到两天的时间里,该比例却从15%快速增加至30%。过去几周里,比特币生态系统中的一些关键实体如交易所、钱包提供商等均升级为SegWit格式,网络总容量因此将继续增加。[2018/3/1]

7、最后归还闪电贷,将上面攻击获得的所有WBNB转入攻击合约0x9a84中。

细节

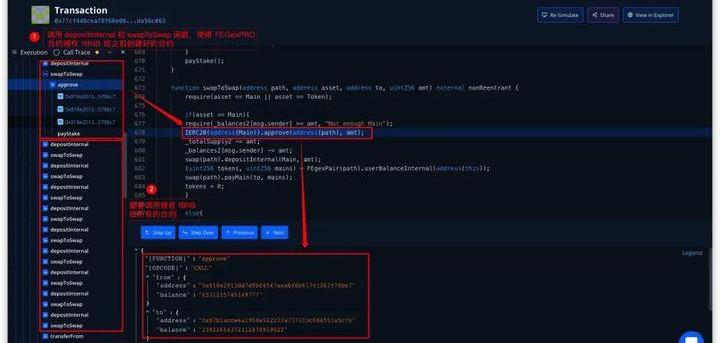

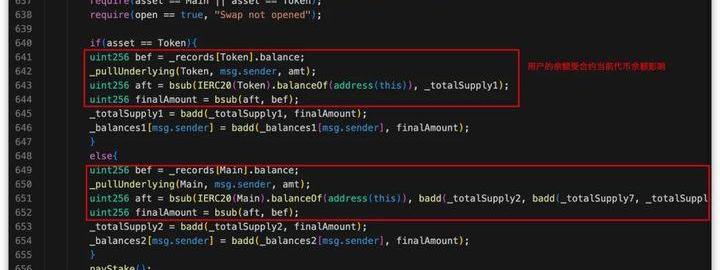

查看FEGexPRO合约,我们能看到depositInternal()函数和swapToSwap()函数的具体逻辑。其中depositInternal()函数进行质押,用户的余额受到合约当前代币余额的影响,第一次攻击者正常质押后balance也正常增加,而由于当前合约代币余额没变,后面的质押只需要传入最小值调用即可。

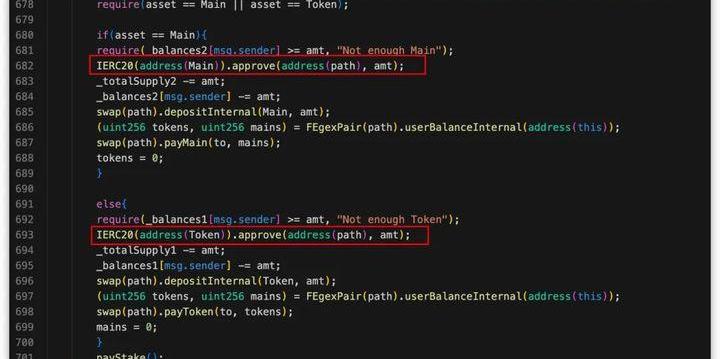

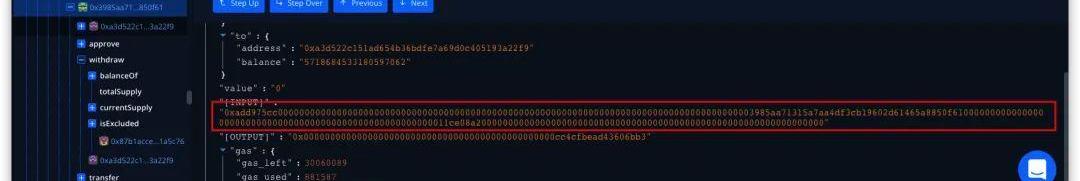

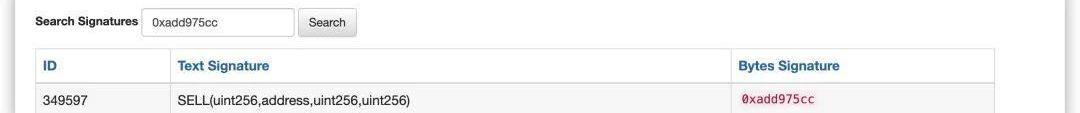

通过调用swapToSwap()函数传入恶意的path地址参数,当前合约代币余额并不会受到影响,IERC20(address(Main)).approve(address(path),amt);这样就能给path地址进行当前合约fBNB的授权。

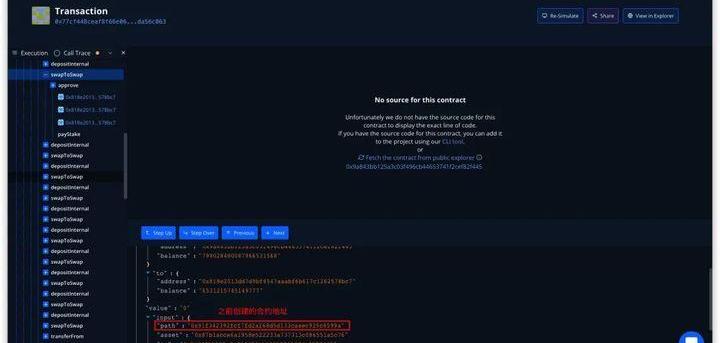

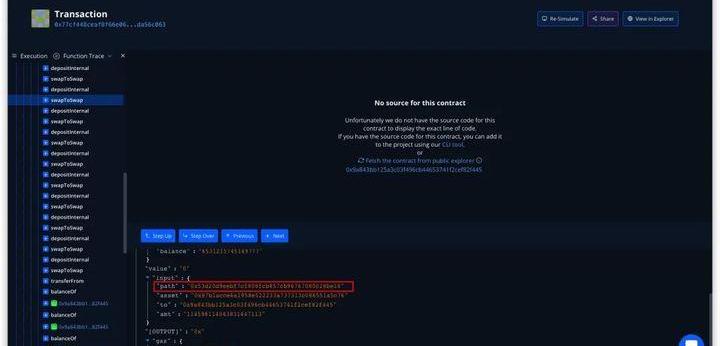

攻击者通过反复调用depositInternal()和swapToSwap()就可以让FEGexPRO合约将fBNB反复授权给攻击者传入的恶意合约path地址。其他地址转走的代币数量就是攻击者第一次质押的代币数量减去手续费的数量。通过查看Debugger中的信息,我们可以发现传入的path地址参数都是攻击流程中创建的合约地址。

后续

在16日的攻击之后,次日攻击者又进行了一次攻击,但更换了攻击地址。

攻击合约:0xf02b075f514c34df0c3d5cb7ebadf50d74a6fb17

攻击者地址:0xf99e5f80486426e7d3e3921269ffee9c2da258e2

漏洞合约:0xa3d522c151ad654b36bdfe7a69d0c405193a22f9

攻击tx:

BSC:0xe956da324e16cb84acec1a43445fc2adbcdeb0e5635af6e40234179857858f82

Ether:0c0031514e222bf2f9f1a57a4af652494f08ec6e401b6ae5b4761d3b41e266a59

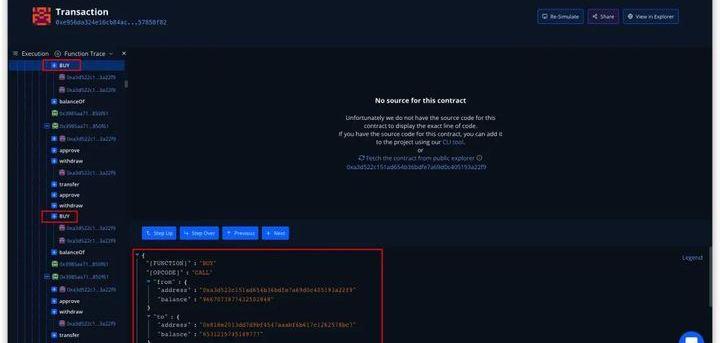

由于R0X漏洞合约0xa3d5未开源,我们试着从Debugger中进行分析,发现和第一次的攻击流程类似,但还用了BUY()辅助存入和SELL()函数进行辅助提取。

总结

该次攻击的主要原因是未验证swapToSwap()函数中path地址参数,导致可以被攻击者任意传入使得FEGexPRO合约将自身代币授权给攻击者传入的所有恶意path地址。建议合约在开发时要对所有传入的参数进行校验,不要相信攻击者传入的任何参数。

1.指令结构 CairoCPU原生支持的word是一个域元素,而这个域是特征值大于P>2^63.

1900/1/1 0:00:00波场去中心化算法稳定币USDD于今日正式上线,波场TRON正式开启稳定币3.0时代。 USDD是波场DAO联合区块链行业的主流机构推出的去中心化算法稳定币,以数学与算法实现人类的金融自由,不依赖任何中心化实体而永恒存在.

1900/1/1 0:00:00加密市场从来都是是阴晴不定的,稳定币作为一种维持稳定市场价格的加密货币,扮演着极其重要的角色,并促成了新金融系统的创建。目前市场上的稳定币层出不穷,各有特色,但不应低估风险。我们已经看到了锚定失败、储备金缺失和诉讼问题的稳定币项目.

1900/1/1 0:00:00Web3的诞生和普及 在网络、工作和去中心化经济领域,Web3已经开始崭露头角。2022年,人们正在见证Web3领域新兴技术的巨大潜在影响,尤其是在去中心化经济和远程工作这些方面.

1900/1/1 0:00:00据CertiK安全团队监测,BoredApeYachtClub的Discord社群上被发布了一条钓鱼链接,导致其受到影响.

1900/1/1 0:00:00Polkadot生态研究院出品,必属精品 背景 近年来,受全球疫情和经济形势波动的影响,中小微企业受到了较大的冲击,然而中小企业和民营企业在国民经济中一直以来都承担着相当重要的角色.

1900/1/1 0:00:00