总览

本文从源代码层面对Solidity编译器(0.5.8<=version<0.8.16)在ABIReencoding过程中,由于对固定长度的uint和bytes32类型数组的错误处理所导致的漏洞问题进行详细分析,并提出相关的解决方案及规避措施。

漏洞详情

ABI编码格式是用在用户或合约对合约进行函数调用,传递参数时的标准编码方式。具体可以参考Solidity官方关于ABI编码的详细表述。

在合约开发过程中,会从用户或其他合约传来的calldata数据中,获取需要的数据,之后可能会将获取的数据进行转发或emit等操作。限于evm虚拟机的所有opcode操作都是基于memory、stack和storage,所以在Solidity中,涉及到需要对数据进行ABI编码的操作,都会将calldata中的数据根据新的顺序按照ABI格式进行编码,并存储到memory中。

该过程本身并没有大的逻辑问题,但是当和Solidity的cleanup机制结合时,由于Solidity编译器代码本身的疏漏,就导致了漏洞的存在。

根据ABI编码规则,在去掉函数选择符之后,ABI编码的数据分为head和tail两部分。当数据格式为固定长度的uint或bytes32数组时,ABI会将该类型的数据都存储在head部分。而Solidity对memory中cleanup机制的实现是在当前索引的内存被使用后,将下一个索引的内存置空,以防止下一索引的内存使用时被脏数据影响。并且,当Solidity对一组参数数据进行ABI编码时,是按照从左到右的顺序进行编码!!

Solana生态隐私项目Light Protocol完成450万美元种子轮融资,Polychain Capital领投:10月18日消息,Solana生态隐私项目Light Protocol完成450万美元种子轮融资,Polychain Capital领投,Solana Ventures、Hypersphere、dao5、Asymmetric、Balaji Srinivasan、Algod、The Crypto Dog等参投。据悉,Light Protocol将很快推出Light V3,并宣称该版本将在Solana上实现超高效的隐私和通用ZK。[2022/10/19 17:31:42]

为了便于后面的漏洞原理探索,考虑如下形式的合约代码:

contractEocene{

eventVerifyABI(bytes,uint);

functionverifyABI(bytescalldataa,uintcalldatab)public{

emitVerifyABI(a,b);//Event数据会按照ABI格式编码之后存储到链上

}

}

合约Eocene中verifyABI函数的作用,仅仅是将函数参数中的不定长bytesa和定长uintb进行emit。

这里需要注意,event事件也会触发ABI编码。这里参数a,b会编码成ABI格式后再存储到链上。

Helium宣布将从专有区块链转移到Solana链上:金色财经报道,加密驱动的无线网络Helium宣布了一项从其专有区块链转移到智能合约平台 Solana 的提议。??Helium是围绕称为Hotspots 的设备构建的,人们可以为自己的家购买这些设备,为宠物追踪项圈和洪水计等物联网式设备提供无线覆盖。Hotspots 的成本约为 500 美元,但客户通过设置并使用名为 HNT 的加密代币参与网络而获得奖励,该代币可以像大多数其他加密货币一样进行交易。HNT目前的市值约为 6.7 亿美元,尽管它在 2021 年 11 月达到了超过 50 亿美元的高位。??[2022/9/2 13:03:38]

我们使用v0.8.14版本的Solidity对合约代码进行编译,通过remix进行部署,并传入verifyABI(,)。

首先,我们看一看对verifyABI(,)的正确编码格式:

0x52cd1a9c//bytes4(sha3("verify(btyes,uint)"))

0000000000000000000000000000000000000000000000000000000000000060//indexofa

0000000000000000000000000000000000000000000000000000000000011111//b

0000000000000000000000000000000000000000000000000000000000022222//b

Solana Warriors项目Discord服务器遭到攻击:金色财经消息,据CertiK监测,Solana Warriors项目Discord服务器遭到攻击。请社区用户不要点击、铸造或批准任何交易。[2022/8/23 12:43:35]

0000000000000000000000000000000000000000000000000000000000000002//lengthofa

0000000000000000000000000000000000000000000000000000000000000040//indexofa

0000000000000000000000000000000000000000000000000000000000000080//indexofa

0000000000000000000000000000000000000000000000000000000000000003//lengthofa

aaaaaa0000000000000000000000000000000000000000000000000000000000//a

0000000000000000000000000000000000000000000000000000000000000003//lengthofa

bbbbbb0000000000000000000000000000000000000000000000000000000000//a

德国金融科技公司 Solarisbank 正帮助币安在德国受到全面监管:5月25日消息,德国金融科技公司Solarisbank首席执行官Roland Folz在接受采访时表示,Solarisbank正在与币安合作,以帮助币安在德国受到德国金融监管机构 BaFin 的全面监管。(The Block)[2022/5/25 3:41:20]

如果Solidity编译器正常,当参数a,b被event事件记录到链上时,数据格式应该和我们发送的一样。让我们实际调用合约试试看,并对链上的log进行查看,如果想自己对比,可以查看该TX。

成功调用后,合约event事件记录如下:

!!震惊,紧跟b的,存储a参数长度的值被错误的删除了!!

0000000000000000000000000000000000000000000000000000000000000060//indexofa

0000000000000000000000000000000000000000000000000000000000011111//b

0000000000000000000000000000000000000000000000000000000000022222//b

0000000000000000000000000000000000000000000000000000000000000000//lengthofa??whybecome0??

SOL跌破150美元关口 日内跌幅为6.79%:火币全球站数据显示,SOL短线下跌,跌破150美元关口,现报148.4241美元,日内跌幅达到6.79%,行情波动较大,请做好风险控制。[2021/9/15 23:25:30]

0000000000000000000000000000000000000000000000000000000000000040//indexofa

0000000000000000000000000000000000000000000000000000000000000080//indexofa

0000000000000000000000000000000000000000000000000000000000000003//lengthofa

aaaaaa0000000000000000000000000000000000000000000000000000000000//a

0000000000000000000000000000000000000000000000000000000000000003//lengthofa

bbbbbb0000000000000000000000000000000000000000000000000000000000//a

为什么会这样?

正如我们前面所说,在Solidity遇到需要进行ABI编码的系列参数时,参数的生成顺序是从左至,具体对a,b的编码逻辑如下

Solidity先对a进行ABI编码,按照编码规则,a的索引放在头部,a的元素长度以及元素具体值均存放在尾部。

处理b数据,因为b数据类型为uint格式,所以数据具体值被存放在head部分。但是,由于Solidity自身的cleanup机制,在内存中存放了b之后,将b数据所在的后一个内存地址(被用于存放a元素长度的内存地址)的值置0。

ABI编码操作结束,错误编码的数据存储到了链上,SOL-2022-6漏洞出现。

在源代码层面,具体的错误逻辑也很明显,当需要从calldata获取定长bytes32或uint数组数据到memory中时,Solidity总是会在数据复制完毕后,将后一个内存索引数据置为0。又由于ABI编码存在head和tail两部分,且编码顺序也是从左至右,就导致了漏洞的存在。

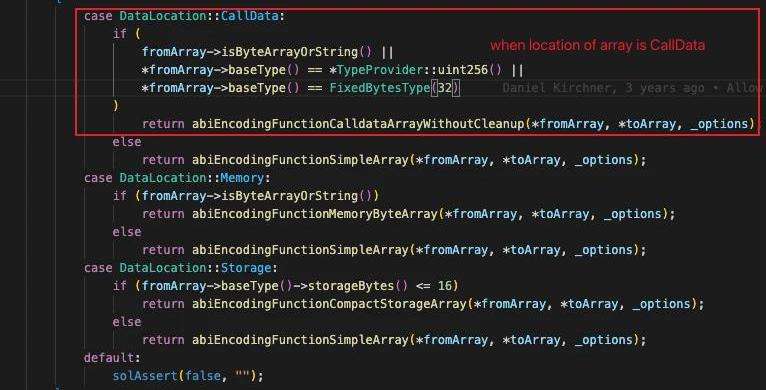

具体漏洞的Solidity编译代码如下:

当源数据存储位置为Calldata,且源数据类型为ByteArray,String,或者源数组基础类型为uint或bytes32时进入ABIFunctions::abiEncodingFunctionCalldataArrayWithoutCleanup()

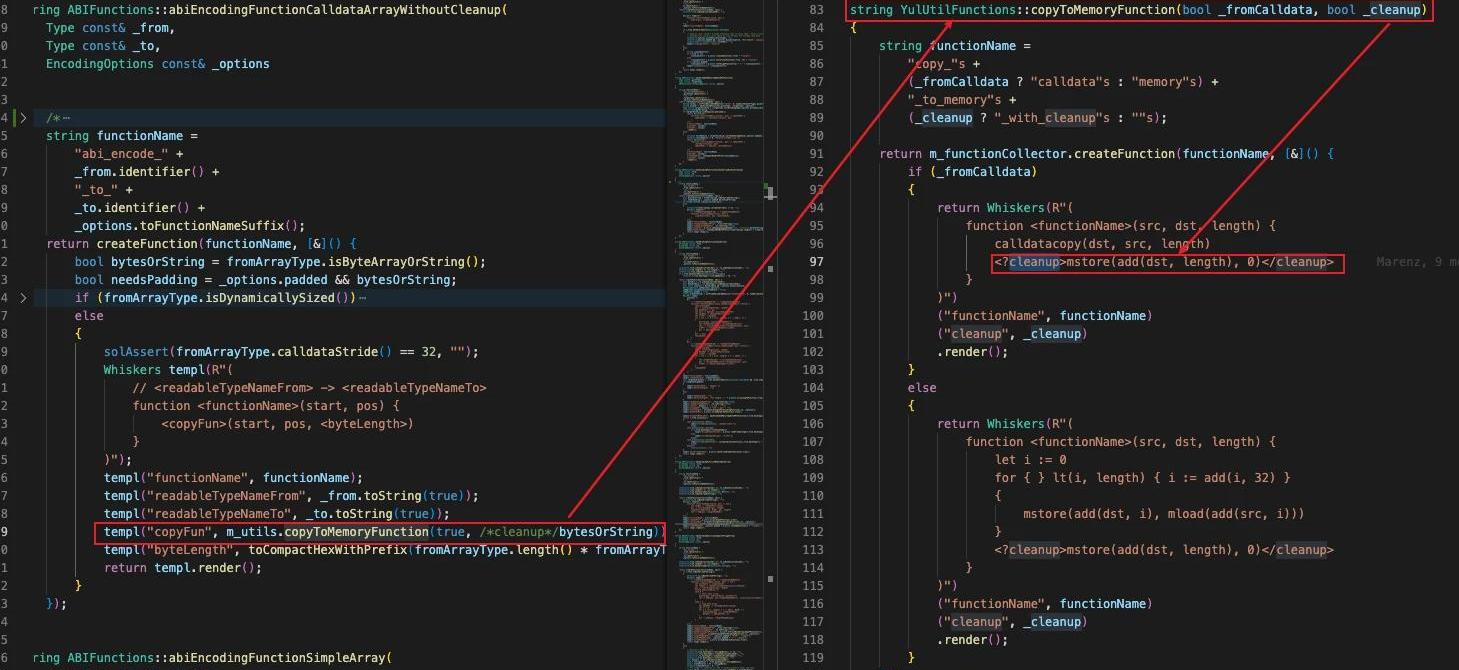

进入之后,会首先通过fromArrayType.isDynamicallySized()对源数据是否为定长数组来对源数据进行判断,只有定长数组才符合漏洞触发条件。

将isByteArrayOrString()判断结果传递给YulUtilFunctions::copyToMemoryFunction(),根据判断结果来确定是否在calldatacopy操作完成后,对后一个索引位置进行cleanup。

上诉几个约束条件结合,就只有位于calldata中的源数据格式为定长的uint或bytes32的数组复制到内存时才能触发漏洞。也即是漏洞触发的约束条件产生的原因。

由于ABI进行参数编码时,总是从左到右的顺序,考虑到漏洞的利用条件,我们必须要明白,必须在定长的uint和bytes32数组前,存在动态长度类型的数据被存储到ABI编码格式的tail部分,且定长的uint或bytes32数组必须位于待编码参数的最后一个位置。

原因很明显,如果定长的数据没有位于最后一个待编码参数位置,那么对后一内存位置的置0不会有任何影响,因为下个编码参数会覆盖该位置。如果定长数据前面没有数据需要被存储到tail部分,那么即便后一内存位置被置0也没有关系,因为该位置并不背ABI编码使用。

另外,需要注意的是,所有的隐式或显示的ABI操作,以及符合格式的所有Tuple,都会受到该漏洞的影响。

具体的涉及到的操作如下:

event

error

abi.encode*

returns//thereturnoffunction

struct//theuserdefinedstruct

allexternalcall

解决方案

当合约代码中存在上诉受影响的操作时,保证最后一个参数不为定长的uint或bytes32数组

使用不受漏洞影响的Solidity编译器

寻求专业的安全人员的帮助,对合约进行专业的安全审计

关于我们

AtEoceneResearch,weprovidetheinsightsofintentionsandsecuritybehindeverythingyouknowordon'tknowofblockchain,andempowereveryindividualandorganizationtoanswercomplexquestionswehadn'tevendreamedofbackthen.

Learnmore:Website|Medium|Twitter

ETH正在经历第二波提款潮以太坊完成上海升级已经超过一周时间,统计数据表明,自升级的第一波提款潮之后,ETH的存款数于4月18日超过了提款数,但很快又迎来了新的一波提款潮.

1900/1/1 0:00:00一、基本信息 2023年2月安全事件共造成约3796万美元损失,相较于上个月,安全事件数量与损失金额都有显著上升,其中PlatypusFinance闪电贷攻击为单次利用损失之最高达850万美元.

1900/1/1 0:00:001.2022年市场回顾(MarketsinReview)虽然理由不尽相同,但对于宏观资产和加密资产而言,2022年都是值得铭记的一年,Luna、FTX、Genesis等机构的崩塌对加密货币生态系造成了灾难性的破坏.

1900/1/1 0:00:00近日,由于ordi代币的财富效应,吸引了一大批用户涌入比特币网络交易BRC-20代币,导致比特币链上拥堵严重、Gas费激增.

1900/1/1 0:00:00原文作者:FoxTechCEO康水跃,FoxTech首席科学家孟铉济前言:如果密码学家没有发现张量积和多项式取值之间的联系,那就很难出现多项式承诺协议Brakedown.

1900/1/1 0:00:00引言 4月2日,恶意的Ethereum网络参与者利用MEV-Boost中继中的漏洞从一个MEV搜索者那里窃取了2000万美元。接下来几天,开发者通过发布五个补丁来解决这个漏洞.

1900/1/1 0:00:00