编者按:本文来自链闻ChainNews,撰文:AndrewKang,加密资产风险投资家、市场分析师,翻译:卢江飞,星球日报经授权发布。由于加密货币市场存在基于代币的自动化做市商,他们设计的业务运营模式可能会造成流动性「黑洞」,这个「黑洞」能从四面八方吸收资产,比如中心化交易所、去中心化交易所、冷存储库等等,最终让AMM赚得盆满钵满。下面,就让我来给大家谈谈这个问题。首先,我们需要了解加密货币市场流动性有一个反馈回路:交易量?做市商利润?专用于做市商的资本?流动性?点差收窄?重复链闻注:点差是买入价与卖出价之间的差价。买入价和卖出价的价差越小,对于投资者来说意味着成本越小。从这个反馈回路中,我们发现:流动性自己产生流动性。对于任何一个市场,这个反馈回路都是如此,包括中央限价订单簿交易和集合流动性模型:

安全团队:Rubic被攻击事件简析:金色财经报道,据区块链安全审计公司Beosin旗下Beosin EagleEye安全风险监控、预警与阻断平台监测显示,Rubic项目被攻击,Beosin安全团队分析发现RubicProxy合约的routerCallNative函数由于缺乏参数校验,_params可以指定任意的参数,攻击者可以使用特定的integrator来让RubicProxy合约可以几乎零成本的调用自己传入的函数data。攻击者通过调用routerCallNative函数,把所有授权给RubicProxy合约的USDC全部通过transferFrom转入了0x001B地址,被盗资金近1100个以太坊,通过Beosin Trace追踪发现被盗资金已经全部转入了Tornado cash。[2022/12/25 22:06:32]

Beosin:sDAO项目遭受攻击事件简析:金色财经报道,根据区块链安全审计公司Beosin旗下Beosin?EagleEye 安全风险监控、预警与阻断平台监测显示,BNB链上的sDAO项目遭受漏洞攻击,Beosin分析发现由于sDAO合约的业务逻辑错误导致,getReward函数是根据合约拥有的LP代币和用户添加的LP代币作为参数来计算的,计算的奖励与用户添加LP代币数量正相关,与合约拥有总LP代币数量负相关,但合约提供了一个withdrawTeam的方法,可以将合约拥有的BNB以及指定代币全部发送给合约指定地址,该函数任何人都可调用。而本次攻击者向其中添加了LP代币之后,调用withdrawTeam函数将LP代币全部发送给了指定地址,并立刻又向合约转了一个极小数量的LP代币,导致攻击者在随后调用getReward获取奖励的时候,使用的合约拥有总LP代币数量是一个极小的值,使得奖励异常放大。最终攻击者通过该漏洞获得的奖励兑换为13662枚BUSD离场。Beosin Trace追踪发现被盗金额仍在攻击者账户,将持续关注资金走向。[2022/11/21 7:53:09]

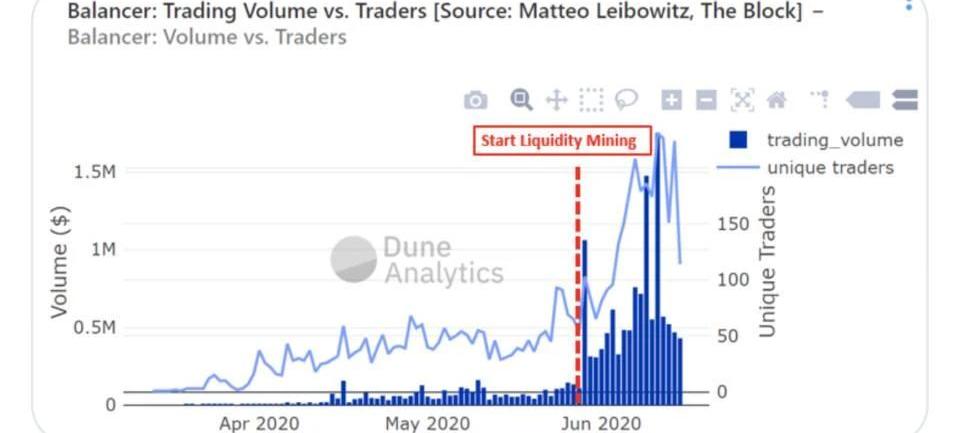

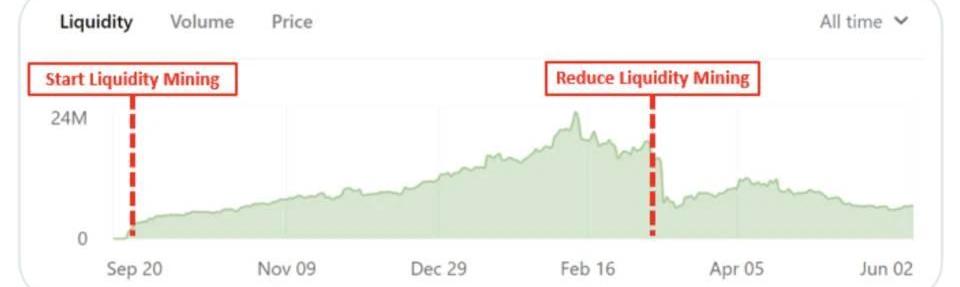

反馈回路:更多交易量?做市商获得更多利润?提供更多流动性?点差收窄?为交易者提供更好的定价?交易量会变得更多然而,对于那些刚刚创立的加密货币交易所而言,可能需要面临一个「鸡和蛋」的问题,因为交易所成立初期交易量和流动性都比较低。在起步阶段,不少加密货币交易所都不得不面临一段「反馈回路」艰难时期。不过,流动性挖矿提出了一种引导网络效应的新颖机制。简单来说,流动性挖矿通过代币奖励刺激流动性供应,这种方式可以促使流动性蓬勃发展并吸引更大交易量。这里我们列举两个成功实施流动性挖矿的例子,一个是Synthetix,他们在实施流动性挖矿之后sETHPool的流动性达到了Uniswap总流动性三分之一的水平;另一个例子是Balancer,在实施流动性挖矿一周之后,其网络总锁定价值达到了3000万美元。

安全团队:LPC项目遭受闪电贷攻击简析,攻击者共获利约45,715美元:7月25日,据成都链安“链必应-区块链安全态势感知平台”安全舆情监控数据显示,LPC项目遭受闪电贷攻击。成都链安安全团队简析如下:攻击者先利用闪电贷从Pancake借入1,353,900个LPC,随后攻击者调用LPC合约中的transfer函数向自己转账,由于 _transfer函数中未更新账本余额,而是直接在原接收者余额recipientBalance值上进行修改,导致攻击者余额增加。随后攻击者归还闪电贷并将获得的LPC兑换为BUSD,最后兑换为BNB获利离场。本次攻击项目方损失845,631,823个 LPC,攻击者共获利178 BNB,价值约45,715美元,目前获利资金仍然存放于攻击者地址上(0xd9936EA91a461aA4B727a7e3661bcD6cD257481c),成都链安“链必追”平台将对此地址进行监控和追踪。[2022/7/25 2:36:51]

慢雾:Inverse Finance遭遇闪电贷攻击简析:据慢雾安全团队链上情报,Inverse Finance遭遇闪电贷攻击,损失53.2445WBTC和99,976.29USDT。慢雾安全团队以简讯的形式将攻击原理分享如下:

1.攻击者先从AAVE闪电贷借出27,000WBTC,然后存225WBTC到CurveUSDT-WETH-WBTC的池子获得5,375.5个crv3crypto和4,906.7yvCurve-3Crypto,随后攻击者把获得的2个凭证存入Inverse Finance获得245,337.73个存款凭证anYvCrv3Crypto。

2.接下来攻击者在CurveUSDT-WETH-WBTC的池子进行了一次swap,用26,775个WBTC兑换出了75,403,376.18USDT,由于anYvCrv3Crypto的存款凭证使用的价格计算合约除了采用Chainlink的喂价之外还会根据CurveUSDT-WETH-WBTC的池子的WBTC,WETH,USDT的实时余额变化进行计算所以在攻击者进行swap之后anYvCrv3Crypto的价格被拉高从而导致攻击者可以从合约中借出超额的10,133,949.1个DOLA。

3.借贷完DOLA之后攻击者在把第二步获取的75,403,376.18USDT再次swap成26,626.4个WBTC,攻击者在把10,133,949.1DOLAswap成9,881,355个3crv,之后攻击者通过移除3crv的流动性获得10,099,976.2个USDT。

4.最后攻击者把去除流动性的10,000,000个USDTswap成451.0个WBT,归还闪电贷获利离场。

针对该事件,慢雾给出以下防范建议:本次攻击的原因主要在于使用了不安全的预言机来计算LP价格,慢雾安全团队建议可以参考Alpha Finance关于获取公平LP价格的方法。[2022/6/16 4:32:58]

Grim Finance 被黑简析:攻击者通过闪电贷借出 WFTM 与 BTC 代币:据慢雾区情报,2021 年 12 月 19 日,Fantom 链上 Grim Finance 项目遭受攻击。慢雾安全团队进行分析后以简讯的形式分享给大家。

1. 攻击者通过闪电贷借出 WFTM 与 BTC 代币,并在 SpiritSwap 中添加流动性获得 SPIRIT-LP 流动性凭证。

2. 随后攻击者通过 Grim Finance 的 GrimBoostVault 合约中的 depositFor 函数进行流动性抵押操作,而 depositFor 允许用户指定转入的 token 并通过 safeTransferFrom 将用户指定的代币转入 GrimBoostVault 中,depositFor 会根据用户转账前后本合约与策略池预期接收代币(预期接收 want 代币,本次攻击中应为 SPIRIT-LP)的差值为用户铸造抵押凭证。

3. 但由于 depositFor 函数并未检查用户指定转入的 token 的合法性,攻击者在调用 depositFor 函数时传入了由攻击者恶意创建的代币合约地址。当 GrimBoostVault 通过 safeTransferFrom 函数调用恶意合约的 transferFrom 函数时,恶意合约再次重入调用了 depositFor 函数。攻击者进行了多次重入并在最后一次转入真正的 SPIRIT-LP 流动性凭证进行抵押,此操作确保了在重入前后 GrimBoostVault 预期接收代币的差值存在。随后 depositFor 函数根据此差值计算并为攻击者铸造对应的抵押凭证。

4. 由于攻击者对 GrimBoostVault 合约重入了多次,因此 GrimBoostVault 合约为攻击者铸造了远多于预期的抵押凭证。攻击者使用此凭证在 GrimBoostVault 合约中取出了远多于之前抵押的 SPIRIT-LP 流动性凭证。随后攻击者使用此 SPIRIT-LP 流动性凭证移除流动性获得 WFTM 与 BTC 代币并归还闪电贷完成获利。

此次攻击是由于 GrimBoostVault 合约的 depositFor 函数未对用户传入的 token 的合法性进行检查且无防重入锁,导致恶意用户可以传入恶意代币地址对 depositFor 进行重入获得远多于预期的抵押凭证。慢雾安全团队建议:对于用户传入的参数应检查其是否符合预期,对于函数中的外部调用应控制好外部调用带来的重入攻击等风险。[2021/12/19 7:49:04]

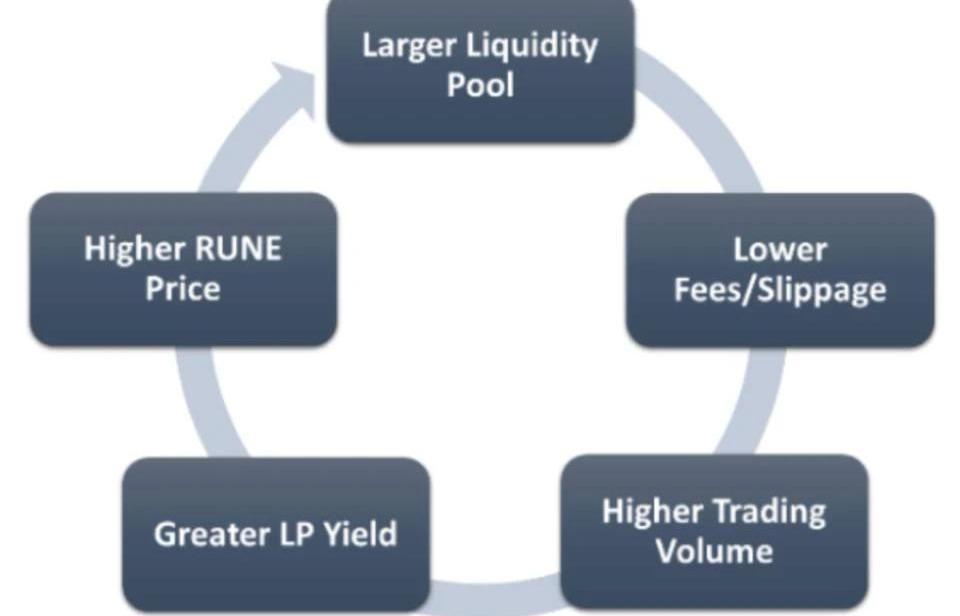

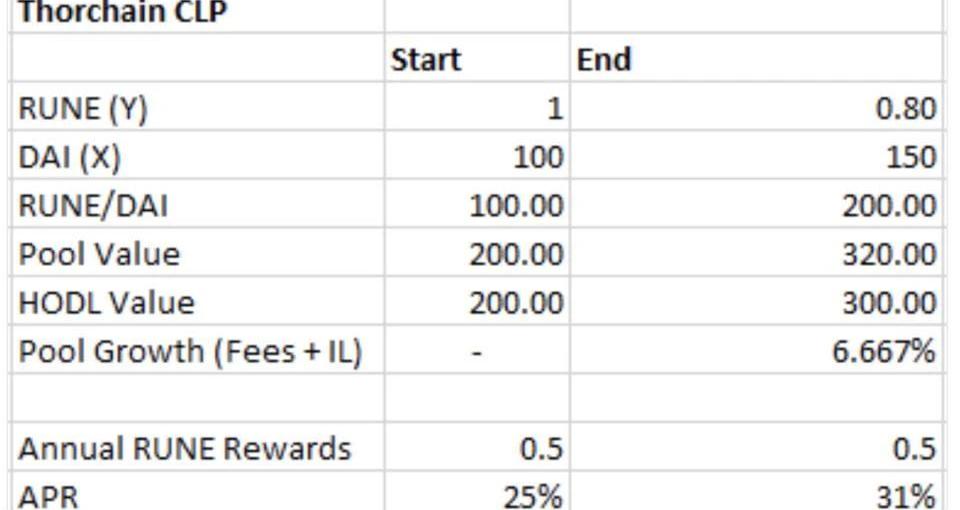

现在我们再分析另一个情况下自动化做市商设计的流动性「黑洞」模式,即:如果在流动性池内的中心资产是网络原生代币,又会发生什么情况?举个例子,ETH是所有Uniswap交易市场的中心资产,想象一下,如果Uniswap推出自己的网络代币并取代ETH,会发生什么情况?事实上,Bancor和Thorchain已经开始采用这种运作模式了:在Bancor,每个流动性池内的资产都是ERC-20代币,但是需要拥有或抵押网络原生代币BNT才能获得;在Torchain,每个流动性池内的资产包括了比特币、以太坊、以太坊经典、ERC-20代币,但同样需要拥有或抵押网络原生代币RUNE才能获得。在这种情况下,如果我们继续套用流动性挖矿模式,事情可能会变得很疯狂。因为如果对这些流动性池实施流动性挖矿策略,就必须首先拥有或抵押网络原生代币,而这些代币价值占到每个流动性池资产规模的50%。一旦购入RUNE或BNT,这些代币的价格就会上涨,也意味着网络资金池也会越来越深,流动性自然就变得越来越强,也会吸引更多交易者。

上图是一个以RUNE代币为例的反馈回路:流动性池越大?手续费用就会越低?交易量变得更高?流动性挖矿收益更大?推动网络原生代币RUNE价格更高?流动性池价值变得更大需要说明一点的是,我所描述的是极端情况下的流动性反馈回路,那么随着价格上涨,流动性挖矿还会带来些什么呢?答案是:流动性挖矿收益。当价格上涨、流动性池更深、收益率推高这种良性反馈回路形成之后,就会让所有加密资产陷入到这个「黑洞」里。

现在,如果我们考虑市场反身性特点,就会发现这个「黑洞效应」影响巨大。因为只要人们希望原生代币的流动性挖矿收益更大,就会购买更多原生代币,继而推动代币价格上涨,就像创造了一个能「自我实现」的预言。而这,就是为什么SNX代币在短短九个月时间价格上涨50倍的原因。

大多数人没有意识到的是,Uniswap和Balancer的大部分交易额都来自于套利交易,而不是流动性池,然而套利交易不会让流动性池受益,只会让矿工获利。当然,由于费用较高,持续流动性池也会使得流动性池从套利交易中获得更多价值。最后要说一点的是,市场反身性会在另一个方向上反转,但其最终目标还是要让流动性黑洞创造一个池,充当不可渗透的流动性护城河。

短短十余年,比特币已经发展成为全球公认的投资资产类别。因此,作为退休计划的一部分,您现在甚至可以在IRA中添加比特币。什么是IRA?IRA是一种流行的投资方法,用于退休后获取特定税收优惠.

1900/1/1 0:00:00编者按:本文来自链闻ChainNews,撰文:LeftOfCenter,星球日报经授权发布。 知名加密投资基金Paradigm分析师DanRobinson曾于去年夏天发布论文提出了一个名为「TheYield」的协议框架,基于该框架可在.

1900/1/1 0:00:00编者按:本文来自链内参,作者:内参君,Odaily星球日报经授权转载。加密货币Staking是迄今为止区块链领域最热门的话题之一。这是因为与工作证明(PoW)相比,股权证明(PoS)可以提供一种更好的方式来达成网络共识.

1900/1/1 0:00:00编者按:本文来自IOSG,作者:Jocy&Bohan,Odaily星球日报经授权转载。比特币与传统投资资产的弱相关性和其高收益使得其成为了加密货币二级市场绝对的明星,市值在近年来也不断增加.

1900/1/1 0:00:006月26日晚,亿邦国际创始人胡东宣布亿邦国际美股上市,这意味着国内第四大比特币矿机制造商亿邦国际正式登录纳斯达克。此次IPO亿邦国际公开发售1926.43万股股票,总发行规模约为1亿美元。但股票开盘后的走势并不好,很快便跌破发行价.

1900/1/1 0:00:00你有想过如何管理自己在各个银行、航空公司、消费品牌中的积分吗?不管是刷信用卡、坐飞机、还是买化妆品,获得积分很简单,但用起来是真难。想象一下,那么多品牌在各种“节日”开展不同的积分营销活动,你几乎不可能研究透它们的使用规则和截止日期.

1900/1/1 0:00:00