3月13日下午5时,EulerFinance疑遭黑客闪电贷攻击。EulerFinance在本次黑客闪电贷攻击事件中的受损金额总计约为1.97亿美元,其中包括超880万枚DAI、849枚WBTC、3400万枚USDC以及8.5万枚stETH等。对此,EulerFinance随即回复正与安全专业人员及执法部门合作,EulerFinance提出解决方案称,受到该漏洞影响的人将能够要求退款,金库剩余资金可以用于处理退款。黑客是如何攻击Euler的?目前哪些协议受到了影响?曾经为Euler提供审计的公司有哪些?BlockBeats进行了简要梳理。攻击过程复盘:一个「违规者」和一个「清算者」

EulerFinance审计合作伙伴之一Omniscia发布了一份事后技术分析报告,对这次攻击进行了非常详细的分析,并指出被利用的漏洞源于Euler没有对进行捐赠的地址而进行适当的安全检查。该漏洞代码是在eIP-14中被引入的,eIP-14协议引入了整个Euler生态系统中的多个更改。缺陷存在于EToken实现(EToken:donateToReservesfeature)所做的第一个更改中。于是攻击者利用了易受攻击的代码,允许它通过向协议的储备金捐赠资金来创建无担保的代币债务头寸,使得攻击者能够清算这些账户并从清算奖金中获利。具体地说,清算模块内部逻辑尝试还清违规者的全部债务,但如果拥有的抵押品无法满足预期还款收益率,则系统会默认使用用户拥有的任何其他抵押品。此代码块的假设状态是,当借款人拥有多种抵押品并且没收所有这些抵押品不会使违规者恢复偿付能力时,就会发生这种情况。这种安全保障并不受捐赠机制的支持,该机制允许用户以杠杆的形式创造「坏账」,这种杠杆是通过捐赠他们的EToken单位而没有抵押的,而不会影响其DToken余额。

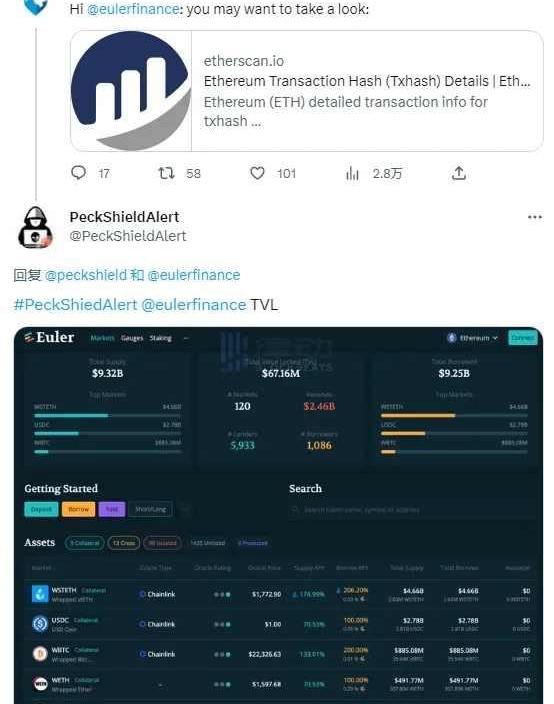

Euler Finance攻击者向Ronin Bridge攻击者转移100枚ETH:3月17日消息,据Peck Shield监测,Euler Finance攻击者开始转移资产,并向Ronin Bridge攻击者转账100枚ETH。[2023/3/17 13:10:11]

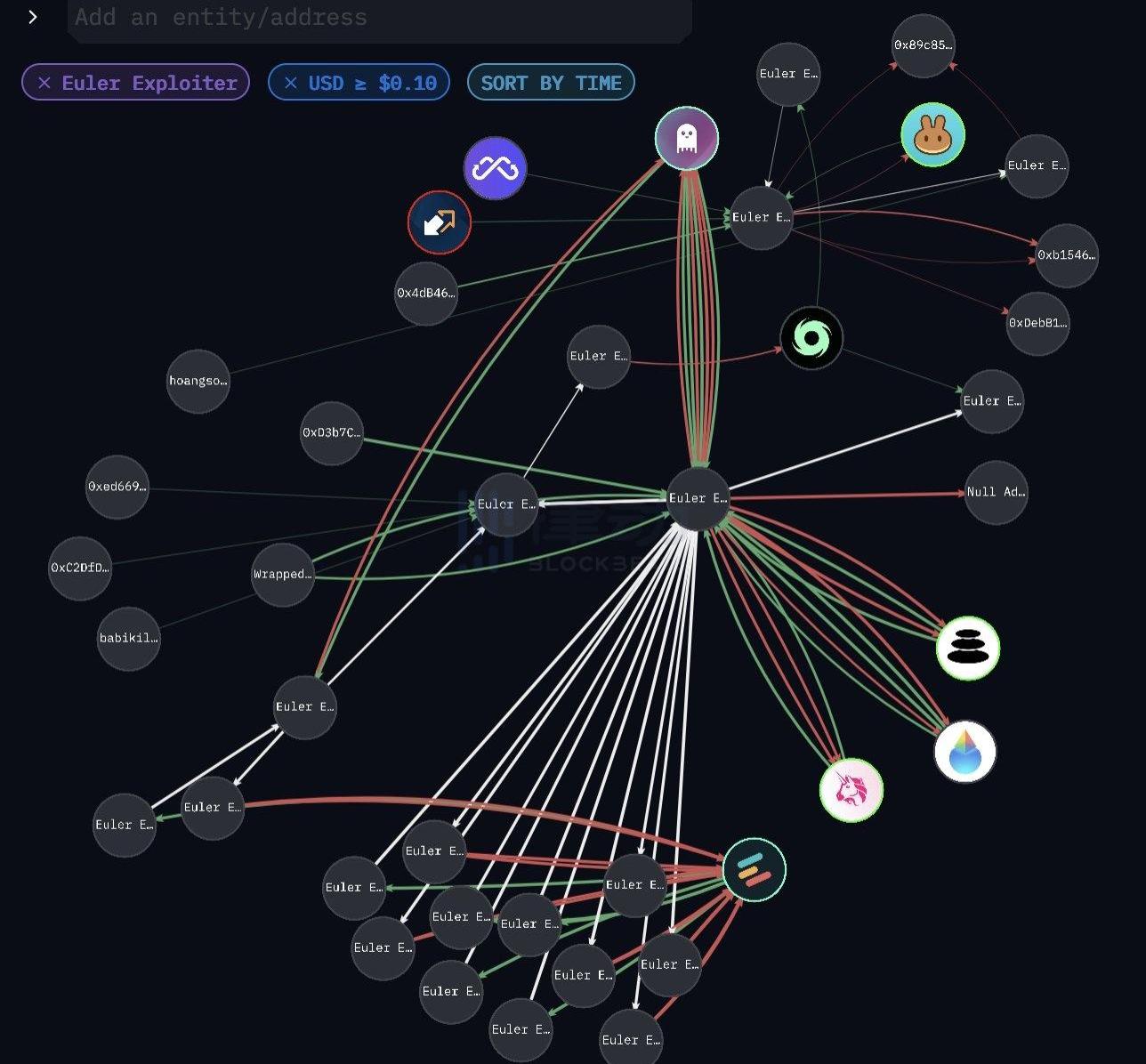

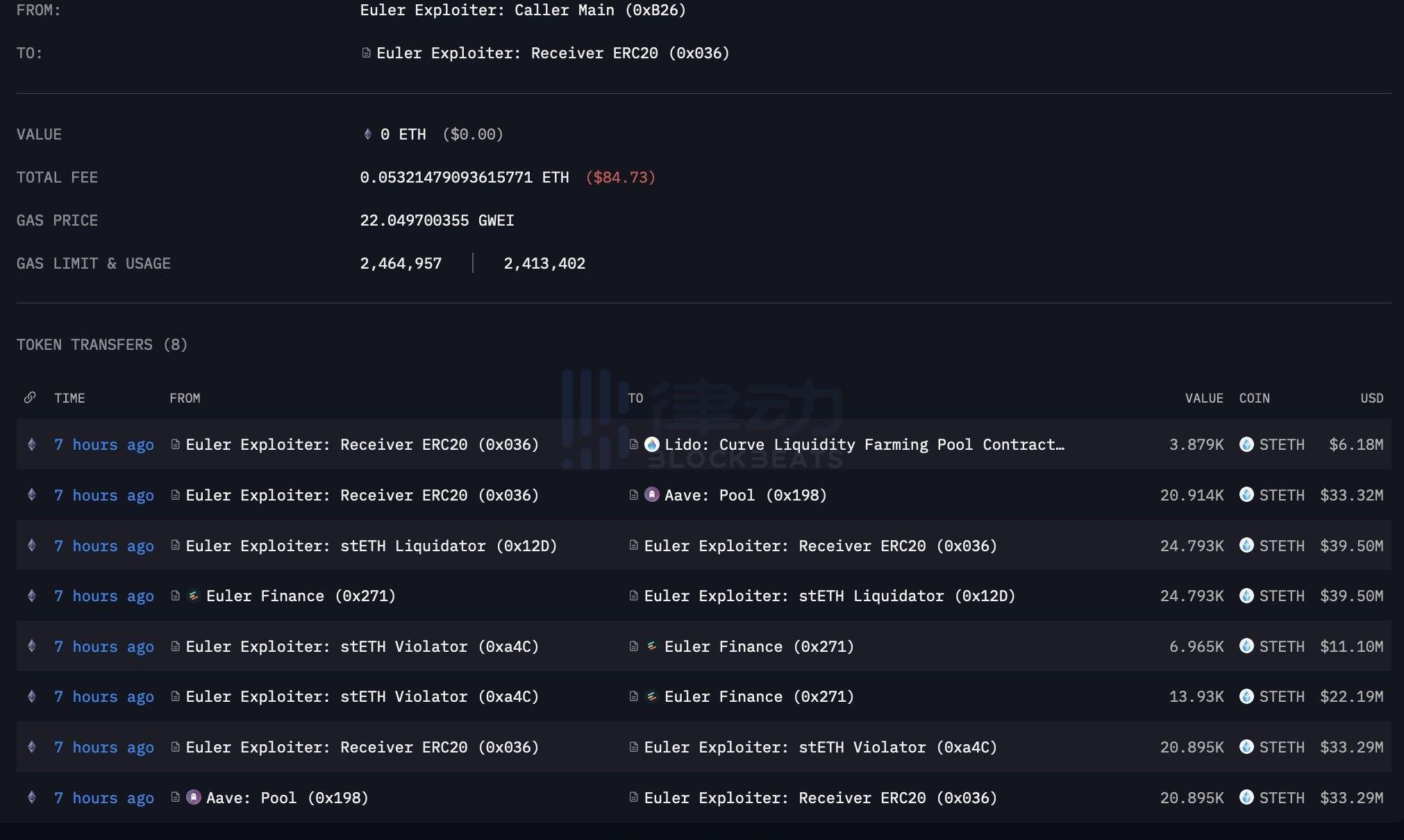

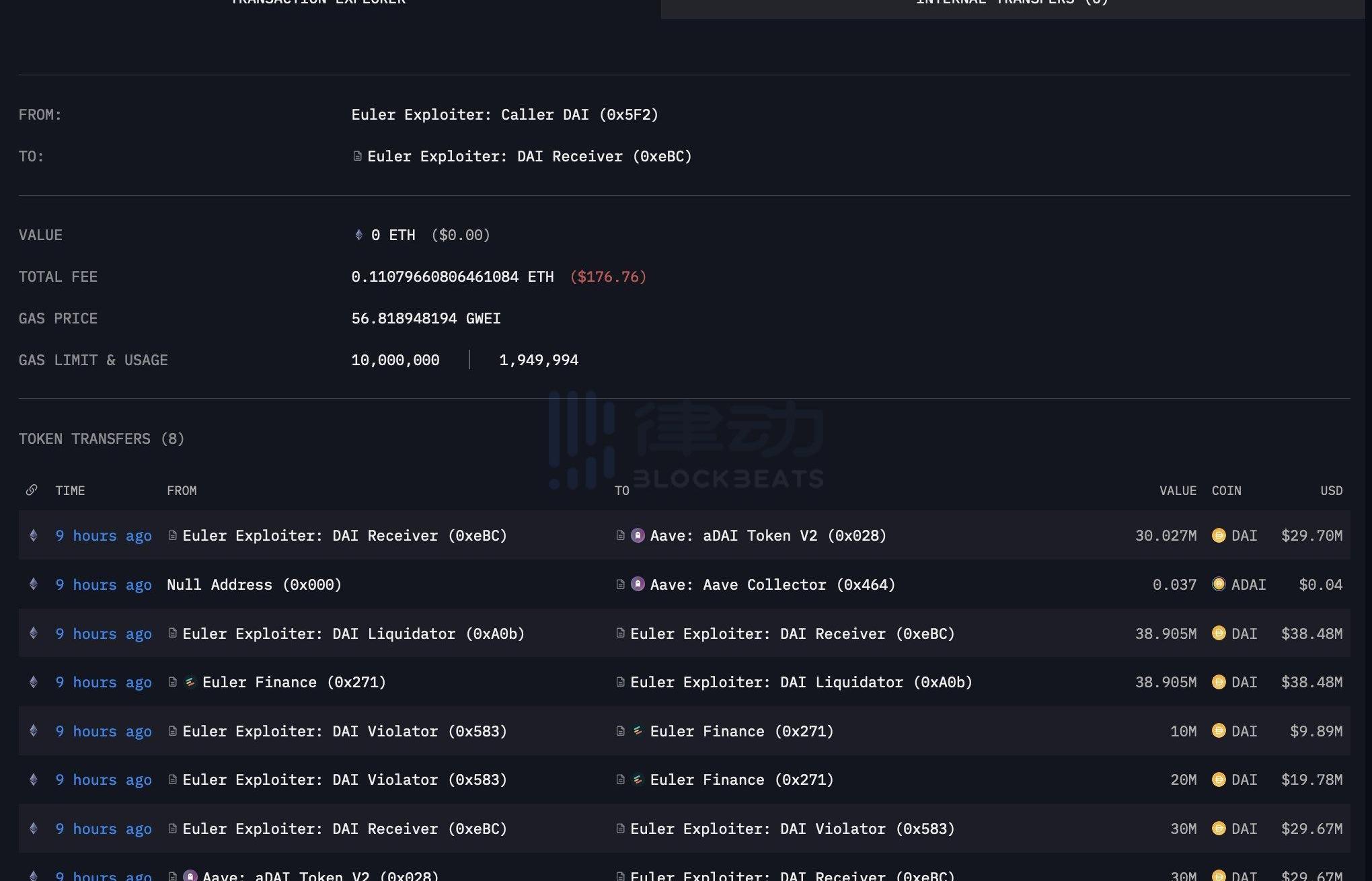

图源来自ArkhamIntelligence据Arkham的调查发现,攻击者使用了20多个不同的合约地址,以获取来自Euler的各种加密资产。对于每一种资产,黑客都部署了两个合约:一个「违规者」和一个「清算者」。「违反者」使用捐赠功能来推翻Euler的逻辑,「清算者」随后清理残留物。黑客的具体执行流程如下:1)首先,从Balancer/Aavev2中提取一笔闪电贷,借取30MDAI2)部署两个合约:违规者和清算人。由「违规者」存入,「清算人」则负责在同一笔交易中平仓3)存入资金的2/3到Euler,将20MDAI发送到Euler并收到19.5MeDAI4)接着借入存款金额的10倍,从Euler收到195.6MeDAI和200MdDAI5)使用剩余1/3的资金偿还部分债务,发送了10MDAI并烧毁了10MdDAI6)重复第4步,从Euler收到195.6MeDAI和200MdDAI7)捐赠已偿还资金的10倍,向Euler捐赠了1亿eDAI8)接着「清算员」上线,因为eDAI<dDAI而清算违规账户,从违规者处获得了310MeDAI和259MdDAI的债务9)再从Euler提取所有代币金额,包括提取了38.9MDAI10)偿还闪电贷款后,将USDC和WBTC兑换为DAI和ETH

图源来自ArkhamIntelligence该漏洞实际上发生在两个不同的地址集群中。上面的地址用于跨非DAI代币执行漏洞利用。两个单独的地址用于调用和执行DAI上的漏洞利用函数。标记为「接收人」的地址是用于执行漏洞利用的合约地址。绝大部分资金被发送到标记为「持有人」的单独地址。该地址目前持有价值1.92亿美元的加密货币。

Euler Labs CEO:协议在遭遇攻击前曾在两年时间内接受了10次审计:3月17日消息,在今日发布的一系列推文中,Euler Labs首席执行官Michael Bentley描述了3月13日Euler遭遇1.97亿美元闪贷攻击后,他人生中“最艰难的日子”。他转发了一名用户分享的信息,称Euler有来自6家不同公司的10次审计,并评论说该平台“一直是一个安全意识强的项目”。2021年5月至2022年9月,Halborn、Solidified、ZK Labs、Certora、Sherlock和Omnisica等区块链安全公司对Euler Finance进行了智能合约审计。

此前昨日消息,Euler基金会悬赏100万美元征集黑客和被盗资金线索。[2023/3/17 13:10:05]

图源来自ArkhamIntelligencewETH利用的利润被发送到另一个地址。MainCaller地址持有大约8KETH,目前价值近1360万美元,这是从EulerwETH市场中移除的所有ETH。据PeckShield的监测显示,EulerFinance攻击者目前已通过0xc66d开头地址,至少转入了100枚以太坊到TornadoCash,同时据链上侦探ZachXBT分析,该地址曾于几周前攻击了一些BSC上的协议,所盗资金同样也存入了TornadoCash。和多数人猜测的一样,几乎可以肯定该攻击者是一名黑帽。

Euler Finance治理代币EUL将于6月24日凌晨开放认领:6月23日消息,据官方推特,借贷协议Euler Finance的治理代币EUL空投将于北京时间6月24日凌晨1:00(UTC时间6月23日17:00)左右开放认领。此外,EulerDAO社区将在24小时内可以参与协议治理,EulerDAO正式上线后会另行公告通知。[2022/6/23 1:26:01]

受到波及的协议有哪些?

此次Euler的攻击事件波及面较广,影响了数个与Euler有关的defi协议,其中包括:AztecEulerFinance的漏洞影响了尝试提取资金的AztecConnect用户,目前受影响的用户处于无法提款的状态。Aztec无法控制与Euler的集成,目前AztecConnect功能可以正常使用。此外值得关注的是,Aztec发布公告称,AztecConnect是世界上第一个隐私Rollup,其设计存在一些问题,增加了维护成本。考虑到项目的规模和商业层面的因素,Aztec即将关闭Connect,所有的工程资源都将投入构建L2隐私协议Noir,下一版本将支持默认隐私的全编程智能合约。YieldYieldProtocol因Euler攻击事件已关闭主网借贷相关操作,Yield的主网流动性池建立在Euler上,Euler暂停了主网合约,目前Yield已经下架应用程序,并在官网UI中关闭借贷入口。

Balancer在EulerFinance攻击事件中,约1190万美元从bbeUSD流动性池中被发送给Euler,占了该流动性池TVL的65%,bbeUSD也被存入了其他4个流动性池:wstETH/bbeUSD、rETH/bbeUSD、TEMPLE/bbeUSD、DOLA/bbeUSD,所有其他的Balancer流动性池都是安全的。由于采取了保护剩余资金的措施,UI目前不支持现有LP退出这些bbeUSD池中的头寸,但不存在资金进一步损失的风险。bbeUSD池用户可以使用UI按比例提取Token和bbeUSD,但在Euler恢复eTokens的可转让性之前,无法从bbeUSD撤回资金。SwissBorgSwissBorg在Euler中存入了6357枚以太坊和170万枚USDT,攻击事件发生后,SwissBorg迅速借出了4752枚cbETH以减少损失,但仍滞留和损失了损失了大约1617.23ETH和将近170万USDT。SwissBorg称,幸运的是,为防止这些场景的出现,已在多年前就做了很多准备,包括风险理程序,因此损失的程度很小。SwissBorg将承担在该事件中发生的所有损失,用户不会因此而遭受任何损失。IdleDAO

币安智能链Chapel测试网将于5月11日进行Euler硬分叉升级:5月7日消息,据官方公告,币安智能链(BNB Smart Chain)Chapel测试网将在区块高度19,203,503处进行名为Euler的硬分叉升级,预计将在UTC时间5月11日03:18(北京时间11:18)左右。测试网上的验证者和全节点运营者应在5 月11日之前将其软件版本切换到v1.1.10。此次升级将引入 BEP-127验证者临时维护模式,并按照BEP-131将候选验证者引入BSC测试网,以提高网络的活跃性和稳健性。[2022/5/7 2:56:22]

DeFi协议IdleFinance发文表示,经过调查,EulerFinance事件对协议YieldTranches策略的敞口涉及约535万美元稳定币及320枚ETH,BestYield策略的敞口涉及480万美元稳定币和313枚ETH。此外IdleFinance强调实际影响将取决于Euler团队采取的行动和可能采取的缓解措施,以上数字并非实际回撤,而是锁定在Euler的实际数字。IdleFinance还表示Senior/JuniorBestYieldDAI金库上周由于USDC脱锚,已将所有资金转移到Aave,因此该金库未受Euler事件影响,并且现在正在按预期运行并从Aave获得收益。Angle去中心化稳定币协议AngleProtocol在社交媒体上发文表示:「AngleProtocol受Euler漏洞利用的影响,该协议将1760万枚USDC存入Euler。该协议已暂停,债务上限设置为0,EulerAMO已关闭。正在监视情况,并会在收到更新后立即进行更新。」此外AngleProtocol称:在Euler黑客入侵之前,AngleCore模块TVL约为3600万美元,1720万枚agEUR已通过核心模块铸造。该协议中还有:来自标准流动性提供商的约1160万美元存款;来自对冲代理人的约3.53万美元存款;盈余约558万美元。如果黑客入侵的资金(17,614,940.03USDC)确定会丢失,Angle核心模块的TVL将下降到大约1840万美元。在这种情况下,核心模块中的准备金数量将低于agEUR持有人、标准流动性提供商和协议中剩余对冲代理的债权价值。YearnDeFi收益聚合器Yearn称,虽然没有直接暴露于Euler被攻击事件,但一些Yearn金库由于使用Idle和Angle的策略而间接暴露于黑客攻击。其中,在yvUSDT和yvUSDC上的风险敞口总计138万美元,任何剩余的坏账将由Yearn金库承担,所有金库都将保持开放并全面运作。六家「渎职」的审计公司

借贷协议 Euler 将发行治理代币 EUL:3月22日消息,借贷协议 Euler 将发行治理代币 EUL,已在区块高度 14430000 处完成快照,具体细节即将公布。其中计划按照 10 万个区块 epoch 周期进行分发,在 epoch1 阶段中,USDC、WETH 等不同借贷市场的借款人将根据其时间加权借款金额按比例分发 36915.69 个 EUL 代币份额。[2022/3/22 14:10:26]

事件一出,各路舆论纷纷表达了对区块链安全审计公司的不信任。这样实力雄厚,有能力找6家安全公司为自己进行审计的项目,居然也能出现损失上亿美元的漏洞。「DeFi完了」、「审计无用」的声音四处回响,然而,这6家审计公司真的都无视了Euler的漏洞吗?

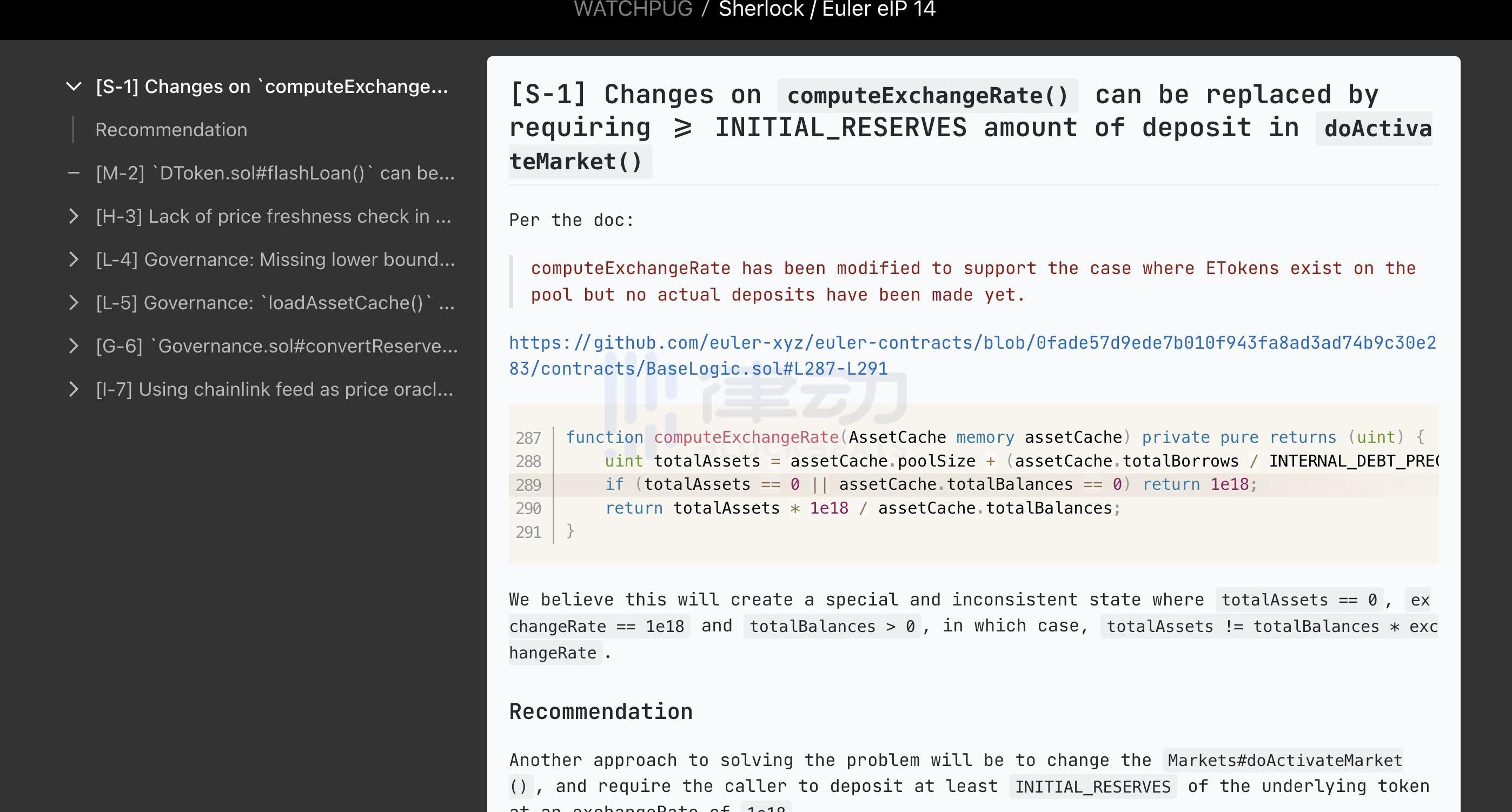

CertoraCertora是一家总部位于以色列的区块链安全公司,为智能合约提供安全分析工具和服务。2022年5月,Certora在由JumpCrypto领投的B轮融资中筹集了3600万美元。在获得3600万美元融资前,Certora已为Aave、Compound、Balancer和SushiSwap找出过漏洞,这些漏洞的大部分在代码部署之前被发现并立即得到了修复。Certora于2021年9月至10月期间对Euler进行了审计。在其出具的审计报告中,Certora指出Euler的代码中含有3个严重程度为高的问题,4个严重程度为中的问题,2个严重程度为低的问题,最严重的问题是用户可通过一些手段逃避清算。由于引起本次被盗事件的代码来自Euler2022年7月才引入的新提案eIP-14,因此Certora在本次事件中无需承担责任。HalbornHalborn是一家总部位于迈阿密的区块链安全公司,2022年7月,Halborn宣布完成9000万美元A轮融资,SummitPartners领投,CastleIslandVentures、DigitalColurncomGroup和BrevanHoward等参投。Halborn的用户不乏Solana、Avalanche、BAYC这样的知名项目。由于Halborn对Euler审计发生在2021年5月至6月期间,早于eIP-14被引入的时间,因此Halborn同样无需承担责任。Solidified&ZKLabsSolidified和ZKLabs两家区块链安全公司曾分别为OpenSea、Tether、Cosmos等项目提供审计服务,并于2021年5月联合对Euler进行了审计,因此无需在本次事件中承担责任。PenTestPartnersPenTestPartners是一家不止专注于区块链领域的网络安全公司。2022年6月,PenTestPartners对EulerDApp的安全性进行了审计,并于审计报告中给出了「该App可以很好地抵御攻击,对Euler基础设施和用户数据带来的风险较低」的结论。PenTestPartners同样无需承担责任。OmnisciaOmniscia是一支由经验丰富的智能合约审计员和开发者组成的去中心化团队,在构建和保护复杂的去中心化网络和应用程序方面拥有深厚的专业知识,审计服务对象包括Polygon、AvaLabs等240个项目和公司。Omniscia分别于2022年3月、6月、9月对Euler进行了3次审计,分别针对Merkle质押挖矿安全、Chainlink相关功能安全、SwapHub安全。虽然最后一次审计发生在eIP-14被提出的2个月后,但由于eIP-14不在这3次审计所包括的范围内,因此Omniscia并未出现重大失误。SHERLOCKSHERLOCK是一个智能合约保险服务与审计平台,为Opyn、Euler、Lyra、Tempus、LiquiFi和Hook等客户提供总计1000万美元的链上漏洞保险与奖励赏金。SHERLOCK共为Euler进行过3次审计。第一次于2021年12月由审计员ChrisMichel完成,然后于2022年1月由审计员shw9453进行了更新。而最后一次审计正是由审计员WatchPug于2022年7月完成的,对引发此次攻击事件的eIP-14进行的审计。

WatchPug在eIP-14的代码中发现了7处问题,但并没有发现此次事件的导火索,EToken:donateToReserves。SHERLOCK表示愿意承担责任,并发起了450万美元赔偿计划,目前已经赔付330万美元,不过这与损失的2亿美元相比实在太少了。Web3需要新的审计机制

尽管引入漏洞函数的最后一次审查,是由SHERLOCK公司负责审计,与其余5家审计公司没有直接关系。但面对这样的全明星VC投资,多个知名的defi协议作为上游资金提供商,却在短短时间里被黑了近2亿美金,波及资金如此巨大,许多社区成员表示,Euler的这次攻击事件对Defi造成了不小的心理打击。

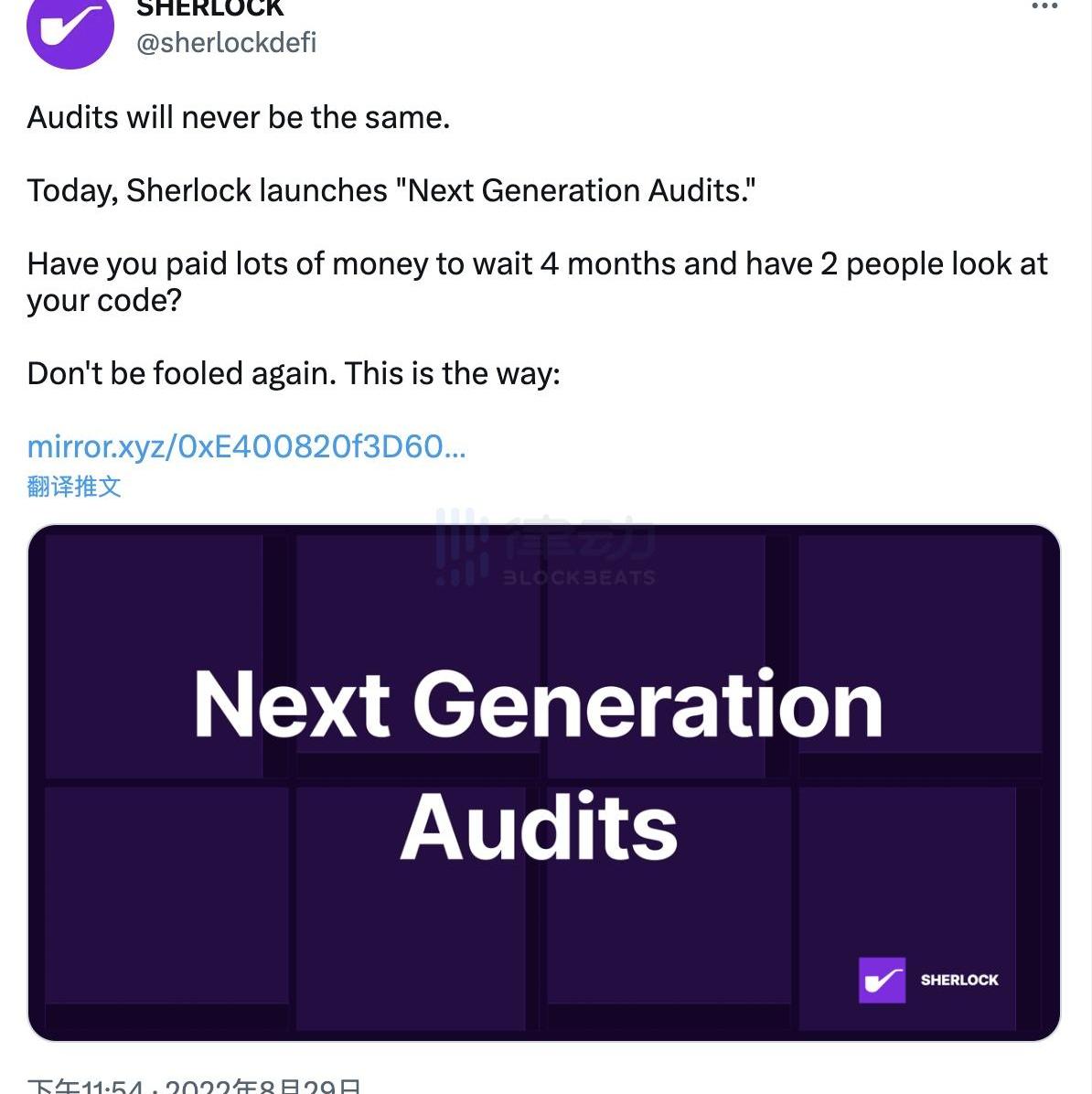

比起「审计无用」的声音,此次事件其实更加凸显了区块链安全审计的重要性和目前审计流程的局限性。审计方的人为失误,审计范围的不明确和对新提案的审计,是目前影响审计有效性的主要因素。对本次事件负有主要责任的SHERLOCK其实已经认识到了这些问题。

SHERLOCK在2022年8月表示,花很多钱让几个人用4个月的时间检查你的代码等于上当受,不要再上当了,Don'tbefooledagain。SHERLOCK引入传统安全领域的夺旗赛形式,以USDC作为奖励,以单个项目为单位,启动漏洞寻找竞赛,以此利用上百人规模的更广泛社区的力量。可惜的是,由于eIP-14的发布时间在SHERLOCK推出新的审计机制之前,仍然只靠几位审计员单打独斗完成,因此SHERLOCK成了自己口中让别人上当的存在,Eulerisfooled。

原文作者:AbdullahUmar原文编译:西昻翔,ChainCatcher加密市场的斗争,比你想象的更具性。上周,WormHole和LayerZero之间发生了一场戏剧性的战斗.

1900/1/1 0:00:00Odaily星球日报译者|Moni DelphiDigitalNFT研究员yh.ΞTH在社交媒体发文解释了为什么说现在出售此前从空投中获得的BLUR代币是一个“错误”,以及为什么说Blur的竞价池模式是NFT市场游戏规则的改变者.

1900/1/1 0:00:00科学知识是支撑技术发展和经济增长的公共产品。然而,当前的科学体系充斥着低下的效率、寻租活动和阻碍创新的低透明度。为此,去中心化科学(DeSci)运动正在推出新的系统来维持、实施和传播开放科学.

1900/1/1 0:00:00Odaily星球日报译者|Moni 电影《教父》里有这样的一个镜头:迈克尔·柯里昂下令打击敌对头目唐·库尼奥,他选择先把唐·库尼奥锁在一扇旋转门内然后再开射击.

1900/1/1 0:00:00「每周编辑精选」是Odaily星球日报的一档“功能性”栏目。星球日报在每周覆盖大量即时资讯的基础上,也会发布许多优质的深度分析内容,但它们也许会藏在信息流和热点新闻中,与你擦肩而过.

1900/1/1 0:00:00ETHStaking奖励是相对平等的,那么那些高收益的LSD项目是怎么回事?有一句名言:如果你不知道收益从哪来,那你就是收益来源.

1900/1/1 0:00:00