北京时间2021年8月10日,跨链桥项目Poly Network遭遇攻击,损失超过6亿美金。虽然攻击者在后续偿还被盗数字货币,但是这仍然是区块链历史上涉及金额最大的一次攻击事件。由于整个攻击过程涉及到不同的区块链平台,并且存在合约以及Relayer之间的复杂交互,对于攻击的完整过程和漏洞的根本原因,现有分析报告并未能梳理清楚。

整个攻击分为两个主要阶段,包括修改keeper签名和最终提币。对于第二阶段,由于keeper签名已经被修改,因此攻击者可以直接构建恶意提币交易,具体可以参见我们之前的报告。然而对于修改keeper签名的交易是如何最终在目标链执行的,目前并没有详细的文章阐明。而这一步是攻击的最核心步骤。

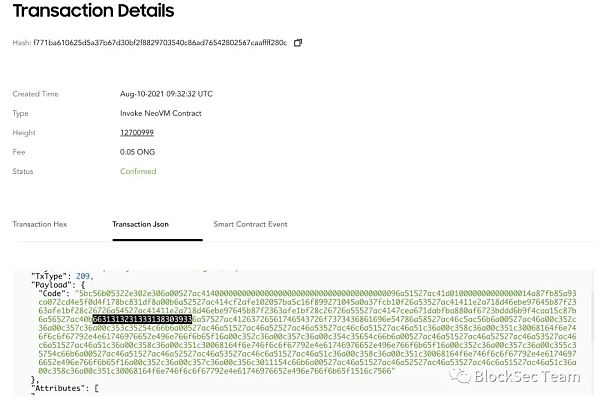

本报告从修改keeper签名交易入手(Ontology链上交易0xf771ba610625d5a37b67d30bf2f8829703540c86ad76542802567caaffff280c),分析了背后的原理和漏洞的本质。我们发现以下几个原因是Keeper能被修改的原因:

源链上(Ontology)的relayer没有对上链的交易做语义校验,因此包含修改keeper恶意交易可以被打包到poly chain上

目标链上(以太坊)上的relayer虽然对交易做了校验,但是攻击者可以直接调用以太坊上的EthCrossChainManager合约最终调用EthCrossChainData合约完成签名修改

攻击者精心够着了能导致hash冲突的函数签名,从而调用putCurEpochConPubKeyBytes完成对签名的修改

整个过程中的交互流程如下:

基于zkSync的DEX SyncSwap已上线PolygonzkEVM测试网:3月20日消息,基于zkSync的DEX SyncSwap在推特上宣布已上线Polygonzk EVM测试网。此前报道,SyncSwap测试网于3月2日在zkSyncEra测试网上线。[2023/3/20 13:14:09]

Ontology交易 -> Ontology Relayer -> Poly Chain -> Ethereum Relayer -> Ethereum

以太坊

0x838bf9e95cb12dd76a54c9f9d2e3082eaf928270: EthCrossChainManager

0xcf2afe102057ba5c16f899271045a0a37fcb10f2: EthCrossChainData

0x250e76987d838a75310c34bf422ea9f1ac4cc906: LockProxy

0xb1f70464bd95b774c6ce60fc706eb5f9e35cb5f06e6cfe7c17dcda46ffd59581: 修改keeper的交易

Ontology

0xf771ba610625d5a37b67d30bf2f8829703540c86ad76542802567caaffff280c: 修改keeper的交易

Poly

0x1a72a0cf65e4c08bb8aab2c20da0085d7aee3dc69369651e2e08eb798497cc80: 修改keeper的交易

Nifty Royale在Polygon主网集成Chainlink Keepers和Chainlink VRF:12月25日消息,NFT平台Nifty Royale宣布,已在Polygon主网集成Chainlink Keepers和Chainlink VRF,以实现随机和自动化的NFT大逃杀游戏。此次发布与其现有基于以太坊的平台并行存在,现在也可以在Polygon的高速、低交易费用环境中使用。通过使用Chainlink,使Nifty Royale能够为用户提供更多的选项来玩游戏,这些游戏具有相同的自动化和随机化安全级别。[2021/12/25 8:03:12]

整个攻击大致可以分为三个步骤。第一个步骤是在 Ontology 链生成一条恶意交易(0xf771ba610625d5a37b67d30bf2f8829703540c86ad76542802567caaffff280c),第二个步骤是修改以太坊EthCrossChainData合约中的keeper签名,第三个步骤构造恶意交易发起最终攻击和提币。

步骤一

攻击者首先在Ontology发起了一笔跨链交易(0xf771ba610625d5a37b67d30bf2f8829703540c86ad76542802567caaffff280c),里面包含了一个攻击payload:

可以看出交易包含了精心设计的函数名(图中以6631开头的数字,转换后即 f1121318093),目的在于通过造成哈希冲突(hash collision)的方式调用putCurEpochConPubKeyBytes函数(属于以太坊上的EthCrossChainData合约)。关于哈希函数冲突的细节在网络上已有很多讨论,可以参考.

收益聚合器Pancakebunny在Polygon上的版本遭外部攻击 已暂停所有Sushi机池:DeFi收益聚合器PancakeBunny发推称,其在Polygon上的版本遭外部攻击,已经暂停所有Polygon Sushi Vaults。官方称,目前Polygon vaults、BSC PancakeBunny vaults、BUNNY均安全。随后将公布详细情况。安全公司PeckShield发推表示,PancakeBunny遭遇闪电贷攻击,攻击者获利1281 WETH。[2021/7/17 0:58:53]

随后,该笔交易被Ontology Relayer 接收,注意这里并没有很严格的校验。该交易会通过Relayer在Poly Chain成功上链(0x1a72a0cf65e4c08bb8aab2c20da0085d7aee3dc69369651e2e08eb798497cc80)。Ethereum Relayer会感知到新区块的生成。

然而,这笔交易被Ethereum Relayer拒绝了。原因在于Ethereum Relayer对目标合约地址有校验,只允许LockProxy合约作为目标地址,而攻击者传入的是EthCrossChainData地址。

因此,攻击者攻击之路在此中断。但如前所述,包含恶意payload的攻击交易已经在Poly Chain成功上链,可被进一步利用。

步骤二

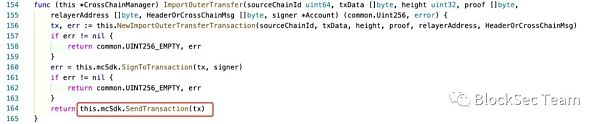

攻击者手动发起交易,调用EthCrossChainManager合约中的verifyHeaderAndExecuteTx函数,将之前一步保存在Ploy Chain区块中的攻击交易数据作为输入。由于该区块是poly chain上的合法区块,因此可以通过verifyHeaderAndExecuteTx中对于签名和merkle proof的校验。然后执行EthCrossChainData合约中的putCurEpochConPubKeyBytes函数,将原本的4个keeper修改为自己指定的地址(0xA87fB85A93Ca072Cd4e5F0D4f178Bc831Df8a00B)。

Polychain Capital实习生展示如何使用100美元对CheapETH进行51%攻击:风险投资公司Polychain Capital的18岁实习生Anish Agnihotri展示了51%攻击的工作方式,以达到教育目的。Agnihotri选择了CheapETH来进行实验。为了发动攻击,Agnihotri租用了能够每秒执行14.4亿哈希的挖矿设备。这样一来,他就可以占据该网络哈希率的72%左右。此外,他还租用了虚拟机来运行区块链。总费用不到100美元。(The Block)[2021/5/18 22:12:59]

步骤三

在keeper被修改之后,攻击者直接调用目标链上的verifyHeaderAndExecuteTx函数(而不需要再通过poly chain -- 因为keeper已经被修改,攻击者可以任意签署在目标链看来合理的poly chain上的块),最终调用至Unlock函数(属于LockProxy合约),大量地转移资金,给项目方带来了严重的损失。具体的攻击细节可参考我们之前的报告。

在本攻击过程中,Ontology方和以太坊方均有Relayer负责将来自Ontology的交易在poly Chain上链,以及将poly chain上的交易放到以太坊。这两个Relayer是由Go语言实现的服务进程。

然而我们发现,这两个Relayer都缺乏有效的校验。这导致

攻击者可以在Ontology构造一条恶意的跨链交易,并且成功打包到poly chain上。

虽然在以太坊的Relayer具有校验功能,但是攻击者可以直接同以太坊上的链上合约进行交互,直接执行恶意的函数。

动态 | Poloniex将上线Grin交易:Circle旗下的虚拟货币交易所 Poloniex(P网)宣布将上线Grin。Poloniex 同时宣布,将把一年内Grin交易费中的25%到50%捐赠给该项目的开发基金Grin General Fund。[2019/2/15]

Ontology Relayer完全信任来自Ontology上的跨链交易

Poly Network 的 ont_relayer(https://github.com/polynetwork/ont-relayer) 负责监听 Ontology 链上的跨链交易并将其打包入传入Poly Chain.

注:

在Ontology Relayer中,Side 指 Ontology Chain; Alliance 指 Poly Chain.

CrossChainContractAddress 是 Ontology 链上原生编号为 09 的智能合约.

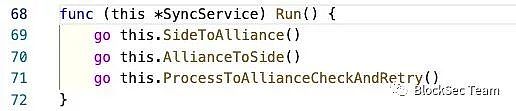

上图中,Ontology Relayer启动时开启三个 Goroutines 分别负责监听 Ontology Chain 和 Poly Chain 的跨链交易,以及对 Poly Chain 上的跨链交易做状态检查。在本报告中,我们只关注69行的监听Side的代码逻辑。

在上图中,Ontology Relayer 调用 Ontology 链提供的 RPC 接口(第 215 行,调用SDK函数 GetSmartContractEventByBlock) 获取区块中触发的智能合约事件;然后在第 228 和 232 行表明 Ontology Relayer 只监听 Ontology Chain 上由 CrossChainContractAddress 触发的 makeFromOntProof 事件;

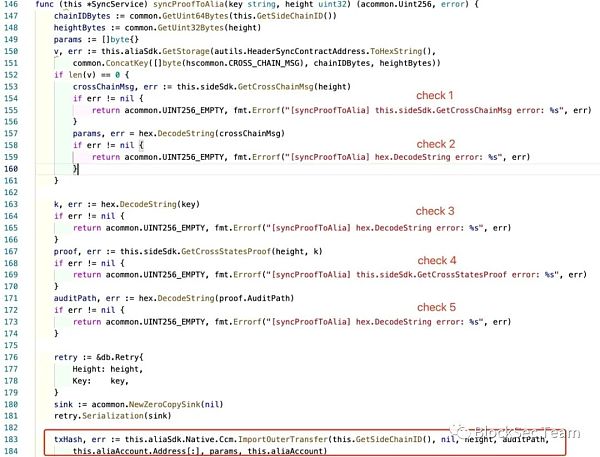

上图中,在处理 Ontology Chain 上的跨链交易时,Ontology Relayer 总共做了五次校验,分别是两次向 Ontology Chain 发送的 RPC 请求校验(check 1 和 check 4), 以及三次参数是否为空的校验(check2, check3, 和check5)。这五次校验都属于常规校验,并未对来自 Ontology Chain 上的跨链交易做语义上的校验; 第 167 和 171 行取出了在目标链上执行所需要的交易参数信息(proof, auditPath);第 183 行向 Poly Chain 发送交易;

Ontology Relayer 在构造了 Poly Chain 上的交易后便向 Poly Chain 发起 RPC 请求发送交易(第 164 行,函数调用 SendTransaction);

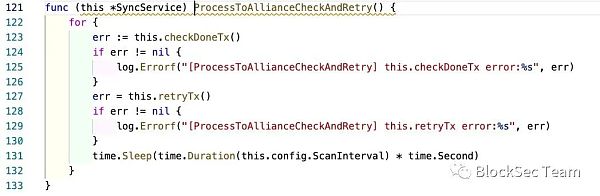

这个名为 ProcessToAliianceCheckAndRetry 的 Goroutine 也仅仅是做了重发失败交易的工作,仍然未对来自 Ontology Chain 上的跨链交易做任何语义上的校验。

至此,我们可以看出 ont-relayer 监听所有来自 Ontology Chain 由 CrossChainContractAddress 触发的 makeFromOntProof 事件,并未对其做任何语义上的校验,便向 Poly Chain 转发了交易。而任何人向 Ontology 发送的任何跨链交易都会触发 CrossChainContractAddress 的 makeFromOntProof 事件,所以 Ontology Relayer 会将所有来自 Ontology 上的跨链交易都转发到 Poly chain 上。

Ethereum Relayer中的无效校验

Ethereum Relayer 负责监听 Poly Chain 并将目标链为 Ethereum 的跨链交易转发到 Ethereum 上。

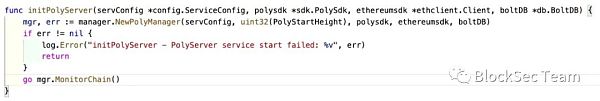

Ethereum Relayer 启动一个 Goroutine 来监控 Poly Chain;

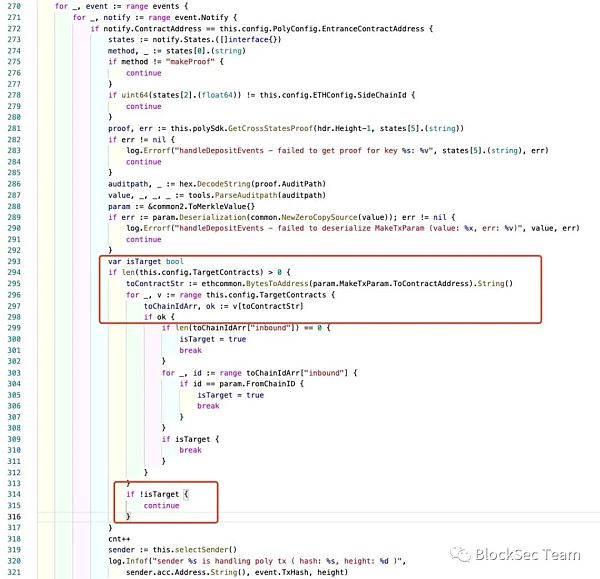

Ethereum Relayer监听所有 Poly Chain 上目标链为 Ethereum 的跨链交易 (第 275 至 278 行); Ethereum Relayer会校验跨链交易的目标合约是否为 config.TargetContracts中指定的合约之一,如果不是则不会发送这笔跨链交易到 Ethereum 上(第 315 行)。

虽然 Ethereum Relayer 对 Poly Chain 上的跨链交易做了部分校验,比如限制了目标合约,但是与 Poly Chain 不同,任何人都可以向 Ethereum 上的EthCrossChainManager合约发送交易。换句话说,Ethereum Relayer 在这里做的校验没有实际的意义,只要包含恶意payload的跨链交易被成功打包进了 Poly Chain(虽然没有被relay转发到以太坊链上), 那么任何人都可以直接使用已经打包好的区块数据将payload发送到以太坊EthCrossChainManager合约并执行(这个过程中,可以通过merkle proof的校验,因为是已经正常上链的poly chain区块数据)。

攻击者正是利用了上述两个缺陷,完成了攻击流程中的步骤一和步骤二。

通过对整个攻击流程的完整梳理和详尽分析,我们认为Relayer的不完整校验是攻击得以发生的根本原因。其它(诸如利用hash冲突等)方面则更多地属于比较精彩的攻击技巧。总而言之,跨链的校验和鉴权是跨链系统安全的关键所在,值得社区付出更多的努力。

标签:CHAAINHAIChainPEPECHAINChainlink NFT Vault (NFTX)rubychainUsechain Token

对于加密世界来说,2021 年的夏天是属于 NFT 的。随着猿猴、猫、企鹅等动物头像 NFT 的爆火,越来越多的 DeFi 用户甚至加密世界之外的人选择进入 NFT 领域,大量新用户的加入让 NFT 的销量一路攀升.

1900/1/1 0:00:00Variant Fund联合创始人Spencer Noon近日在推特上发布了NFT投资者可以用来评估项目的7个指标。Noon解释了各个指标的目的,选择这个指标的原因,以及获取这些指标的工具网站.

1900/1/1 0:00:00Aave与Compound和MakerDAO一样,仍然是使用率最高的DeFi借贷协议之一。最近,Aave和其他著名的协议都在寻求降低交易成本的解决方案,以实现零售用户之间更好的互动.

1900/1/1 0:00:008月15日,Huobi Global发布《HT 7月运营月报》。数据显示,7月份平台共销毁HT数量为234.2万个,共计约2259.1万USDT。据统计,今年1-7月Huobi Global已累计销毁了价值约5.1亿美元的HT.

1900/1/1 0:00:00阿根廷球星莱昂内尔·梅西(Lionel Messi)的转会居然与币圈跨界联动了起来。根据巴黎圣日耳曼俱乐部披露的合同细节,梅西在俱乐部的年薪为4100万美元,其中部分薪酬将使用加密货币“$PSG Fan Tokens”支付.

1900/1/1 0:00:00在Axie Infinity引爆整个链游市场以来,推动了整个链游版块的极速发展,而Axie也成为整个Dapp领域的巨无霸。不仅成为了有史以来交易量最高的NFT类产品(7月交易量就达6亿美元),还拥有比肩王者荣耀这些3A大作的吸金能力.

1900/1/1 0:00:00