本文作者:yudan@慢雾安全团队

前言

今早,bZx 疑似遭遇第二次攻击,不同的是本次的对象是 ETH/sUSD 交易对,但也许有人会有疑问,sUSD 不是对标 USD 的稳定币吗?这都能被攻击?攻击手法具体是怎样的?带着这样的疑问,针对此次事件,慢雾安全团队接下来将复盘这两次攻击过程。

在第一次攻击中,攻击者结合 Flash loan 和 Compound 中的贷款,对 bZx 实施攻击,主要分成以下几步:

从 dYdX 借了 10000 个 ETH

到 Compound 用 5500 ETH 借了 112个 BTC 准备抛售

到 bZx 中用 1300个 ETH 开 5 倍杠杆做空,换了 51.345576 个 BTC,而这里换取的 BTC 是通过 Kyber Network 来获取价格的,然而 Kyber Network 最终还是调用 Uniswap 来获取价格,5 倍杠杆开完后兑换回来的 51 个 BTC 实际上是拉高了 UniSwap 中 BTC/ETH 的价格,换取价格是 1/109,但是实际上大盘的价格不会拉到这么多

慢雾:警惕 Honeyswap 前端被篡改导致 approvals 到恶意地址风险:据慢雾区消息,Honeyswap官方推特发文,Honeyswap 前端错误导致交易到恶意地址 “0xD3888a7E6D6A05c6b031F05DdAF3D3dCaB92FC5B” ,目前官网仍未删除该恶意地址,请立即停止使用Honeyswap进行交易,到revoke.cash排查是否有approvals 交易到恶意地址,避免不必要的损失。[2022/5/10 3:03:22]

用从 Compound 借来的 112 个 BTC 来在 UniSwap 中卖掉,由于第三步中 bZx 中的 5 倍杠杆已经把价格拉高,所以这个时候出售 ETH 肯定是赚的,然后卖了 6871 个 ETH

归还 dYdX 中的借贷

第二次攻击与之前稍有不同,但核心都在于控制预言机价格,并通过操纵预言机价格获利。

注: 下文中出现的 WETH 是 ETH 的 token 化代币,可统一认为是 ETH。与 ETH 之间的兑换比例是 1:1

慢雾:Spartan Protocol被黑简析:据慢雾区情报,币安智能链项目 Spartan Protocol 被黑,损失金额约 3000 万美元,慢雾安全团队第一时间介入分析,并以简讯的形式分享给大家参考:

1. 攻击者通过闪电贷先从 PancakeSwap 中借出 WBNB;

2. 在 WBNB-SPT1 的池子中,先使用借来的一部分 WBNB 不断的通过 swap 兑换成 SPT1,导致兑换池中产生巨大滑点;

3. 攻击者将持有的 WBNB 与 SPT1 向 WBNB-SPT1 池子添加流动性获得 LP 凭证,但是在添加流动性的时候存在一个滑点修正机制,在添加流动性时将对池的滑点进行修正,但没有限制最高可修正的滑点大小,此时添加流动性,由于滑点修正机制,获得的 LP 数量并不是一个正常的值;

4. 随后继续进行 swap 操作将 WBNB 兑换成 SPT1,此时池子中的 WBNB 增多 SPT1 减少;

5. swap 之后攻击者将持有的 WBNB 和 SPT1 都转移给 WBNB-SPT1 池子,然后进行移除流动性操作;

6. 在移除流动性时会通过池子中实时的代币数量来计算用户的 LP 可获得多少对应的代币,由于步骤 5,此时会获得比添加流动性时更多的代币;

7. 在移除流动性之后会更新池子中的 baseAmount 与 tokenAmount,由于移除流动性时没有和添加流动性一样存在滑点修正机制,移除流动性后两种代币的数量和合约记录的代币数量会存在一定的差值;

8. 因此在与实际有差值的情况下还能再次添加流动性获得 LP,此后攻击者只要再次移除流动性就能再次获得对应的两种代币;

9. 之后攻击者只需再将 SPT1 代币兑换成 WBNB,最后即可获得更多的 WBNB。详情见原文链接。[2021/5/2 21:17:59]

细节剖析

声音 | 慢雾:ETDP钱包连续转移近2000 ETH到Bitstamp交易所,项目方疑似跑路:据慢雾科技反(AML)系统监测显示,自北京时间 12 月 16 日凌晨 2 点开始,ETDP 项目方钱包(地址 0xE1d9C35F…19Dc1C3)连续转移近 2000 ETH 到 Bitstamp 交易所,另有 3800 ETH 分散在 3 个新地址中,未发生进一步动作。慢雾安全团队在此提醒交易所、钱包注意加强地址监控,避免相关恶意资金流入平台。[2019/12/16]

本次发生攻击的交易哈希为:

0x762881b07feb63c436dee38edd4ff1f7a74c33091e534af56c9f7d49b5ecac15通过 etherscan 上的分析,我们看到这笔交易中发生了大量的 token 转账。

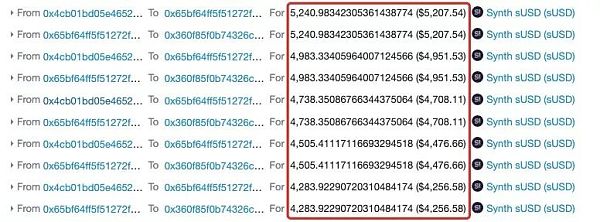

这么多转账交易中,攻击者一共购买了 20 次 sUSD,最终获利离场,那么攻击者具体是怎么操作的呢?我们使用区块浏览器 bloxy.info 来做进一步分析。

声音 | 慢雾:使用中心化数字货币交易所及钱包的用户注意撞库攻击:据慢雾消息,近日,注意到撞库攻击导致用户数字货币被盗的情况,具体原因在于用户重复使用了已泄露的密码或密码通过撞库攻击的“密码生成基本算法”可以被轻易猜测,同时用户在这些中心化服务里并未开启双因素认证。分析认为,被盗用户之所以没开启双因素认证是以为设置了独立的资金密码就很安全,但实际上依赖密码的认证体系本身就不是个足够靠谱的安全体系,且各大中心化数字货币交易所及钱包在用户账号风控体系的策略不一定都一致,这种不一致可能导致用户由于“惯性思维”而出现安全问题。[2019/3/10]

1、赛前准备

和第一次一样,首先攻击者需要从 Flash loan 借入一定的金额开始本次的攻击,第一次攻击是从 dYdX 借入 10000 ETH,这次,攻击者选择从 bZx 本身支持的 Flash loan 下手,借入 7500个 ETH。

声音 | 慢雾:采用链上随机数方案的 DApp 需紧急暂停:根据近期针对EOS DApp遭遇“交易排挤攻击”的持续性威胁情报监测:EOS.WIN、FarmEOS、影骰、LuckBet、GameBet、Fishing、EOSDice、STACK DICE、ggeos等知名DAPP陆续被攻破,该攻击团伙(floatingsnow等)的攻击行为还在持续。在EOS主网从根本上解决这类缺陷之前,慢雾建议所有采用链上随机数方案的DAPP紧急暂停并做好风控机制升级。为了安全起见,强烈建议所有竞技类DAPP采用EOS官方很早就推荐的链下随机种子的随机数生成方案[2019/1/16]

2、发球

在完成从 bZx 的借入之后,攻击者开始通过 Kyber 进行 sUSD 的买入操作,第一次使用了 540 个 ETH 购买了 92,419.7 个 sUSD, 这个操作令 WETH/sUSD 的价格瞬间拉低,捧高了 sUSD 的价格。这次的交易兑换的比例大概为 1:170,而 Kyber 最终是通过 UniSwap 来进行兑换的,所以此时 Uniswap 的 WETH/sUSD 处于低位,反过来,sUSD/WETH 升高。

在完成第一次的 540 个ETH的兑换之后,攻击者再次在 Kyber 进行 18 次小额度的兑换,每次使用 20 个 ETH 兑换 sUSD,从 etherscan 我们能够看到,每一次的兑换回来的 sUSD 金额在不断减少。

这表明 sUSD/WETH 的价格被进一步拉升,这加剧了 Uniswap 中 sUSD/WETH 的价格,此时价格已经达到顶峰了,大概是 1:157。

在完成以上两步操作之后,攻击者已经完成狩猎前的准备,随时可以开始攻击。

3、一杆进洞

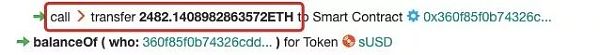

在完成对 sUSD/WETH 的拉升后,攻击者此时需要采集大量的 sUSD,为后续兑换 WETH 做准备。为了达成这个目的,攻击者向 Synthetix 发起 sUSD 的购买,通过向 Synthetix 发送 6000 ETH 购买 sUSD,直接把 Synthetix 中的 sUSD 买空,Synthetix 合约返还 2482 个 ETH 给攻击者。

完成了上面的操作后,攻击者直接对 bZx 发动总攻,直接用之前操作得来的一共 1,099,841 个 sUSD 向 bZx 兑换 WETH,此时由于 bZx 兑换还是要去查询 Uniswap 的 sUSD/WETH 的价格,而这个价格已经被攻击者人为拉得很高了,此时兑换,就能通过 1,099,841 个 sUSD 换取大量的 WETH, 此次交易一共用 1,099,841 个 sUSD 换取了 6792 个 WETH,此时攻击已经完成。

4、归还借贷

完成了对 bZx 的攻击之后,将 7500 ETH 归还给 bZx, 完成闪电贷流程,从 bZx 来,再回到 bZx 去,还使 bZx 遭受了损失。

赛后复盘

通过分析攻击者的攻击手法,我们统计下攻击者在攻击过程中的支出和收入情况。

7500 => bZx 闪电贷+2482 => Synthix 返还+6792 => 使用 sUSD 在 bZX 兑换 WETH=16774 ETH支出

540 + (20*18) => 拉高 sUSD/WETH 价格+6000 => 买空sUSD+7500 => 归还bZx闪电贷=14400 ETH总的收益为: 16774 - 144002374 = 2374 ETH

防御建议

两次攻击的主要原因还是因为 Uniswap 的价格的剧烈变化最终导致资产的损失,这本该是正常的市场行为,但是通过恶意操纵市场,攻击者可通过多种方式压低价格,使项目方造成损失。针对这种通过操纵市场进行获利的攻击,慢雾安全团队给出如下建议:

项目方在使用预言机获取外部价格的时候,应设置保险机制,每一次在进行代币兑换时,都应保存当前交易对的兑换价格,并与上一次保存的兑换价格进行对比,如果波动过大,应及时暂停交易。防止市场被恶意操纵,带来损失。

慢雾导航

慢雾科技官网

https://www.slowmist.com/

慢雾区官网

https://slowmist.io/

慢雾 GitHub

https://github.com/slowmist

Telegram

https://t.me/slowmistteam

https://twitter.com/@slowmist_team

Medium

https://medium.com/@slowmist

币乎

https://bihu.com/people/586104

知识星球

https://t.zsxq.com/Q3zNvvF

火星号

http://t.cn/AiRkv4Gz

显然,在过去的三年中,加密货币支付正变得越来越流行,尤其用于发展中国家的点对点支付。然而,同样明显的是,无论大商家还是小商家,都不想处理接受加密货币作为支付方式面临的两个主要障碍:波动性和安全性。其实这也是不难理解.

1900/1/1 0:00:00由于各国财长和央行行长最近在20国集团(G 20)峰会上讨论了加密货币监管问题,日本国内也注意到了这一点.

1900/1/1 0:00:00微众银行区块链开源版图再添新成员,这一次,是要实现不同区块链之间跨行业、跨机构、跨地域地互联互通,让信任得到更大范围地传递。新成员命名WeCross,是一款区块链跨链协作平台,由微众银行区块链团队自主研发并完全开源.

1900/1/1 0:00:00文章来源于Filecoin项目博客,讲述Filecoin系统中支持共识出块的证明是如何计划和设计的。Filecoin是存储网络和激励,激励获取需要提供存储能力和计算能力,所以要给节点矿工符合逻辑和安全的设计,才会出现证明系统.

1900/1/1 0:00:00市值第三的加密货币XRP周四在主要加密货币交易所BitMEX发生闪跌,价格一度跌至0.13美元.

1900/1/1 0:00:00美SEC委员Hester Peirce在本月初提出了为合法的加密项目提供3年宽限期的“安全港”提案的想法。周二她在加密媒体Coindesk撰文详述了自己的想法并寻求业内的反馈.

1900/1/1 0:00:00